Les processeurs Intel x86 souffriraient d'un défaut

Qui exposerait la mémoire noyau et impacterait surtout le marché serveur

Des rapports circulant depuis quelques jours sur la toile font état d’une vulnérabilité qui affecterait de manière spécifique (c’est encore spéculatif) les processeurs modernes de l’entreprise américaine Intel (génération ≥ Pentium Pro). Cette vulnérabilité pourrait être considérée comme majeure parce qu’elle mettrait en exergue un éventuel problème de sécurité sur les processeurs Intel suffisamment grave pour obliger Microsoft et Linus Torvalds à produire à la hâte des patchs spécifiques pour leurs OS respectifs.

Si au départ la vulnérabilité, telle qu’elle avait été rapportée, avait pu faire croire que l’ensemble des processeurs exploitant l’architecture x86 64-bits étaient concernés, une déclaration récente d’AMD a permis de voir un peu plus clair dans cette affaire.

« Les processeurs AMD ne sont pas concernés par les attaques contre lesquelles les techniques d’isolation de la table du noyau protègent. La microarchitecture AMD n’autorise pas les références mémoire, y compris les exécutions spéculatives, qui tentent d’accéder à des données à privilèges plus élevés alors qu’elles s’exécutent dans un mode privilégié inférieur quand cet accès est susceptible d’entraîner une erreur », pouvait-on lire dans le communiqué de la firme de Sunnyvale.

On pourrait donc supposer que la firme de Sunnyvale dispose d’informations encore sous embargo pour clamer ne pas être concernée même s’il faut éviter de tirer des conclusions hâtives tant que toute la lumière n’aura pas été faite sur cette affaire et les détails rendus publics. Au passage, il faut signaler que les processeurs basés sur les architectures ARM/RISC ne semblent pas être affectés.

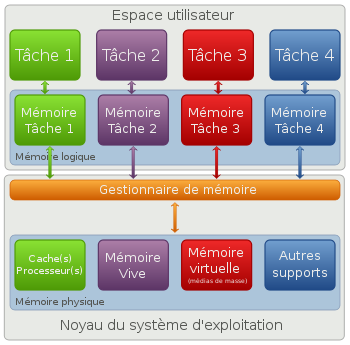

L’exécution spéculative est essentiellement une forme de préemption qui tente de prédire quel code va être exécuté après un branchement, puis de l’extraire et de l’exécuter avant que l’ordre réel n’arrive. Les processeurs modernes ont une architecture en pipeline : ils traitent un grand nombre d'instructions simultanément, en avançant un petit peu dans chacune à chaque cycle. Si un branchement est mal prédit, tout le pipeline doit être vidé : la perte en performance est loin d'être négligeable. Cette technique a ses avantages, mais elle présente également un risque non négligeable pour la sécurité, car aucune vérification de privilège n’est présente au niveau du noyau du système d'exploitation.

Le problème réside dans le fait que vous pouvez exploiter cette fonctionnalité pour exécuter de manière spéculative un code qui devrait être normalement bloqué en stoppant l’exécution du code avant qu’une vérification puisse être effectuée. Cela signifie en gros qu’une application de niveau 3 (droits normaux) peut lire les données du noyau de niveau 0 (réservé à l'exécution du noyau) en utilisant une exécution spéculative, car la vérification de privilège ne sera pas effectuée avant que le code ne soit exécuté.

Tout serait parti d’un article de blog paru en juillet 2017. Son auteur y décrivait une expérience dans laquelle il tente d’accéder à la mémoire protégée utilisée par le noyau à partir de l’espace utilisateur, l’espace mémoire utilisé par les programmes classiques, en exploitant les mécanismes d’exécution spéculative intégrés dans les CPU x86 64-bits modernes.

Ces processeurs disposent d’unités spécialisées dans la gestion de la mémoire (MMU) qui permettent de contrôler les accès qu’un CPU fait à la mémoire de l’ordinateur. Ils peuvent fonctionner suivant au moins deux modes de fonctionnement, dont un mode noyau qui n’impose pas de restrictions sur les instructions exécutées, et un mode utilisateur qui limite ce que peuvent faire les instructions.

Habituellement, le système d’exploitation met en œuvre cette distinction en faisant fonctionner les autres programmes en mode utilisateur et en se réservant le mode noyau. Cette distinction entre espace utilisateur et espace noyau est à la base du contrôle d’accès qui empêche les instructions des applications de l’espace utilisateur d’accéder à une zone mémoire ne leur appartenant pas. On parle aussi de lecture d’une adresse mémoire non autorisée lorsque ce dysfonctionnement survient. Cette situation débouche rapidement sur une trappe du noyau et, en général, la fermeture du programme incriminé. Il faut noter que la trappe est déclenchée par une interruption matérielle et le mécanisme de protection mémoire ne peut être implémenté efficacement de façon logicielle.

L’auteur du blog a essayé de s’attaquer à ce mécanisme en tentant d’exploiter l’intervalle de temps pendant lequel une instruction non autorisée est exécutée et génère une interruption. Même s’il a précisé ne pas avoir réussi à lire la mémoire protégée grâce à sa méthode, il s’est rendu compte que le chargement mémoire interdit est bel et bien effectué par le CPU même si le processeur ne copie jamais l’information dans le registre. Il a remarqué que l’exécution spéculative se poursuivait dans les unités d’exécutions internes du CPU jusqu’à ce que l’interruption soit effective et que cette situation pouvait favoriser la survenue d’attaques potentielles basées, par exemple, sur les temps d’exécution des instructions pour déterminer les adresses mémoires utilisées par le noyau.

Qu’il soit possible, à partir d’un programme utilisateur, de déterminer les adresses mémoire utilisées par le noyau est une situation qui ne devrait pas se produire. Différentes techniques ont d’ailleurs été mises au point depuis des années pour respecter ce principe, l’une des méthodes les plus efficaces à l’heure actuelle étant l’ASLR (Address Space Layout Randomization). Cette dernière attribue un caractère aléatoire aux adresses mémoires utilisées par les applications et le noyau.

Cette « vulnérabilité matérielle » (parce que liée au fonctionnement spécifique des CPU modernes d’Intel comme semble le confirmer le mémo d’AMD) permettrait d’exploiter des processus en espace utilisateur en contournant la MMU et d’accéder à la mémoire noyau. Le problème étant matériel, dans la partie non reconfigurable du processeur, il ne serait apparemment pas envisageable de recourir à un patch via microcode pour corriger cette faille de sécurité.

La seule façon de contourner cette fonctionnalité au niveau logiciel serait d’utiliser une technique d’isolation de la table de correspondance (entre les adresses en mémoire virtuelle et en mémoire physique) du noyau (en anglais, KPTI) : cela rendrait le noyau complètement aveugle et le retirerait de l’espace mémoire virtuel jusqu’à ce qu’un appel système survienne. Il faudrait donc laisser aux éditeurs d’OS le soin de concevoir ces patchs via le système d’exploitation pour leurs produits respectifs.

À ce propos, il faut signaler que, durant ces derniers mois, KAISER, une nouvelle solution de sécurité proactive dédiée au noyau Linux, a vu le jour. Cette solution, qui a été renommée par la suite KPTI (Kernel Page Table Isolation), est censée limiter de manière significative l’impact d’éventuelles failles présentes ou à venir et mieux protéger les espaces mémoire du noyau. Il permettrait notamment de séparer les tables qui pointent vers les pages mémoires utilisées par le noyau de toutes les autres. Le 30 décembre dernier, Linus Torvalds a intégré KPTI directement dans la version 4.15-rc6 du noyau Linux et recommandé l’intégration de ce patch dans tous les noyaux encore maintenus, ce qui pourrait laisser penser que le problème devait être suffisamment grave pour que de telles mesures soient adoptées. Microsoft aurait également préparé des correctifs similaires à KPTI pour le noyau de Windows depuis novembre dernier.

Le problème avec ces patchs, c’est qu’ils introduisent une pénalité de temps pour le système et qu’ils ont un impact non négligeable sur les performances de certains types d’applications. Celles qui effectuent beaucoup d’appels aux instructions système devraient être les plus affectées. Pour une utilisation non serveur, tout semble pointer vers un impact nul ou infinitésimal. Côté serveur l’impact serait plus large et pourrait affecter massivement les infrastructures cloud où la virtualisation, très gourmande en appels système, est largement utilisée.

Source : Cyber WTF, AMD, Twitter info patch Windows, WccfTech

Et vous ?

Qu’en pensez-vous ?

Voir aussi

Les processeurs Intel x86 souffrent d'un défaut qui permet d'installer des logiciels malveillants dans l'espace protégé des puces

Répondre avec citation

Répondre avec citation

Partager