MySQL et MariaDB : alerte à une faille de sécurité "tragiquement comique"

50 % des serveurs seraient touchés

MySQL et son fork MariaDB souffrent d'une grave vulnérabilité à une attaque de force brute, prodigieusement facile à exploiter.

En peu de secondes, un pirate peut contourner l'authentification aux serveurs de base de données pour peu qu'il dispose d'un nom d'utilisateur correct (« root » est en général toujours présent et actif avec un maximum de prévilèges).

Il suffit au pirate de répéter quelques centaines de tentatives de connexion avec un mot de passe erroné et le tour est joué, explique Sergei Golubchi, coordinateur sécurité à MariaDB sur le mailing-list oss-sec.

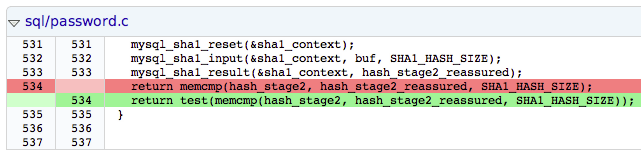

La faille se situe au niveau d'une librairie C dont dépendent ces SGBD. Il s'agit d'une erreur de casting qui a une chance sur 256 fois de se produire lors de la vérification du résultat de comparaison des mots de passe fournis et attendus (avec la fonction memcmp). De ce fait, entre 300 et 512 tentatives de connexions devraient suffire pour gagner un accès non autorisé à la base.

Boucle shell pour tester la vulnérabilité de son serveur

Code bash : Sélectionner tout - Visualiser dans une fenêtre à part $ for i in `seq 1 1000`; do mysql -u root --password=bad -h 127.0.0.1 2>/dev/null; done

Mais tous les builds ne sont pas vulnérables estime HD Moore, un expert en sécurité reconnu. Les builds officiels ne peuvent en l'occurrence être compromis à partir des versions 5.1.61, 5.2.11, 5.3.5 et 5.5.22.

Ce n'est pas le cas de ceux d'Ubuntu Linux 64-bit (versions 8.04 jusqu'à la 12.04), OpenSuSE 12.1 64-bit MySQL 5.5.23-log, Debian Unstable 64-bit 5.5.23-2, Fedora, et Arch Linux.

Les développeurs d'Ubuntu ont annoncé des mises à jour pour toutes les versions de MySQL depuis Ubuntu 8.04.

Sur les 1.74 million de serveurs identifiés, Moore estime 50 % d'entre eux victimes d'une faille qu'il qualifie de « tragiquement comique ».

En effet, le fix ne requiert la modification que d'une seule ligne de code.

Sources :

post de Sergei Golubchik

post de HD Moor

bulletin de sécurité

Notice de sécurité d'Ubuntu

Et vous ?

Vos serveurs sont-ils vulnérables ?

Que pensez-vous de cette vulnérabilité ?

Répondre avec citation

Répondre avec citation

!

!

Comme ça tous les apprentis sorciers vont devenir grands maitre en quelques secondes...

Comme ça tous les apprentis sorciers vont devenir grands maitre en quelques secondes...

et ça fonctionne parfaitement, c'est pas très rassurant quand même.

et ça fonctionne parfaitement, c'est pas très rassurant quand même.

Partager