40 % des employés ont accès à des données sensibles de l'entreprise dont ils n'ont pas besoin pour faire leur travail,

49 % d'entre eux les consultent par curiosité selon le Ponemon Institute

La gestion des accès est un sujet critique pour les organismes de sécurité informatique, d'autant plus que le travail à distance induit par COVID-19 présente des défis pour la surveillance de l'accès aux données et des flux intraorganisationnels.

Les organisations gouvernementales du Royaume-Uni et des États-Unis luttent pour améliorer leurs pratiques de gouvernance d'accès privilégié et réduire la probabilité d'une violation de données ou d'autres incidents de sécurité causés par des initiés. Selon la recherche parrainée par Forcepoint et menée par Ponemon Institute, de nombreuses personnes, aussi bien dans le public que dans le privé, admettent qu'elles disposent de droits d'accès privilégiés qui ne sont pas nécessaires pour mener à bien leurs missions actuelles.

Aux fins de cette recherche, les utilisateurs privilégiés comprennent entre autres des administrateurs de bases de données, des ingénieurs réseau, des professionnels de la sécurité informatique et des cloud custodians (faisant partie de l’équipe qui s’assure que les risques et les tolérances aux risques sont correctement évalués et gérés, ce mot désigne les architectes cloud spécialisés dans la gouvernance en amont). Selon les résultats de cette étude, nombreux sont ceux qui se servent parfois de leurs droits de manière inappropriée et mettent en danger les informations sensibles de leur organisation. Par exemple, 49 % des personnes interrogées affirment que les utilisateurs privilégiés (ceux qui disposent d’accès de plus haut niveau que l’employé standard) ont déjà consulté les informations les plus confidentielles d’une organisation par curiosité.

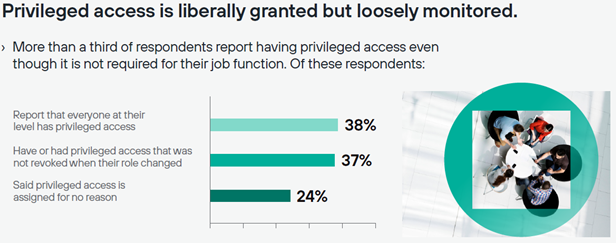

Sur les 900 personnes au Royaume-Uni et aux États-Unis qui ont reconnu disposer d’accès privilégiés, 36 % ont déclaré qu'ils n'avaient pas besoin d'un accès privilégié pour faire leur travail, mais qu'ils l'avaient quand même. Les raisons principales de cet accès étaient que tout le monde à leur niveau en avait un ou que les organisations ne révoquaient pas des droits particuliers lorsque le rôle d’un employé changeait. Certains professionnels de l'informatique ont même indiqué que l'organisation attribuait un accès privilégié sans raison apparente, une tendance particulièrement inquiétante étant donné que près de la moitié des répondants affirment que les utilisateurs privilégiés peuvent accéder à des données sensibles ou confidentielles par curiosité, tandis que 44 % ont évoqué le problème des utilisateurs privilégiés subissant des pressions pour partager l'accès avec d'autres.

Alors que les organisations gouvernementales des deux côtés de l'Atlantique cherchent à améliorer leurs processus en matière de sécurité, aborder l'accès des utilisateurs privilégiés est une première étape évidente. Mais l'enquête a montré que de nombreuses équipes informatiques ont du mal à suivre le volume considérable de demandes de changement d'accès, en particulier lorsqu'elles s'appuient sur des systèmes à l'ancienne comme les feuilles de calcul. Il n'est donc pas surprenant que de nombreuses organisations manquent également de visibilité à l'échelle de l'entreprise sur les personnes qui ont un accès utilisateur privilégié. Elles ont d’ailleurs moins de visibilité quant à ce que les utilisateurs font de ces accès.

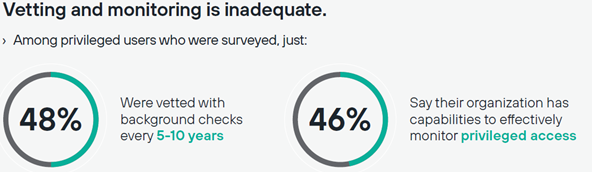

Du côté public, environ la moitié seulement des répondants ont indiqué que les utilisateurs privilégiés sont contrôlés par des vérifications approfondies des antécédents, ou que l'accès est surveillé par des outils de Gestion des Identités et des Accès (en sécurité des systèmes d'information, la Gestion des Identités et des Accès est l’ensemble des processus mis en œuvre par une entité pour la gestion des habilitations de ses utilisateurs à son système d’information ou à ses applications. Il s’agit donc de gérer qui a accès à quelle information à travers le temps) ou des systèmes d'approvisionnement. Pire encore, 11% seulement ont exprimé leur confiance dans la visibilité de leur organisation à l’échelle de l’entreprise. Lorsque les outils de sécurité sont en place, ils ont tendance à être enlisés par de faux positifs, submergés par la quantité de données en jeu, ou sont incapables de trier les comportements malveillants du statu quo.

Conclusion

Le risque causé par les utilisateurs privilégiés (qui incluent les administrateurs de bases de données, les ingénieurs réseau, les spécialistes de la sécurité informatique et les cloud custodians dans cette enquête) n'est pas nouveau et ne disparaîtra pas. Malheureusement, l'octroi excessif de l'accès privilégié et le manque de visibilité sur ceux qui en disposent et surtout ce qu’ils en font, semblent ne pas être près de disparaître. D’ailleurs 85% des répondants au sondage ont déclaré que le risque va demeurer le même, voir augmenter dans les années à venir.

Forcepoint estime que :

« Le grand nombre d'utilisateurs privilégiés rend, dans une certaine mesure, les abus inévitables. Mais les abus ne doivent pas se transformer en une véritable violation de données. La surveillance du comportement et de l’activité des utilisateurs, qui peut déterminer le contexte et l’intention des actions d’un utilisateur particulier, est l’une des clés de la réduction des abus d’utilisateurs privilégiés. La surveillance de l'activité des utilisateurs nécessite la capacité de corréler l'activité à partir des frappes au clavier, des enregistrements de badges, etc. Il devrait également inclure des fonctionnalités telles que lecture de type DVR pour discerner l'intention de l'utilisateur final. Une automatisation robuste est essentielle pour garantir que ce niveau de surveillance ne crée pas de friction pour les employés qui tentent également de faire leur travail. L'analyse du comportement utilise des indicateurs de comportement (IOB - Indicators of Behavior) pour déterminer le risque de comportement en utilisant un mélange de données informatiques, de données non informatiques et de facteurs psychologiques pour comprendre les risques à un stade précoce. Il est important de prendre des mesures proactives, en fonction du niveau de risque, pour atténuer ce risque grâce à l'application de politiques granulaires.

« Sans visibilité granulaire (visibilité non seulement sur les personnes qui y ont accès, mais aussi sur ce qu'elles en font), les entreprises ne peuvent pas détecter ou réagir suffisamment rapidement à un accès compromis ou malveillant pour rester protégées. Le principe clé ici est une devise de confiance zéro: ‘ne jamais faire confiance, toujours vérifier’ d'autant plus que la menace de l'utilisateur privilégié ne montre aucun signe de diminution. La pression économique conduit à des entreprises à court de personnel, ce qui conduit à des employés stressés qui sont plus susceptibles de prendre des raccourcis d'une manière qui menace la sécurité. Surtout maintenant, la visibilité en temps réel de l'accès et des actions des utilisateurs ne devrait pas être négociable.

« Dans un environnement informatique, le privilège peut signifier plusieurs choses : l'accès à une application ou à un ensemble de données particulier; l'autorisation d'arrêter ou de configurer des systèmes; le pouvoir de contourner certaines mesures de sécurité. Dans certains cas, ce privilège est requis pour une tâche urgente. Dans d'autres, cela représente non seulement un accès inutile, mais un risque inutile. Les organisations doivent faire un meilleur travail de suivi non seulement de l'accès, mais du comportement une fois que cet accès est accordé, afin de prévenir et de répondre aux violations de données ».

De son côté, Nico Popp, directeur des produits chez Forcepoint, note que « Pour comprendre efficacement le risque posé par les initiés, il faut plus que simplement regarder les journaux et les changements de configuration ». Et de préciser « les outils de sécurité basés sur les incidents génèrent trop de faux positifs. Au lieu de cela, les responsables informatiques doivent être en mesure de corréler l'activité de plusieurs sources, telles que les tickets d'incident et les enregistrements de badges, de consulter les archives et la vidéo des frappes au clavier et de tirer parti des outils d'analyse du comportement des utilisateurs et des entités. Malheureusement, ce sont tous des domaines dans lesquels de nombreuses organisations échouent ».

En savoir plus sur le rôle cloud custodian dans la gouvernance cloud (Microsoft)

Source : rapport du Ponemon Institute

Et vous ?

Disposez-vous d'un accès privilégié aux données de votre entreprise ?

En avez-vous besoin pour faire votre travail ?

Que pensez-vous des statistiques avancées par ce sondage, notamment :

- 49 % des utilisateurs privilégiés accèdent à des données sensibles ou confidentielles en raison de leur curiosité

- 44 % des utilisateurs privilégiés peuvent être contraints de partager leurs droits d'accès avec d'autres membres de l'organisation

- 36 % ont déclaré qu'ils n'avaient pas besoin d'un accès privilégié pour faire leur travail

Que pensez-vous des autres statistiques avancées ? Vous semblent-elles crédibles ?

Qu'est-ce qui devrait justifier, selon vous, l'octroi d'un accès privilégié à un employé ?

Doit-on systématiquement le supprimer si un employé n'a plus les mêmes attributions au sein de l'entreprise ? Dans quelle mesure ?

Que pensez-vous des propositions de ForcePoint qui donnent des pistes de réflexion aux entreprises pour mieux gérer l'attribution des droits d'accès, mais aussi surveiller ce que les employés en font ?

La situation est-elle plus alarmante dans le public que dans le privé ?

Répondre avec citation

Répondre avec citation

Partager