Une faille critique dans une solution SAP de gestion de points de vente

permet à des hackers d'acheter un MacBook à 1 dollar

Des chercheurs de la firme de sécurité informatique ERPScan ont découvert une vulnérabilité dans Xpress Server, la solution de SAP de gestion des points de vente (POS). En cas d'exploitation, les attaquants pourraient exploiter le système pour modifier les prix et les remises de n’importe quel produit.

Selon Dmitry Chastuhin et Vladimir Egorov, « SAP POS Xpress Server n'effectue pas de vérification d'authentification pour les fonctionnalités critiques qui requièrent l'identité de l'utilisateur. En conséquence, les fonctions administratives et autres fonctions privilégiées peuvent être consultées sans aucune procédure d'authentification, ce qui permet à quiconque accède au réseau de modifier les prix ou de définir des réductions. »

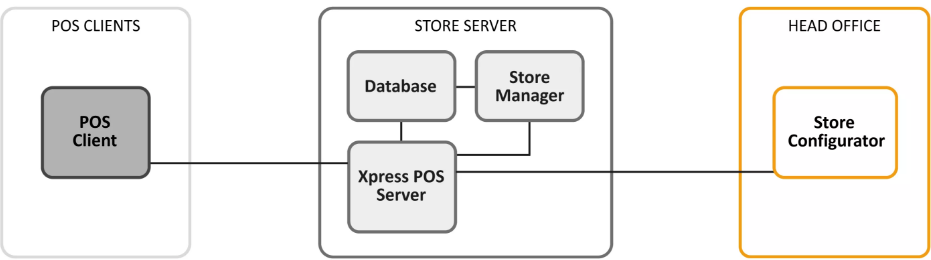

Ils ont rappelé que SAP POS, qui dessert 80 % des détaillants dans le Forbes Global 2000, est constitué des éléments suivants :

- des applications client qui sont installées sur un terminal POS situé dans un magasin; cette partie est utilisée pour traiter les transactions ;

- un serveur de stockage, dont les composants opèrent en back-office et apportent des fonctions opérationnelles, de connectivité et d'administration. Parmi elles, figure le serveur POS Xpress, une application serveur au niveau du magasin ;

- des applications fonctionnant dans le siège social pour permettre la gestion centrale.

Dans le scénario d’attaque qu’ils ont décrit, ils ont expliqué que :

- pour exploiter les contrôles manquants d'autorisation dans le serveur SAP POS Xpress, il faut avoir accès au réseau où se trouve SAP POS. Ce réseau peut être exposé à Internet, donc l'attaque peut être menée à distance. Sinon, il est encore possible d'accéder, par exemple, en connectant Raspberry Pi à des balances électroniques dans un magasin ;

- cela signifie que pour accéder au réseau d'un poids lourd de la vente au détail, vous n’avez besoin que d'un outil, qui coûte seulement 25 $ ;

- une fois que vous y êtes, vous avez un contrôle illimité sur le backend et le frontend du système POS, car l'outil peut télécharger un fichier de configuration malveillant sur SAP POS Xpress Server sans aucune procédure d'authentification ;

- les nouveaux paramètres sont limités par l'imagination des pirates : ils peuvent fixer des prix ou des rabais spéciaux, le moment où la remise est valide, les conditions dans lesquelles il fonctionne – par exemple lors de l'achat d'un produit spécifique. Dans leur cas, les chercheurs ont opté pour une réduction incroyable pour un MacBook qu’ils ont fixé à 1 dollar ;

- le Xpress Server reçoit de nouveaux paramètres. Pour les appliquer, le hacker envoie certaines commandes au serveur Xpress afin qu'il redémarre un terminal POS. Ce dernier, à son tour, télécharge les configurations de l'attaquant et les applique ;

- par la suite, il ne reste plus à l’attaquant que d'acheter un MacBook incroyablement bon marché.

Outre la possibilité de changer les prix, les chercheurs notent que cette vulnérabilité permet également de voler des données comme les numéros de carte de crédit et d’autres données sensibles des consommateurs.

Les chercheurs ont présenté leurs travaux la semaine dernière dans le cadre de la conférence Hack in the Box de Singapour.

La bonne nouvelle c’est que SAP a été prévenu en avril et a eu le temps d’effectuer une première correction de son logiciel en juillet, puis une seconde fois le 18 août lorsqu’il est apparu que des brèches de sécurité persistaient.

Source : ERPscan

Répondre avec citation

Répondre avec citation

Partager