Vault 7 : WikLeaks dévoile le projet Dumbo, qui permet à la CIA de pirater des webcams

et des microphones

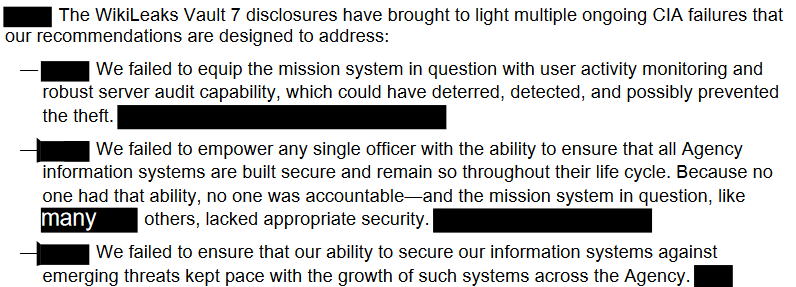

WikiLeaks a publié le dernier numéro de sa série de fuites Vault 7, qui propose au public d’avoir des informations sur certains des outils de piratage de la CIA. Cette fois-ci, WikiLeaks a divulgué des informations sur le projet Dumbo de la CIA. WikiLeaks a assuré que Dumbo est capable de suspendre les processus en utilisant des webcams et de corrompre tout enregistrement vidéo qui pourrait compromettre un déploiement PAG. Le PAG (Physical Access Group) est une branche spéciale dans le CCI (Centre for Cyber Intelligence). Sa tâche est d'acquérir et d'exploiter l'accès physique aux ordinateurs cibles dans les opérations sur le terrain de la CIA.

Dumbo peut identifier, contrôler et manipuler des systèmes de surveillance et de détection sur un ordinateur cible exécutant le système d'exploitation Microsoft Windows. Il identifie les périphériques installés tels que les caméras Web et les microphones, localement ou connectés par des réseaux sans fil (Bluetooth, WiFi) ou câblés. Tous les processus liés aux périphériques détectés (généralement l'enregistrement, la surveillance ou la détection des flux vidéo/audio/réseau) sont également identifiés et peuvent être arrêtés par l'opérateur. En supprimant ou en manipulant des enregistrements, l'opérateur est aidé à créer des preuves réelles ou fausses de l'opération d'intrusion.

Dumbo est géré par l'agent de terrain directement à partir d'une clé USB. Il nécessite des privilèges d'administrateur pour exécuter sa tâche. Il supporte Windows XP 32 bits, Windows Vista et les versions plus récentes du système d'exploitation Windows. Les versions 64 bits Windows XP ou Windows antérieures à XP ne sont pas prises en charge.

Source : WikiLeaks

Répondre avec citation

Répondre avec citation

Qu’en pensez-vous ?

Qu’en pensez-vous ?

Partager