Des chercheurs de l'université du Minnesota ont secrètement tenté d'ajouter des vulnérabilités au noyau Linux

et ont fini par être bannis

Avec plus de 28 millions de lignes de code, le noyau Linux est l'un des plus grands projets logiciels de l'histoire moderne. Des contributeurs du monde entier et de différents domaines soumettent chaque jour un grand nombre de correctifs aux responsables du noyau Linux, afin qu'ils soient examinés avant d'être officiellement fusionnés avec l'arborescence officielle du noyau Linux.

Ces correctifs pourraient aider à corriger un bogue ou un problème mineur dans le noyau, voire même introduire une nouvelle fonctionnalité.

Cependant, certains contributeurs ont choisi de soumettre des correctifs contenant furtivement des vulnérabilités de sécurité au noyau Linux et ils ont été pris la main dans le sac par les responsables du noyau Linux.

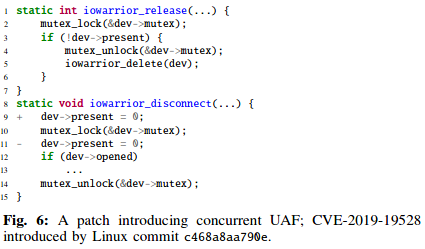

Des chercheurs de l'Université américaine du Minnesota rédigeaient un document de recherche sur la possibilité de soumettre des correctifs à des projets open source contenant des vulnérabilités de sécurité cachées afin de mesurer scientifiquement la probabilité que ces correctifs soient acceptés et fusionnés. Ce qui pourrait rendre les projets open source vulnérables à diverses attaques.

Ils ont utilisé le noyau Linux comme l'une de leurs principales expériences, en raison de sa réputation bien connue et de son adaptation dans le monde entier.

Ces chercheurs ont soumis des correctifs qui ne semblaient pas résoudre complètement les problèmes associés dans le noyau, mais qui ne semblaient pas tout de suite introduire une faille de sécurité. Un certain nombre de ces correctifs qu'ils ont soumis au noyau ont en effet été fusionnés avec succès dans l'arborescence du noyau Linux.

Cependant, ils ont été pris par les responsables du noyau Linux et ont été publiquement humiliés. Dans un e-mail de Greg Kroah-Hartman, l'un des principaux responsables de la maintenance du noyau Linux, leur approche a été divulguée et leurs soi-disant « correctifs pour débutants » ont été jetés aux orties.

En réponse à Aditya Pakki qui lui disait :

« Greg,

« Je vous demande respectueusement de cesser et de vous abstenir de porter des accusations farfelues à la limite de la calomnie.

« Ces correctifs ont été envoyés dans le cadre d'un nouvel analyseur statique que j'ai écrit et sa sensibilité n'est évidemment pas excellente. J'ai envoyé des correctifs dans l'espoir d'obtenir des commentaires. Nous ne sommes pas des experts du noyau Linux et faire ces déclarations à plusieurs reprises est dégoûtant à entendre.

« De toute évidence, c'est une mauvaise démarche, mais vos préjugés sont si forts que vous faites des allégations sans fondement et ne nous accordez pas le bénéfice du doute.

« Je n'enverrai plus de correctifs en raison de l'attitude non seulement indésirable, mais aussi intimidante envers les débutants et les non-experts ».

Et Greg de répondre :

« Vous et votre groupe avez publiquement admis avoir envoyé des correctifs bogués pour voir comment la communauté du noyau y réagirait, et publié un article basé sur ce travail.

« Maintenant, vous soumettez à nouveau une nouvelle série de correctifs manifestement incorrects, alors que suis-je censé penser d'une telle chose?

« De toute évidence, ils n'ont PAS été créés par un outil d'analyse statique qui est de toute intelligence, car ils sont tous le résultat de modèles totalement différents, et qui ne corrigent évidemment rien du tout. Alors, que suis-je censé penser ici, à part le fait que vous et votre groupe continuez à mener des expériences sur les développeurs de la communauté du noyau en envoyant des correctifs aussi absurdes ?

« Lors de la soumission de correctifs créés par un outil, tous ceux qui le font les soumettent avec des mots tels que "trouvés par l'outil XXX, nous ne savons pas si cela est correct ou non, veuillez nous en informer" ce qui n'est PAS du tout ce que vous avez fait ici. Vous ne demandiez pas d'aide, vous affirmiez qu'il s'agissait de correctifs légitimes, ce que vous SAVIEZ être incorrect.

« Quelques minutes avec n'importe qui avec un semblant de connaissance de C peut voir que vos soumissions ne font rien du tout, alors penser qu'un outil les a créées, puis que vous pensiez qu'il s'agissait d'un "correctif" valide est totalement négligent de votre part, pas de la nôtre. Vous êtes le fautif, ce n'est pas notre travail d'être les sujets de test d'un outil que vous créez.

« Notre communauté accueille les développeurs qui souhaitent aider et améliorer Linux. Ce n'est PAS ce que vous essayez de faire ici, alors n'essayez pas de le dépeindre de cette façon.

« Notre communauté n'apprécie pas d'être expérimentée, et d'être "testée" par des soumissions de correctifs connus qui ne font rien exprès, ou introduisent des bogues exprès. Si vous souhaitez faire un travail comme celui-ci, je vous suggère de trouver une autre communauté sur laquelle exécuter vos expériences, vous n'êtes pas les bienvenus ici.

« Pour cette raison, je vais maintenant devoir interdire toutes les contributions futures de votre université et supprimer vos contributions précédentes, car elles ont été manifestement soumises de mauvaise foi dans l'intention de causer des problèmes ».

Apparemment, Greg et un certain nombre d'autres mainteneurs n'étaient pas satisfaits de la situation étant donné que ces expériences prennent de leur temps et leurs efforts. Greg a annoncé que le noyau Linux interdirait toutes les contributions de l'Université du Minnesota, tous les correctifs qu'ils avaient précédemment soumis vont être supprimés du noyau et aucun nouveau correctif ne sera accepté de leur part à l'avenir.

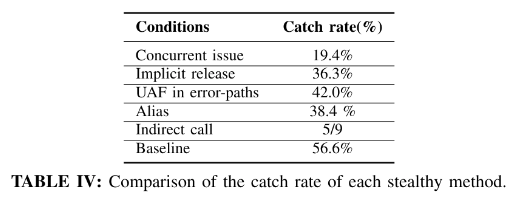

Le document de recherche sur lequel ils ont travaillé a été publié en février 2021; il y a environ deux mois. Dans l'article, ils divulguent leur approche et les méthodes qu'ils ont utilisées pour insérer les vulnérabilités dans le noyau Linux et d'autres projets open source. Ils affirment également que la majorité des vulnérabilités qu'ils ont secrètement essayé d'introduire dans divers projets open source ont réussi à être insérées à environ 60% en moyenne:

On ne sait toujours pas à l'heure actuelle quels autres projets open source ils ont tenté de détourner, et quel est le nombre réel de vulnérabilités qu'ils ont réussi à insérer dans divers projets open source.

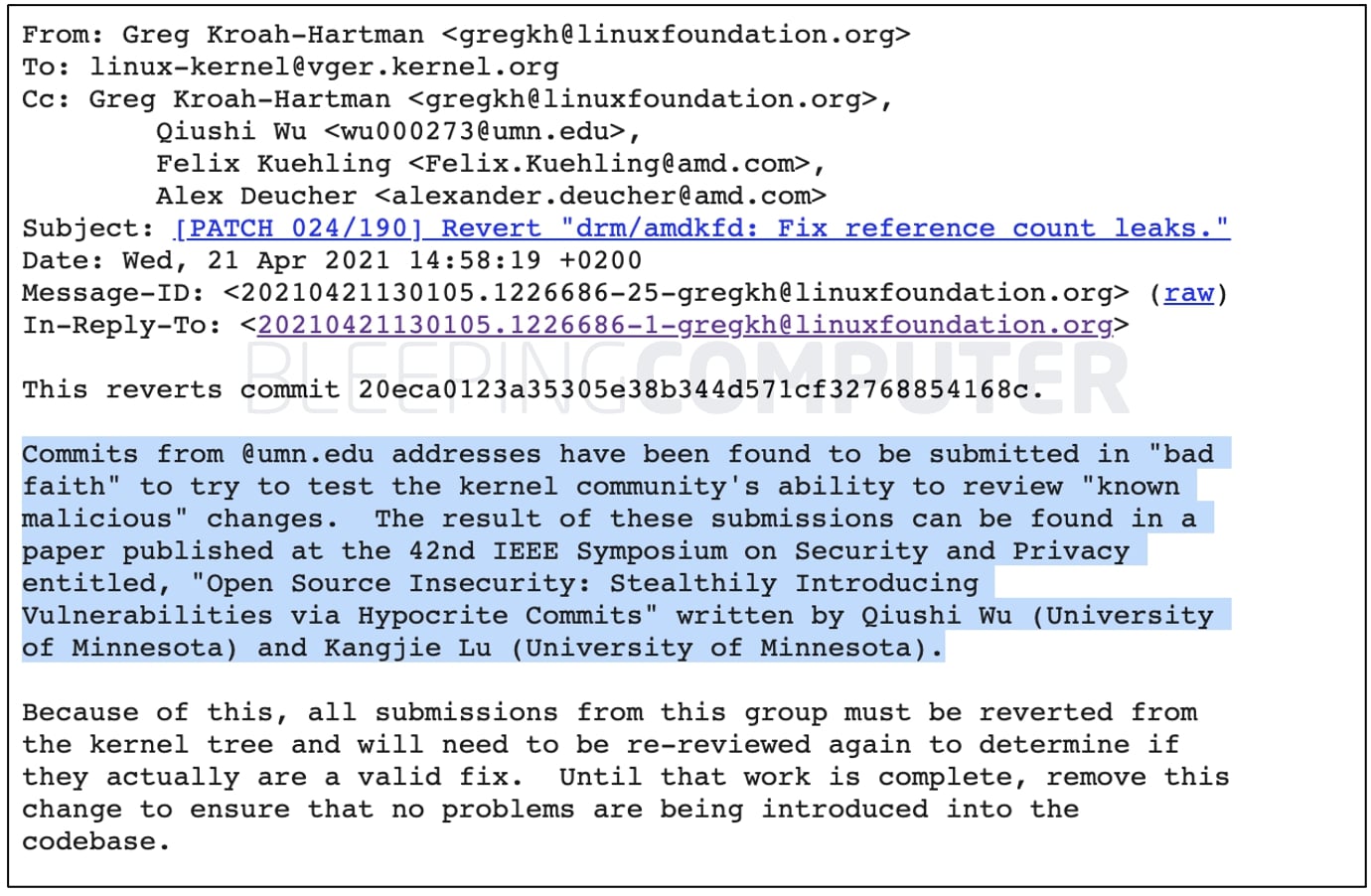

Greg a envoyé un autre e-mail dans lequel il annule la plupart des correctifs de l'Université du Minnesota du noyau Linux, et met certains d'entre eux en attente.

« J'avais l'intention de le faire depuis un certain temps, mais les événements récents m'ont finalement obligé à le faire maintenant.

« Les validations des adresses @ umn.edu ont été soumises de "mauvaise foi" pour essayer de tester la capacité de la communauté du noyau à examiner les modifications "malveillantes connues". Le résultat de ces soumissions peut être trouvé dans un article publié au 42nd IEEE Symposium on Security and Privacy intitulé "Open Source Insecurity: Stealthily Introducing Vulnerabilities via Hypocrite Commits" écrit par Qiushi Wu (Université du Minnesota) et Kangjie Lu (Université de Minnesota).

« Pour cette raison, toutes les soumissions de ce groupe doivent être retirées de l'arborescence du noyau et devront être réexaminées pour déterminer si elles sont réellement un correctif valide. Jusqu'à ce que ce travail soit terminé, supprimez cette modification pour vous assurer qu'aucun problème n'est introduit dans la base de code ».

L'université du Minnesota, quant à elle, a publié le communiqué suivant :

« Les dirigeants du département d'informatique et d'ingénierie de l'Université du Minnesota ont appris aujourd'hui les détails de la recherche menée par l'un de ses membres du corps professoral et des étudiants diplômés sur la sécurité du noyau Linux. La méthode de recherche utilisée a soulevé de sérieuses préoccupations dans la communauté du noyau Linux et, à partir d'aujourd'hui, cela a abouti à l'interdiction de l'Université de contribuer au noyau Linux.

« Nous prenons cette situation très au sérieux. Nous avons immédiatement suspendu cette ligne de recherche. Nous étudierons la méthode de recherche et le processus par lesquels cette méthode de recherche a été approuvée, déterminerons les mesures correctives appropriées et nous protégerons contre les problèmes futurs, si nécessaire. Nous rendrons compte de nos résultats à la communauté dès que possible ».

Sources : Greg Kroa-Hartman (1, 2), université du Minnesota

Et vous ?

Que pensez-vous de cette approche ? Pensez-vous que l’attitude du chercheur était justifiée au nom de la science et de la sécurité ? Ou pensez-vous que les responsables du noyau Linux avaient raison de les bannir du noyau, et que cette approche ne devrait pas être encouragée ?

Répondre avec citation

Répondre avec citation

quand une réponse a été apportée à votre question. Aucune réponse ne sera donnée à des messages privés portant sur des questions d'ordre technique. Les forums sont là pour que vous y postiez publiquement vos problèmes.

quand une réponse a été apportée à votre question. Aucune réponse ne sera donnée à des messages privés portant sur des questions d'ordre technique. Les forums sont là pour que vous y postiez publiquement vos problèmes. suivez

suivez

Partager