La découverte des logiciels malveillants nord-coréens sur le réseau d'une centrale nucléaire indienne confirmée par les autorités,

Suite aux rumeurs d'infection sur Twitter

Un logiciel malveillant attribué à des pirates informatiques parrainés par l'État nord-coréen a encore fait parler de lui du côté de l’Inde, précisément sur le réseau administratif de la centrale nucléaire de Kudankulam (KKNPP). Après avoir nié un jour avant, la Nuclear Power Corporation of India Limited (NPCIL), la société mère du KNPP, a reconnu le mercredi dernier que des programmes malveillants avaient été découverts sur le réseau administratif de KKNPP, selon une déclaration de la société publiée le mercredi dernier.

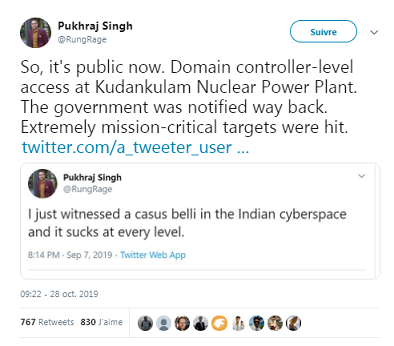

La nouvelle selon laquelle la centrale nucléaire de Kudankulam en Inde aurait pu être infectée par une souche dangereuse de logiciels malveillants a fait son apparition sur Twitter lundi dernier. Pukhraj Singh, ancien analyste de sécurité de la National Technical Research Organization (NTRO) de l'Inde, a souligné qu'un téléchargement récent de VirusTotal était en fait lié à une infection par un malware à KNPP, selon d’autres rapports. L'échantillon d’un malware particulier comprenait des informations d'identification codées en dur pour le réseau interne de KNPP, ce qui suggère que le logiciel malveillant a été spécifiquement compilé pour se propager et fonctionner dans le réseau informatique de la centrale électrique.

Dans un communiqué de presse publié le mercredi, A. K. Nema, directeur associé de NPCIL : « L'identification des logiciels malveillants dans le système NPCIL est correcte. L'affaire a été transmise par le CERT-In[l'équipe nationale d'intervention en cas d'urgence informatique de l'Inde] lorsqu'ils l'ont remarqué le 4 septembre 2019 ». Date qui correspond bien à la date à laquelle l'analyste de cybermenace Pukhraj Singh a déclaré qu'il avait rapporté des informations sur la brèche au coordinateur national indien de la cybersécurité.

Dans le communiqué, M. Nema a également dit : « L'affaire a immédiatement fait l'objet d'une enquête menée par des spécialistes[du ministère indien de l'Energie atomique] ». « L'enquête a révélé que le PC infecté appartenait à un utilisateur connecté au réseau Internet utilisé à des fins administratives. Ceci est isolé du réseau interne critique. Les réseaux sont surveillés en permanence », a-t-il ajouté.

Le malware a été identifié par plusieurs chercheurs en sécurité comme étant une version de Dtrack, un cheval de Troie développé par le groupe Lazarus, un groupe de piratage informatique d'élite de la Corée du Nord. Lorsque le tweet et la révélation de Singh ont commencé à devenir viraux sur Internet, les responsables du KNPP ont nié, au départ, l’information de l’infection par des logiciels malveillants, en publiant une déclaration décrivant les tweets comme de « fausses informations » et qu'une cyberattaque contre la centrale électrique n'était « pas possible ».

Il n'est pas clair si des données ont été volées sur le réseau KKNPP, mais Singh a qualifié cette attaque de « casus belli » - un acte de guerre – dans un tweet. En effet, il semble que la centrale nucléaire n'était pas la seule installation que Singh a signalée comme étant compromise. Interrogé sur la question, l’ancien analyste de la NTRO de l'Inde a déclaré : « C'est à cause de la deuxième cible, que je ne peux révéler pour l'instant ».

L’attaque au Dtrack classée comme de faible gravité

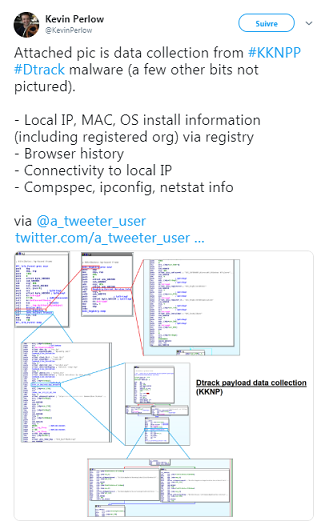

Selon les fonctionnalités du logiciel malveillant Dtrack énumérées – keylogging, récupération de l'historique du navigateur, listing de tous les processus en cours d'exécution, listing de tous les fichiers sur tous les volumes de disque disponibles et collecte des adresses IP des hôtes, des informations sur les réseaux disponibles et les connexions actives – dans une analyse du fabricant russe d'antivirus Kaspersky, l’attaque de la centrale nucléaire de Kudankulam ne semble pas être d’une gravité élevée.

En effet, selon ses caractéristiques, Dtrack semble être un outil d'espionnage et de reconnaissance, recueillant des données sur les systèmes infectés et capable d'analyser les réseaux connectés et de surveiller les processus actifs des ordinateurs infectés. Une autre version du logiciel malveillant, ATMDtrack, a été utilisée pour voler les données des réseaux ATM en Inde.

Dtrack partage des éléments de code provenant d'autres logiciels malveillants attribués au groupe de menace Lazarus, qui, selon les actes d'accusation du ministère américain de la Justice, est une opération de piratage commanditée par l'État nord-coréen. En septembre 2018, le ministère de la Justice des États-Unis a officiellement accusé un développeur nord-coréen d’être parmi les instigateurs de certaines des plus grandes cyberattaques des dernières années.

Selon l'acte d'accusation, Park Jin Hyok a travaillé pour Chosun Expo Joint Venture, une entreprise qui serait liée à une unité de renseignement militaire nord-coréenne appelée Lab 110. Park ferait partie de l’unité de cybercrime Lazarus Group, que les États-Unis allèguent également être liée à d’autres campagnes de spear phishing, à des attaques par logiciels malveillants et à la tentative de vol de documents et d’argent des banques d’Asie du Sud-Est et d’Afrique.

Les responsables américains ont attribué à Park le piratage de Sony Pictures en novembre 2014 qui a conduit à la publication de milliers de courriers électroniques internes, de documents et d'autres informations telles que les salaires et les films non publiés. Park serait aussi lié à la cyberattaque WannaCry qui a eu lieu en 2017 lorsque le ransomware a infecté environ 300 000 ordinateurs. Il fallait que les personnes touchées par le virus paient une certaine somme en Bitcoin pour accéder à leurs fichiers à nouveau. Une autre attaque informatique de grande envergure que les États-Unis avaient attribuée au pirate nord-coréen était le transfert illicite de 81 millions de dollars d’une banque bangladaise en 2016.

L'incident du KNPP ressemble davantage à une infection accidentelle qu'à une opération bien planifiée. En effet, Kaspersky a rapporté dans son analyse publiée en septembre que le groupe Lazarus avait été repéré en train de diffuser les versions Dtrack et AMDtrack à travers l'Inde, ciblant le secteur financier.

Sources : NPCIL, Analyse Dtrack

Et vous ?

Qu’en pensez-vous ?

Que peuvent faire les entreprises pour lutter efficacement contre l’attaque au Dtrack ?

Lire aussi

WannaCry : les États-Unis incriminent officiellement la Corée du Nord, « avec un très haut niveau de certitude »

Cybersécurité : comment l'attaque contre Equifax en 2017 a-t-elle pu être possible ? Un état des lieux de la cybersécurité après cette attaque

Les cybercriminels gagnent plus de 3 milliards de dollars par an en se servant de l'ingénierie sociale, selon un rapport

Comment les autorités américaines ont-elles traqué l'un des hackers nord-coréens derrière le virus WannaCry, en partant d'un CV comme indice ?

Répondre avec citation

Répondre avec citation

Partager