Il faut truffer une application de milliers de faux bogues pour en augmenter la sécurité

Suggèrent des chercheurs

Dans l’actuelle industrie du logiciel, la sécurisation des applications passe par la recherche et l’élimination des bogues ou par l’introduction d’artifices destinés à rendre ces derniers plus difficiles à exploiter. Des chercheurs de l’université de New York ont décidé de procéder d’une tout autre manière. Ils ont une idée qui fait sens même si elle a l’air d’une blague : il suffit de truffer une application de milliers de faux bogues pour en augmenter la sécurité.

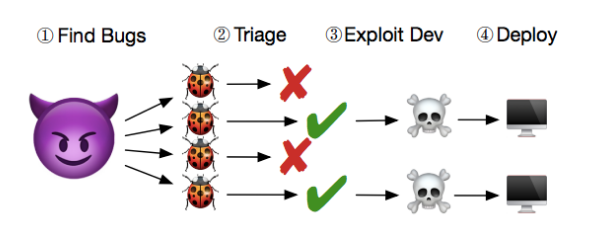

Dans le flux de travail du pirate informatique, la phase de tri (destinée à évaluer l’exploitabilité des bogues) s’en trouve donc considérablement rallongée. « L’espoir est que les attaquants s’ennuient, se sentent submergés ou manquent de temps ou de patience dans leur processus de recherche d’une véritable vulnérabilité », écrit Motherboard.

« On arrive ainsi à augmenter considérablement l’effort d’obtention d’un exploit fonctionnel puisqu’il est difficile pour les chercheurs de déterminer d’avance que les faux bogues ne sont pas fonctionnels », écrivent les chercheurs.

La manœuvre se justifie dans une industrie où les développeurs d’exploit sont rares et très pointilleux sur le temps qu’ils mettent à atteindre leurs objectifs. Aussi, tout moyen de le leur gaspiller est de nature à produire un fort effet dissuasif.

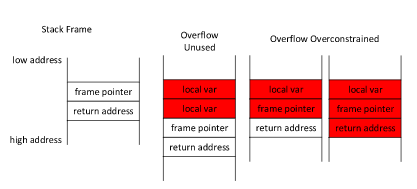

Les chercheurs proposent un outil d’automatisation du processus d’injection de bogues. Ce dernier est une extension d’un autre programme développé en interne pour l’insertion de bogues à des applications développées en faisant usage des langages C et C++. Grosso modo, leur système permet de mettre les attaquants sur des pistes non exploitables de dépassement de pile et de heap. La technique employée dans le développement de ce logiciel s’appuie sur l’hypothèse de départ que l’attaquant n’aura accès qu’au binaire de l’application pour laquelle il cherche à développer un exploit. « Cela veut dire que notre stratagème ne peut être utilisé pour la protection des applications open source », précisent-ils.

La non-exploitabilité des faux bogues constitue elle-même une question épineuse. En effet, en cherchant à confondre l’attaquant avec une panoplie de vulnérabilités non exploitables, on pourrait plutôt lui offrir un système entier sur un plateau en or. Dans tous les cas, les chercheurs reconnaissent que leur méthode est encore frappée par plusieurs limitations : manque de diversité des bogues à injecter, nécessité d’entrer en possession du code source de l’application à protéger, etc.

« Je pense néanmoins qu’il s’agit d’une approche qu’il vaut la peine d’explorer à fond, car elle pourrait s’avérer pratique dans certains environnements », rapporte Motherboard des propos d’un des chercheurs.

L’outil a fait l’objet de tests sur le serveur web nginx et le codec flac. Dans le premier cas, les chercheurs ont procédé à l’introduction d’un total de 864 bogues dont 54 de dépassement de pile (et 810 de débordement de heap). Pour ce qui est du codeur-décodeur, l’équipe de recherche a introduit 500 bogues de dépassement de pile et 500 de débordement de tas. Ces essais ont révélé une autre faiblesse de l’outil d’automatisation de l’équipe de recherche. Pour le moment, les bogues insérés s’appuient sur des techniques qui permettent aux outils de tri disponibles sur le marché de les classer comme exploitables.

Source : Motherboard

Et vous ?

Que pensez-vous de l'approche de ces chercheurs ?

Voir aussi :

Un bogue affectant Chrome et Firefox permet le spoofing de la barre d'adresse afin de faciliter des attaques d'hameçonnage

Facebook désigne un bogue comme responsable de l'enregistrement des vidéos non publiées sur sa plateforme et promet de les supprimer

Google dévoile un bogue dans Windows 10 que Microsoft a corrigé partiellement qui affecte Windows 10 Fall Creators Update

Les correctifs du bogue « Memory Leak » sur GNOME Shell sont disponibles et seront embarqués dans la version 3.28 de l'environnement de bureau

Android 8.0 Oreo : un bogue entraîne la consommation de données mobiles même en étant sous Wi-Fi, Google prépare un correctif

Répondre avec citation

Répondre avec citation

Partager