Microsoft Defender sera bientôt en mesure de bloquer le vol de mots de passe Windows

grâce à une nouvelle règle de sécurité de type "Attack Surface Reduction" activée par défaut

La nouvelle règle de cybersécurité de type "Attack Surface Reduction" (ASR) intégrée au programme antivirus de Microsoft sera bientôt exécutée par défaut, dans le but d'empêcher les cybercriminels de voler les informations d'identification de Windows dans le processus LSASS. Ce dump mémoire contient les hachages NTLM des informations d'identification Windows des utilisateurs qui se sont connectés à l'ordinateur. Ces hachages peuvent être forcés pour obtenir des mots de passe en texte clair ou utilisés dans des attaques de type "Pass-the-Hash" pour se connecter à d'autres appareils. Microsoft entend désormais mettre fin à ce phénomène.

Selon Microsoft, l'une des méthodes les plus courantes pour voler les informations d'identification sur Windows consiste à obtenir des privilèges d'administrateur sur un appareil compromis, puis à vider la mémoire du processus LSASS (Local Security Authority Server Service) exécuté dans Windows. Afin de garder les dumps mémoires de LSASS à l'abri des regards indiscrets, Microsoft en empêche l'accès par le biais d'une fonctionnalité qu'il appelle "Credential Guard". Credential Guard utilise une sécurité basée sur la virtualisation pour isoler les secrets (informations d'identification) afin que seuls les logiciels système privilégiés puissent y accéder.

Cependant, certaines façons de stocker les informations d'identification ne sont pas protégées par Credential Guard. Par exemple Credential Guard ne protège pas la base de données "Active Directory" exécutée sur les contrôleurs de domaine Windows Server 2016. Il ne protège pas non plus les pipelines d'entrée d'informations d'identification, tels que les serveurs Windows Server 2016 exécutant Remote Desktop Gateway. Microsoft ajoute que cette fonctionnalité entraîne également parfois des conflits de pilotes sur les terminaux, ce qui explique pourquoi de nombreuses organisations choisissent de ne pas l'activer.

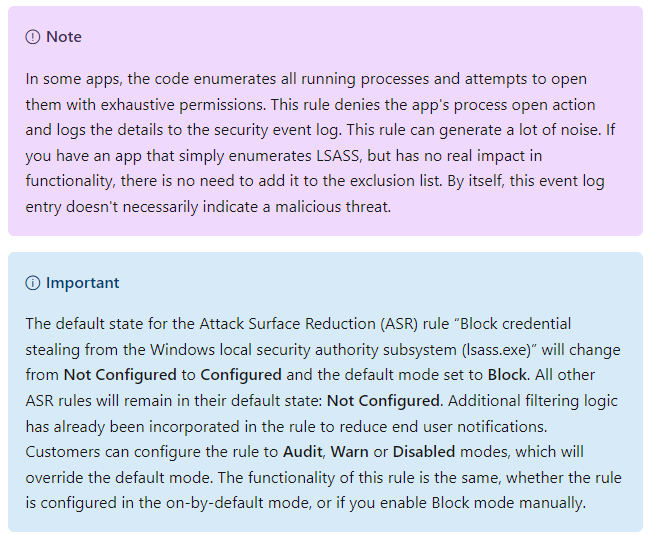

Pour contourner ce dernier problème, Microsoft activera maintenant par défaut une règle ASR (Attack Surface Reduction), appelée "Block credential stealing from the Windows local security authority subsystem". Elle empêche les processus d'ouvrir le processus LSASS, même avec des privilèges d'administrateur. « L'état par défaut de l'ASR "Block credential stealing from the Windows local security authority subsystem (lsass.exe)" passera de "Non configuré" à "Configuré" et le mode par défaut sera défini sur "Bloquer". Toutes les autres règles ASR resteront dans leur état par défaut : "Not Configured" », explique Microsoft.

« Une logique de filtrage supplémentaire a déjà été intégrée à la règle afin de réduire les notifications des utilisateurs finaux. Les clients peuvent configurer la règle en mode Audit, Avertissement ou Désactivé, qui remplacera le mode par défaut. La fonctionnalité de cette règle est la même, que la règle soit configurée en mode activé par défaut, ou que vous activiez le mode Blocage manuellement », ajoute Microsoft. Comme les ASR ont tendance à introduire de faux positifs et beaucoup de bruit dans les journaux d'événements, la firme de Redmond n'avait auparavant pas activé cette fonction de sécurité par défaut.

Néanmoins, elle a récemment commencé à privilégier la sécurité au détriment de la commodité en supprimant des fonctions courantes utilisées par les administrateurs et les utilisateurs de Windows qui augmentent les surfaces d'attaque. Par exemple, Microsoft a récemment annoncé qu'il empêcherait les macros VBA téléchargés depuis Internet d'être activées dans les applications Office en avril, éliminant ainsi une méthode de distribution populaire de logiciels malveillants. Microsoft aurait également commencé à déprécier l'outil WMIC que les cybercriminels utilisent couramment pour installer des logiciels malveillants et exécuter des commandes.

Par ailleurs, bien que l'activation par défaut de la règle ASR ait un impact significatif sur le vol d'informations d'identification Windows, elle ne constitue en aucun cas une solution miracle. En effet, la fonction complète de réduction de la surface d'attaque n'est prise en charge que sur les licences Windows Enterprise utilisant Microsoft Defender comme antivirus principal. Toutefois, certains tests montrent que la nouvelle règle ASR visant à protéger le processus LSASS fonctionne également sur les clients Windows 10 et Windows 11 Pro. Malheureusement, dès qu'une autre solution antivirus est installée, la règle ASR est immédiatement désactivée sur l'appareil.

En outre, les chercheurs en sécurité ont découvert des chemins d'exclusion intégrés à Microsoft Defender permettant aux acteurs malveillants d'exécuter leurs outils à partir de ces noms de fichiers/répertoires pour contourner les règles ASR et continuer à vider le processus LSASS. Benjamin Delpy, développeur de Mimikatz (une application en accès libre qui permet aux utilisateurs de voir et enregistrer des informations d’authentification comme les tickets Kerberos), a déclaré que Microsoft a probablement ajouté ces exclusions intégrées pour une autre règle, mais comme les exclusions affectent toutes les règles, cela contourne la restriction LSASS.

« Par exemple, s'ils veulent exclure un répertoire de la règle "Bloquer l'exécution des fichiers exécutables sauf s'ils répondent à un critère de prévalence, d'âge ou de liste de confiance", ce n'est pas possible pour cette seule règle. L'exclusion concerne toutes les règles ASR, y compris l'accès LSASS », a expliqué Delpy. Toutefois, même avec tous ces problèmes, Delpy considère ce changement comme un grand pas en avant de la part de Microsoft et pense qu'il aura un impact significatif sur la capacité d'un acteur de la menace à voler des informations d'identification Windows.

« C'est quelque chose que nous demandons depuis des années. C'est un bon pas et je suis très heureux de voir que l'exécution de macros est désactivée par défaut lorsqu'elles proviennent d'Internet. Nous commençons maintenant à voir des mesures réellement liées aux attaques du monde réel », a poursuivi Delpy. Ce dernier a toujours déclaré qu'il a créé Mimikatz au départ pour établir une preuve de concept et montrer à Microsoft que ses protocoles d’authentification étaient vulnérables aux attaques. Mais sans le vouloir, il a créé un des outils de piratage les plus largement utilisés et téléchargés au cours des 20 dernières années.

Les hackers utilisent couramment Mimikatz pour voler des données d’identification et augmenter les droits. Bien sûr, les systèmes antivirus le détecteront et le supprimeront dans la plupart des cas. Par contre, les testeurs d’intrusion s'en servent pour détecter et exploiter les vulnérabilités de vos réseaux afin que vous puissiez leur trouver une solution.

Source : Microsoft

Et vous ?

Quel est votre avis sur le sujet ?

Que pensez-vous de la nouvelle règle ASR de Microsoft ?

Voir aussi

Windows Defender, qui est préinstallé sur Windows 10 et Windows 11, fait partie des meilleurs antivirus de 2021, selon le rapport d'AV-TEST sur l'évaluation des meilleurs programmes antivirus

Microsoft déclare qu'il ne permettra pas de désactiver Windows Defender via le registre pour prendre en charge une fonctionnalité de sécurité appelée "Tamper Protection"

Microsoft va bloquer les macros téléchargées depuis Internet par défaut dans cinq applications Office afin de lutter contre les ransomwares et d'autres logiciels malveillants

La virtualisation Android 13 permet au Pixel 6 d'exécuter Windows 11 et des distributions Linux telles que Ubuntu ou Arch Linux Arm

Répondre avec citation

Répondre avec citation

Partager