Zoom prévoit d'offrir à tous ses utilisateurs gratuits et payants E2EE, un chiffrement de bout en bout pour les appels vidéo,

une version d'essai commence en juillet

Zoom prévoit d'offrir à tous ses utilisateurs gratuit et payant un chiffrement de bout en bout pour les appels vidéo. Le projet de conception d'E2EE, le chiffrement de bout en bout de Zoom en question, a été publié le 22 mai dernier. Zoom annonce avoir collaboré avec des organisations des libertés civiles, des groupes de défense de la sécurité des enfants, des experts en chiffrement, des représentants du gouvernement et ses propres utilisateurs pour mettre en oeuvre E2EE.

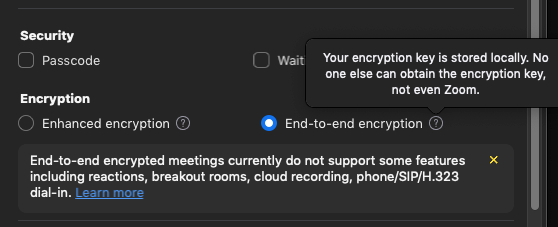

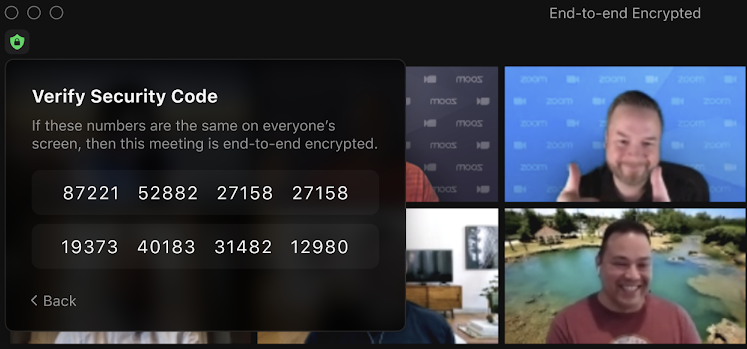

Zoom annonce que la version bêta de la fonctionnalité E2EE commence en juillet 2020. Tous les utilisateurs de Zoom continueront d'utiliser le cryptage de transport AES 256 GCM comme cryptage par défaut, E2EE sera une fonctionnalité facultative, car elle limite certaines fonctionnalités de réunion, telles que la possibilité d'inclure des lignes téléphoniques PSTN traditionnelles ou des systèmes de salle de conférence matérielle SIP / H.323. Les administrateurs de compte peuvent activer et désactiver E2EE au niveau du compte et du groupe.

La société, dont l'activité a explosé avec les mesures de distanciation contre le covid-19, forçant davantage de personnes à travailler à domicile, s'est transformée en un lieu de rencontre vidéo mondial à partir d'un outil de téléconférence orienté entreprise. Cependant, elle a également été critiquée pour des problèmes de confidentialité et de sécurité, et a fait l'objet de critiques pour avoir omis de divulguer que son service n'était pas entièrement crypté de bout en bout.

En effet, début avril, des chercheurs ont donné des détails sur deux bogues de sécurité découverts dans l'application Zoom. Le client Windows de Zoom perdait ses informations d'identification réseau, car l'application rendait les chemins d'accès aux fichiers UNC cliquables dans les fenêtres de discussion de groupe. Un rapport de The Intercept a également critiqué les pratiques de confidentialité de l’application de vidéoconférence pour avoir prétendument trompé les utilisateurs sur le chiffrement de bout en bout de la plateforme. Mais Zoom avait fini par admettre que l'E2EE n'était pas encore possible pour les réunions vidéo de Zoom et utilise plutôt le chiffrement TLS (Transport Layer Security).

Après une série de défaillances de sécurité, certaines institutions ont interdit l'utilisation de Zoom, la société basée en Californie a embauché en avril l'ancien directeur de la sécurité de Facebook Inc Alex Stamos et a déployé des mises à niveau majeures. Alex Stamos, ex-chef de la sécurité chez Facebook, avait publié plusieurs tweets, demandant notamment à Zoom d’être plus transparent et de lancer un plan de sécurité qui va durer 30 jours. Il a ensuite été contacté par Eric Yuan, le fondateur de Zoom, pour devenir consultant externe. « Je suis heureux de vous dire que je vais aider Zoom à mettre en place son programme de sécurité », a alors annoncé Stamos.

Hier, dans un billet de blog, le PDG de Zoom, Eric S. Yuan,a annoncé que Zoom a publié E2EE sur GitHub. « Nous sommes également heureux de partager que nous avons identifié une voie à suivre qui équilibre le droit légitime de tous les utilisateurs à la confidentialité et à la sécurité des utilisateurs sur notre plateforme. Cela nous permettra d'offrir E2EE en tant que fonctionnalité complémentaire avancée pour tous nos utilisateurs du monde entier - gratuits et payants - tout en conservant la capacité de prévenir et de combattre les abus sur notre plateforme », a-t-il ajouté.

Pour rendre cela possible, les utilisateurs Free / Basic cherchant à accéder à E2EE participeront à un processus unique qui invitera l'utilisateur à fournir des informations supplémentaires, telles que la vérification d'un numéro de téléphone via un message texte.

Source : Zoom

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Eric Yuan, le PDG et fondateur de Zoom, a gagné près de 4 milliards de dollars en l'espace de trois mois suite à l'explosion de l'utilisation de sa plateforme en pleine pandémie de coronavirus

Zoom divulguerait les adresses mail et photos des utilisateurs et permettrait aussi à certains utilisateurs de lancer un appel vidéo avec des inconnus

Certaines clés de chiffrement de Zoom sont transmises aux participants d'une réunion via des serveurs en Chine selon les chercheurs, Zoom l'admet et s'explique

Zoom met à jour son logiciel pour améliorer la protection par mots de passe des vidéoconférences et pour sécuriser les enregistrements sur le cloud

Répondre avec citation

Répondre avec citation

Partager