Android : Janus permet la modification du code d’une application sans affecter sa signature

Lollipop à Oreo affectés

Le bulletin de sécurité Android du mois de décembre, publié il y a bientôt une semaine, précise qu’un correctif à la vulnérabilité référencée CVE-2017-13156 est disponible. Baptisée Janus par les chercheurs de la firme de sécurité GuardSquare, elle permet la modification du code d’une application sans que la signature de cette dernière ne soit affectée.

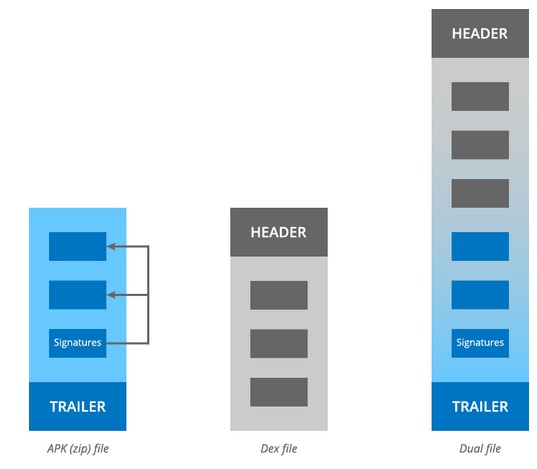

Le problème, d’après ce que rapportent les chercheurs, réside dans la façon dont les versions d’Android de Lollipop à Oreo gèrent les fichiers Android package (APK) et Dalvik EXEcutable (DEX). « Le mécanisme de signature JAR prend uniquement les entrées zip [au sein du fichier APK] en compte. Les octets additionnels sont ignorés au moment du calcul ou de la vérification de la signature d’application », expliquent les chercheurs. Cette disposition crée un danger permanent dans le processus de vérification de l’intégrité. Une fonctionnalité de la machine virtuelle Dalvik prévoit en effet qu’un fichier revête une nature duale APK/DEX. La modification de la section DEX en son sein passera inaperçue puisque n’étant en rien liée aux sections concernées.

« Un cybercriminel peut remplacer une application système par une version modifiée pour abuser de ses permissions. En fonction de l’application cible, l’attaquant peut avoir accès à des informations sensibles stockées sur le dispositif ou pourquoi pas effectuer une prise en otage de ce dernier », écrivent les chercheurs à propos des éventuelles conséquences.

Inutile de rappeler que les correctifs dont il est fait mention au sein du bulletin de sécurité Android concernent les possesseurs de smartphones Nexus et Pixel uniquement. Les appareils mobiles Android d’autres marques sont laissés à la merci des lenteurs orchestrées par les nombreux intervenants de la chaîne de mise à jour. Pour rappel, Google a annoncé un changement de l’architecture de son système d’exploitation pour appareils mobiles au mois de mai. Android Oreo intègre cette nouveauté et, en principe, le processus de mise à jour de cette mouture s’affranchit de l’intervention absolue des fabricants de puces avant les autres maillons de la chaîne. L’initiative est louable, mais ses retombées sont semble-t-il insuffisantes à date.

Les développeurs désireux d’éviter que leurs applications ne fassent mauvaise presse devront signer leurs applications avec la deuxième version du mécanisme mis à leur disposition. Enfin, les utilisateurs finals devront s’assurer que les applications installées sur leurs dispositifs proviennent du Play Store. D’après les recommandations de la firme de sécurité, ces dernières devraient être « saines ».

Sources

Bulletin de sécurité Android du mois de décembre 2017

Billet GuardSquare

Votre avis

Quelle attitude adoptez-vous face à une vulnérabilité classée sévère par Google comme cette dernière ?

Quelles ROM alternatives et communautés conseillez-vous pour bénéficier de mises à jour à une fréquence plus raisonnable ?

Voir aussi

Une faille dans Android permet à un attaquant d'enregistrer l'activité de l'écran et l'audio système, Lollipop, Marshmallow et Nougat concernés

Une faille de sécurité menace des millions de smartphones Android, elle concerne les puces de Qualcomm et affecte les anciennes versions de l'OS

Android : une faille permet de détourner l'installation d'applications légitimes en les remplaçant par des logiciels malveillants

Répondre avec citation

Répondre avec citation

Partager