Moteur d’administration Intel : de nouvelles révélations après celles sur MINIX

Vivement la prochaine blackhat conference

Moteur d’administration Intel quand tu nous tiens… Grâce à l’une des publications de l’Electronic Frontier Foundation (EFF) du mois de mai dernier, on sait qu’il s’agit d’un microcontrôleur présent sur les cartes mères d’ordinateurs livrés avec des processeurs Intel sortis après 2008. Dans la foulée de l’EFF, la firme de sécurité Positive Technologies a établi quelques aspects du côté intrusif de la puce, précisant au passage qu’il s’agit très probablement d’une porte dérobée mise à la disposition d’agences gouvernementales américaines par Intel.

Référence faite aux publications de l’EFF et de la firme Positive Technologies, le moteur d’administration Intel est une hydre dont les chercheurs découvrent les têtes au quotidien puisque non documenté par Intel. D’après ce que rapporte la firme de sécurité Positive Technologies, il est monté en intérêt auprès de la communauté des chercheurs en sécurité avec sa transition à l’architecture x86 et les changements apportés à son système d’exploitation qui se trouve désormais être MINIX.

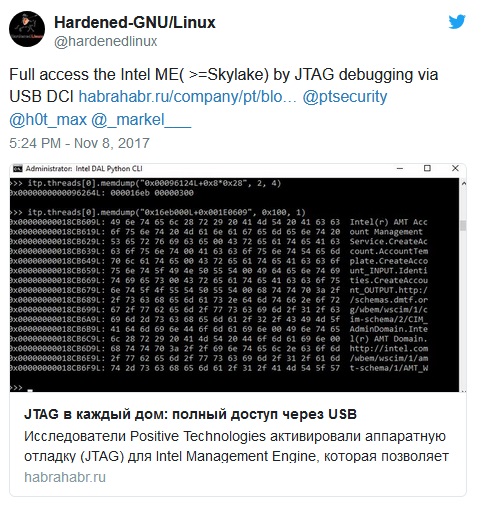

De récents tweets des chercheurs de la firme de sécurité Positive Technologies apportent un soupçon de détails sur la transition du module d’administration Intel vers l’architecture x86. Il en ressort que ce dernier est muni d’interfaces de débogage JTAG accessibles via le port USB, ce, depuis que les processeurs Skylake ont été lancés. Avec un accès à l’interface JTAG, un attaquant peut avoir accès au code contenu dans le module d’administration Intel et y détecter des vulnérabilités.

Avec cette information, émerge une autre : un attaquant peut faire tourner du code non signé sur le moteur d’administration Intel, preuve que les chercheurs de Positive Technologies ont exploité l’accès à l’interface JTAG pour parvenir à cette conclusion. Il faudra attendre la prochaine blackhat conference qui se tient du 4 au 7 décembre prochain pour plus de détails à ce sujet.

Ce que l’on peut souligner dans l’immédiat est qu’il semble que pour exploiter cette « autre » vulnérabilité du moteur d’administration Intel, il faut un accès physique à l’un de ses connecteurs USB. Cette condition est quasi irréalisable pour d’aucuns, mais ce qu’il faut dire c’est que pour un tiers non versé en matière de sécurité, une clé USB qu’on retrouve sur le sol se retrouvera très vite dans l’un des connecteurs dédiés à cet effet. Cela s’est vu avec le malware Stuxnet dont on sait à ce jour qu’il s’est propagé par le biais de clés USB.

Il n’est pas possible d’ôter le moteur d’administration Intel d’une carte mère puisqu’il s’agit bel et bien d’un composant physique. Par contre, il est possible de le désactiver de façon logicielle. Se référer pour cela au billet de blog de la firme de sécurité Positive Technologies cité en source. Pour s’affranchir de l'intrusion du moteur d’administration Intel, les acquéreurs d’ordinateurs pourront également se tourner vers les solutions de la société Purism qui conçoit le Librem 5, un smartphone GNU/Linux orienté sécurité et vie privée.

Sources

blackhat

Positive Technologies

Votre avis

Qu’en pensez-vous ?

Voir aussi

Les processeurs Intel x86 souffrent d'un défaut qui permet d'installer des logiciels malveillants dans l'espace protégé des puces

Répondre avec citation

Répondre avec citation

Partager