Donc, si j'ai bien compris, la CIA, donc agence gouvernementale américaine, espionne le FBI, autre agence gouvernementale américaine...

...ces idiots sévères n'ont pas assez d'ennemis à l'extérieur pour devoir espionner leurs propres agences !??

Discussion :

Discussion :

Donc, si j'ai bien compris, la CIA, donc agence gouvernementale américaine, espionne le FBI, autre agence gouvernementale américaine...

...ces idiots sévères n'ont pas assez d'ennemis à l'extérieur pour devoir espionner leurs propres agences !??

@Tartare2240

Les intérêts de la CIA ne sont pas les même que ceux des autres agences vus que une partie de leurs opérations vont à l'encontre du bien commun en infiltrant des organisation mafieuses pour engranger du fric

Rien, je n'ai plus rien de pertinent à ajouter

La NSA espionnée ? Il n'y a que moi que cette information amuse ?

Il y a aussi moi, mais je suis bien persuadé que la NSA, de son côté, a tout ce qu'il faut pour espionner le FBI et la CIA. Ne somment nous pas dans le pays des libertés, celui dans lequel n'importe quel fou peut acheter n'importe quelle arme pour faire n'importe quoi n'importe quand ?

Pierre GIRARD

Vault 7 : WikiLeaks dévoile le projet Angelfire, utilisé par la CIA pour compromettre les systèmes Windows XP et 7

en ciblant le secteur de démarrage

WikiLeaks a révélé un autre projet secret de la CIA que l’agence a utilisé pour compromettre les systèmes Windows, cette fois ciblant le secteur de démarrage du système d'exploitation afin de permettre de déployer plus de charges utiles.

Baptisé Angelfire, la boîte à outils cible Windows XP et Windows 7 et se compose de cinq éléments qui travaillent de concert pour compromettre un système.

Tout d'abord vient Solartime, l’outil dont l’objectif est de modifier le secteur de démarrage pour exécuter un second module appelé Wolfcreek à chaque fois que le système démarre.

Wolfcreek quant à lui est un pilote autochargeur (code kernel que Solartime exécute) qui charge d'autres pilotes et des applications en mode utilisateur.

Le troisième composant s'appelle Keystone dont la CIA a eu spécialement recours étant donné qu’il a permis aux agents de déployer des logiciels malveillants supplémentaires sur les systèmes infectés. C'est une partie de l'implant de Wolfcreek qui exploite l'injection DLL pour exécuter les applications utilisateur malveillantes directement dans la mémoire système sans les laisser dans le système de fichiers. Il est responsable du démarrage des applications utilisateur malveillantes.

Le quatrième composant baptisé BadMFS est une bibliothèque utilisée pour créer un système de fichiers cachés à la fin de la partition activée (ou dans un fichier sur disque dans les versions ultérieures). Il est utilisé comme un dépôt pour les conducteurs et les implants que Wolfcreek va lancer. Tous les fichiers sont à la fois chiffrés et obscurcis.

Et le dernier est le système de fichiers transitoires Windows, WikiLeaks a expliqué qu’il a été développé comme une alternative à BadMFS. Son objectif est d'utiliser des fichiers temporaires au lieu de compter sur un système de fichiers qui stocke localement des informations.

Problèmes connus

WikiLeaks explique que malgré les composants complexes inclus dans Angelfire, les outils de piratage pourraient être facilement découverts, en raison d'une série de problèmes que même la CIA a reconnus dans les manuels qui ont fuité.

Par exemple, Keystone s'est déguisée en copie de svchost.exe et se trouvait toujours dans C: \ Windows \ system32, donc si le système d'exploitation était installé sur une partition ou un emplacement différent, le processus aurait pu déclencher une analyse plus poussée.

En outre, le système de fichiers BadMFS a créé un fichier appelé ZF que les utilisateurs ont pu rencontrer lorsqu'ils travaillent sur leur système. Et enfin, la CIA prévient qu'un plantage potentiel de l'un des composants susmentionnés aurait déclenché des notifications visibles.

Angelfire a été spécialement conçu pour Windows 7 et Windows XP, le projet ayant été développé avant les débuts de Windows 8 en 2012.

Ci-dessous la liste des publications de Wikileaks depuis mars :

- AngelFire - 31 août 2017

- ExpressLane - 24 août 2017

- Couchpotato - 10 août 2017

- Dumbo - 3 août 2017

- Imperial - 27 juillet 2017

- UCL / RAYTHEON - 19 juillet 2017

- HighRise - 13 juillet 2017

- BothanSpy et Gyrfalcon - 06 juillet 2017

- OutlawCountry - 30 juin, 2017

- Malware ELSA - 28 juin 2017

- Cherry Blossom - 15 juin 2017

- Pandemic - 1er juin 2017

- Athena - 19 mai 2017

- AfterMidnight - 12 mai 2017

- Archimedes - 5 mai 2017

- Scribbles - 28 avril 2017

- Weeping Angel - 21 avril 2017

- Ruche - 14 avril 2017

- Grasshopper - 7 avril 2017

- Marble Framework - 31 mars 2017

- Dark Matter - 23 mars 2017

Source : WikiLeaks

Contribuez au club : Corrections, suggestions, critiques, ... : Contactez le service news et Rédigez des actualités

Les ricains se font plaisir avec les noms quand même "Angelfire"a quand l'exploit "DesertStorm" ?

Ce qui ne me laissera pas d'étonner, à chaque épisode du feuilleton Vault 7, c'est l'assourdissant silence médiatique de la part de la totalités des médias non spécialisés dans l'IT quand on voit le ramdam habituel autour des "leaks".

La sécurité de l'information n'intéresse donc personne ? Ou wikileaks est devenu tabou car politiquement incorrect ?

"If the revolution ain't gon' be televised

Then fuck, I'll probably miss it" - Aesop Rock

@Grogro

Soyons pragmatique : Le Piratage, quel qu'il soit, c'est le Kremlin.La sécurité de l'information n'intéresse donc personne ? Ou wikileaks est devenu tabou car politiquement incorrect ?

Tout ce qui n'entre pas en résonance avec cet axiome est automatiquement rejeté par les bots.

Plus sérieusement que mon VDD (même si pas tout a fait faux). C'est parce que c'est tout simplement pas assez flashi.

De plus le quidam lambda (Mme Michu et Mr Michu) tu leur dis LAN ils te répondront "qu'est ce que c'est kse truc ?" tu leur parlera de Windows XP ou 7 ils te diront : "Quoi ya encore des gens sur ces vieux truc ? C'est leur faute si ils se font hacké ils ont qu'a aller sous Windows 10 c'est nouveau donc c'est plus sur" et pour finir parle leur "d'injection DLL" et tu devras leur faire un exposé de 2 Heures sur ce qu'est un DLL.

(PS : Je ne sous entends pas que les gens sont cons justes qu'ils ne s'y intéressent pas)

Vault 7 : WikiLeaks dévoile le projet Protego

Un système de contrôle de missiles supposément utilisé par la CIA

La série Vault 7 dédiée à la publication des activités de la CIA dans le domaine de la surveillance électronique et de la cyberguerre se poursuit, mais de manière un peu inhabituelle cette fois. Les dernières révélations de l’organisation non gouvernementale fondée par Julian Assange ne concernent pas un système d’espionnage attribué à la CIA comme il est de coutume, une première depuis le début de cette série. Aujourd’hui, WikiLeaks dévoile les plans du projet Protego, un système de contrôle de missiles supposément utilisé par la CIA.

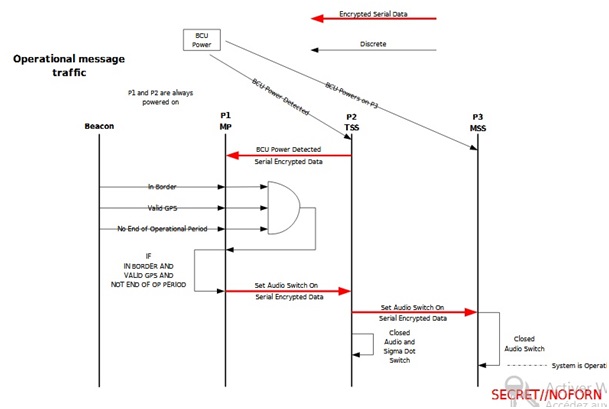

Dans cette dernière publication, pas grand-chose à se mettre sous la dent, si ce n’est quelques détails de l’organisation physique du système de contrôle. Au centre de ce dernier, des cartes à microcontrôleurs PIC (des PIC24FJ32 plus précisément) qui communiquent entre elles via des connexions séries chiffrées. Pour les amoureux d’électronique numérique, des détails plus ou moins exhaustifs sur différentes séquences de fonctionnement du système, comme sur le diagramme ci-dessous, relatif aux conditions de lancement d’un missile.

Pour le reste, difficile de savoir pourquoi ces plans se retrouvent entre les mains de la division de la CIA chargée du développement de malwares, comme le souligne WikiLeaks. Notons au passage que ce système de contrôle a été conçu en partenariat avec Raytheon, une entreprise américaine du domaine de l’aérospatial et de la défense, sur laquelle la CIA s’est appuyée pour le développement de malwares inspirés de ceux développés par des groupes de cybercriminels russes et chinois.

Si l’on se base sur le fait que les ingénieurs attribuent généralement des noms de code significatifs à leurs projets, alors une petite recherche permet de se rendre compte que le terme Protego renvoie à un bouclier permettant de se protéger d’attaques physiques et magiques, allusion faite ici aux aventures d’Harry Potter. Si les concepteurs de ce système avaient bien ces aventures à l’esprit au moment d’attribuer ce nom à ce projet, alors il se pourrait que le système ait été conçu pour servir de bouclier. Oui, mais à quoi ? Serait-on en droit de se poser la question.

Source : WikiLeaks

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Des hackers peuvent contrôler un avion en exploitant une vulnérabilité présente dans un système de divertissement pour avions de ligne

Des hackers piratent le système de traitement d'eau d'une société et parviennent à modifier les adjuvants chimiques apportés à l'eau potable

Contribuez au club : Corrections, suggestions, critiques, ... : Contactez le service news et Rédigez des actualités

Bonjour,

D'après ce que je comprends, la CIA aurait programmé aussi le niveau matériel pas seulement le niveau soft Dans les opérations de cyber guerre et d'espionnage .

Il faut que l'Europe réagissent plus particulièrement les lobbys de la vie privée par exemple le parti pirate

Suisse

https://www.partipirate.ch/

Français

https://partipirate.org/

Dans ce genre de cas il est urgent d'encourager le développement de matériel libre

Définition sur Wikipédia

https://fr.m.wikipedia.org/wiki/Mat%C3%A9riel_libre

Battant

Les pays d'Europe ne cherchent pas du tout à se défendre de l'espionnage étasuniens.

Pour eux ce n'est absolument pas un problème.

Et de toute façon, même avec des logiciels libre il y a moyen de te faire espionner :

La CIA s'est servie de VLC et de plusieurs autres logiciels portés par la communauté du libre

Keith Flint 1969 - 2019

Bonjour,

Il faudrait qu'il y ait des expertises universitaires ou indépendantes pour les logiciels propriétaires, libres et le matériel

Est-ce que telles expertises sont faites ?

Merci pour vos renseignements

Salutations

Battant

La CIA modifie des applications existantes en ajoutant leur petite touche.

Donc même en vérifiant le code source un logiciel, il peut vous espionner.

Les expertises ne servent à rien, la CIA peut se servir de logiciel propre.

Dans la news La CIA s'est servie de VLC et de plusieurs autres logiciels portés par la communauté du libre il y a écrit :

Il apparaît que la CIA exploite une ancienne version de la version portable de VLC afin d’utiliser des injections de bibliothèques de liens dynamiques (DLL) en ayant modifié le Manifest de l’application. En gros, ce faux VLC permet d’exfiltrer des données alors que l’utilisateur regarde une vidéo ou écoute de la musique.

Keith Flint 1969 - 2019

Bonjour,

Les expertises servent néanmoins quelque chose à mon avis . à s'assurer qu'il n'y avait pas de problème dans les codes propriétaire ou libre.

Le problème aussi c'est la loi du copyright qui devrait être à mon avis réformer et d'ouvrir tous les codes pour expertise les logiciels propriétaires le matériel propriétaire et tout

De toute façon j'ai aussi entendu dire qu'il y avait des pirates qui est piraté la NSA ou la CIA est-ce que c'est juste ?

Quand ça sera le cas on arrivera peut-être à mettre la main sur ses programmes qui nous espionne tout le temps Et à les ouvrir et les expertiser .

Mais au fait pourquoi la CIA et la NSA nous espionne ? J'ai entendu un Podcasts qui disait qu'il cherchait des fois une aiguille dans une botte de foin . Il collecte tellement d'informations pour arriver à leurs buttes ils sont obligés de cibler les terroristes.

Est-ce qu'on sait si ils le sont ?

Dans quel but que ferais-t-il de la cyber guerre et tout c'est espionnage pour faire joli ?

Merci pour vos renseignements

Salutations

Battant

J'ai utilisé VLC dans le milieu professionnel, mais VLC ou pas, il faut un accès sur la machine cible ... et de préférence un compte administrateur ou root. Et si on a un tel accès, on peut faire n'importe quoi comme si on était en direct en tant qu'administrateur. Il est vrai qu'en tant qu'administrateur système pendant plus de 10 ans, j'aurais pu faire autant que la CIA avec ses joujoux en étant directement connecté sur des serveurs.

N'importe quel administrateur système se retrouve avec des pouvoirs exorbitants sur les serveurs sur lesquels il travaille, ce sont même eux les principaux facteurs de risques dans la sécurité informatique, largement devant la CIA.

Pierre GIRARD

Vault 8 : la nouvelle série de fuites de la CIA par Wikileaks promet de révéler le code source et informations

sur l’infrastructure Backend de l’agence

Près de deux mois après la série Vault 7 qui a mis au grand jour les détails de plus 23 projets d'outils de piratage secrets de la CIA, Wikileaks a annoncé hier une nouvelle série intitulée Vault 8 qui promet de révéler le code source et d'autres informations sur l'infrastructure Backend développée par l’agence de renseignement américaine.

L’organisation non gouvernementale fondée par Julian Assange a fait suivre l’annonce de cette nouvelle série de fuites de la publication du code source et des fichiers logs du projet Hive. Hive est présenté comme étant l’un des principaux composants du Backend utilisé par l’agence de renseignement américaine pour contrôler à distance ses logiciels malveillants, d’après Wikileaks.

En avril dernier, WikiLeaks a dévoilé quelques brèves informations sur le projet Hive, affirmant alors que ce projet est un serveur de commande et de contrôle avancé communiquant avec des logiciels malveillants pour envoyer des commandes sur des cibles spécifiques et recevoir des informations exfiltrées à partir des ces dernières. D’après Wikileaks, Hive est un système tout-en-un multi-utilisateur qui peut être utilisé par plusieurs opérateurs de la CIA pour contrôler à distance plusieurs logiciels malveillants utilisés dans différentes opérations.

L'infrastructure de Hive a été spécialement conçue pour rester camouflée, révèle Wikileaks. En effet, l’infrastructure de Hive comprendrait un faux site Web public qui cache en réalité une communication à plusieurs étapes sur un réseau privé virtuel (VPN). D’après l’organisation de Julian Assange, « avec Hive même si un logiciel malveillant est découvert sur un ordinateur cible, il serait difficile de l’attribuer à la CIA en se basant simplement sur la communication du logiciel malveillant avec d'autres serveurs sur Internet. »

Wikileaks démontre avec un schéma à l’appui les moyens déployés par la CIA pour camoufler l’origine de ses logiciels malveillants sur les ordinateurs cibles. En effet, le diagramme montre que les logiciels malveillants de l’agence de renseignement communiquent directement avec un faux site Web, qui est hébergé sur un VPS (Virtual Private Server) commercial, ce qui donne l’impression qu’il s’agit juste d’un site Web comme un autre sur la toile lorsqu’on y accède depuis un navigateur Web.

Cependant, révèle Wikileaks, après l'authentification, le logiciel malveillant peut communiquer en arrière-plan avec le serveur Web hébergeant le faux site Web, pour transmettre ensuite les données ainsi récoltées à un serveur de la CIA appelé « Blot » via une connexion VPN sécurisée. Le serveur Blot transmet ensuite ces données à une passerelle de gestion d'opérateur appelée « Honeycomb ».

Afin d'éviter la détection par les administrateurs réseau, les logiciels malveillants utiliseraient de faux certificats numériques pour Kaspersky Lab. WikiLeaks explique que « les certificats numériques pour l'authentification des logiciels malveillants sont générés par usurpation d'identité des entités existantes infiltrées par la CIA ». L’organisation non gouvernementale de Juian Assange ajoute que « les trois exemples inclus dans le code source construisent un faux certificat pour la société Kaspersky Laboratory qui se trouve à Moscou et qui serait prétendument signé par Thawte Premium Server CA à Cape Town. »

Wikileaks vient ainsi de mettre à la disposition du grand public le code source du projet Hive qui est maintenant disponible entre autres pour les journalistes d'investigation et les experts désireux de le télécharger pour explorer ses fonctionnalités. Le code source publié dans la série Vault 8 contient uniquement un logiciel conçu pour fonctionner sur des serveurs contrôlés par la CIA. Cependant, l’organisation garantit qu’elle ne publiera aucune vulnérabilité de sécurité de type zero-day ou similaire pouvant être exploité par d'autres individus mal intentionnés.

Source : Wikileaks

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Vault 7 : WikiLeaks dévoile le projet Protego, un système de contrôle de missiles supposément utilisé par la CIA

Repeat after me

Le monsieur lutte pour la défense des libertés individuelles et collectives

Repeat after me...

Vault 7 : un ancien agent de la CIA a été accusé d'avoir divulgué des informations,

sur les outils d'espionnage de la CIA à WikiLeaks

Le ministère de la Justice a annoncé lundi que Joshua Adam Schulte, 29 ans, de New York, a été inculpé de 13 chefs d'accusation. L'acte d'accusation ne mentionne pas spécifiquement WikiLeaks, mais les médias ont révélé le mois dernier que les autorités se préparaient à accuser Schulte d'avoir fourni à WikiLeaks les outils de piratage de la CIA publiés par l'organisation de dénonciation dans le cadre de sa fuite Vault 7.

Schulte a travaillé pour la NSA pendant cinq mois en 2010 en tant qu'ingénieur système. Il a ensuite rejoint la CIA, où il a travaillé en tant qu'ingénieur logiciel jusqu'en novembre 2016, date à laquelle il a déménagé à New York et a commencé à travailler comme ingénieur logiciel pour Bloomberg.

L'homme serait devenu le principal suspect des fuites de Vault 7 une semaine après que WikiLeaks ait commencé à publier des fichiers. Cependant, lorsque les enquêteurs ont fouillé son appartement et ses appareils, ils ont découvert un serveur de partage de fichiers hébergeant de la pornographie juvénile.

Schulte a été accusé de trois chefs d’accusation à ce moment là, notamment la réception, la possession et le transport de pornographie juvénile en août 2017 et a été libéré le mois suivant. Il a de nouveau été arrêté en décembre pour avoir violé les conditions de sa libération et il est détenu depuis.

« Joshua Schulte, un ancien employé de la CIA, aurait utilisé son accès à l'agence pour transmettre des documents classifiés à une organisation extérieure », a commenté le procureur américain de Manhattan Geoffrey S. Berman. « Au cours de cette enquête, les agents fédéraux ont également découvert de la pornographie juvénile dans la résidence de Schulte à New York. Nous et nos partenaires des forces de l’ordre, nous engageons à protéger les informations de sécurité nationale et à faire en sorte que les personnes chargées de leur traitement respectent leurs responsabilités importantes. Les divulgations illégales d’informations classifiées peuvent potentiellement mettre en danger la sécurité des Américains ».

Schulte a maintenant été accusé de :

- collecte illégale d'informations sur la défense nationale ;

- transmission illégale d'informations de défense nationale légalement possédées ;

- transmission illégale d'informations de défense nationale illégalement possédées ;

- accès non autorisé à un ordinateur pour obtenir des informations classifiées ;

- vol de biens du gouvernement ;

- accès non autorisé d'un ordinateur pour obtenir de l'information d'un ministère ou d'une agence des États-Unis ;

- d’avoir provoqué une transmission d'un programme informatique nuisible, d'une information, d'un code ou d'une commande ;

- d’avoir fait de fausses déclarations matérielles aux représentants du FBI ;

- d’entrave à la justice ;

- de réception de pornographie juvénile ;

- de possession de pornographie juvénile ;

- de transport de pornographie juvénile ;

- de violation de copyright.

Vault 7

Pour mémoire, Vault 7, qui propose au public d’avoir des informations sur certains des outils de piratage de la CIA, a embarrassé l’agence de renseignements dans la mesure où elle exposait des actions qui n’étaient pas reconnues publiquement.

Par exemple, WikiLeaks a divulgué des informations sur le projet Dumbo de la CIA. WikiLeaks a assuré que Dumbo est capable de suspendre les processus en utilisant des webcams et de corrompre tout enregistrement vidéo qui pourrait compromettre un déploiement PAG. Le PAG (Physical Access Group) est une branche spéciale dans le CCI (Centre for Cyber Intelligence). Sa tâche est d'acquérir et d'exploiter l'accès physique aux ordinateurs cibles dans les opérations sur le terrain de la CIA.

Dumbo peut identifier, contrôler et manipuler des systèmes de surveillance et de détection sur un ordinateur cible exécutant le système d'exploitation Microsoft Windows. Il identifie les périphériques installés tels que les caméras Web et les microphones, localement ou connectés par des réseaux sans fil (Bluetooth, WiFi) ou câblés. Tous les processus liés aux périphériques détectés (généralement l'enregistrement, la surveillance ou la détection des flux vidéo/audio/réseau) sont également identifiés et peuvent être arrêtés par l'opérateur. En supprimant ou en manipulant des enregistrements, l'opérateur est aidé à créer des preuves réelles ou fausses de l'opération d'intrusion.

Dans une déclaration antérieure, WikiLeaks a affirmé que la source de la divulgation avait espéré « lancer un débat public sur la sécurité, la création, l'utilisation, la prolifération et le contrôle démocratique des cyber-armes ».

Les procureurs ont également alourdis les charges contre Julian Assange, le fondateur de WikiLeaks. Le procureur général Jeff Sessions a déclaré que l'arrestation de M. Assange était une priorité pour le ministère de la Justice. Assange se considère comme étant journaliste, une allégation qui pourrait bien compliquer une poursuite.

Assange continue de vivre à l'ambassade de l'Équateur à Londres, où il s'est enfui en 2012 pour éviter l'extradition vers la Suède suite à des accusations de viol. L'année dernière, les procureurs suédois ont annoncé qu'ils avaient abandonné leur tentative d'extradition.

Source : NYT

Voir aussi :

La CIA se lance dans des projets d'IA, pour faire face aux difficultés de conserver les couvertures de ses agents dans cette ère du numérique

Un jeune britannique de 15 ans lors des faits, écope de 2 ans ferme pour avoir piraté le directeur de la CIA en 2015 son avocat plaide sa naïveté

USA : la CIA avait intercepté les « instructions spécifiques » de Poutine pour pirater les élections présidentielles de 2016, selon le Washington Post

Vault 8 : la nouvelle série de fuites de la CIA par Wikileaks promet de révéler code source et informations sur l'infrastructure Backend de l'agence

Vault 7: WikiLeaks dévoile le projet Angelfire, utilisé par la CIA pour compromettre les systèmes Windows XP et 7 en ciblant le secteur de démarrage

Contribuez au club : Corrections, suggestions, critiques, ... : Contactez le service news et Rédigez des actualités

Vous avez un bloqueur de publicités installé.

Le Club Developpez.com n'affiche que des publicités IT, discrètes et non intrusives.

Afin que nous puissions continuer à vous fournir gratuitement du contenu de qualité, merci de nous soutenir en désactivant votre bloqueur de publicités sur Developpez.com.

Partager