WannaCry 2.0 ? Une autre campagne mondiale d'attaques informatiques aux ransomwares a eu lieu,

l'Ukraine en est la principale victime

Aujourd’hui, Maersk, le grand armateur danois, a signalé avoir été la cible d’une cyberattaque : « Nous pouvons confirmer que les systèmes informatiques Maersk sont en panne sur plusieurs sites et unités d'affaires en raison d'une cyberattaque », a déclaré le Danois sur son site Web.

Le poids lourd russe du pétrole Rosnoft s’est vu obligé de passer sur ses serveurs de secours après avoir affirmé qu’il était confronté à une « puissante cyberattaque ». L’annonceur britannique WPP a déclaré sur son Facebook qu'il a également été frappé par une cyberattaque, de même que le cabinet d'avocats DLA Piper.

Le laboratoire pharmaceutique Merck est devenu la première victime connue aux États-Unis, son système informatique ayant été « compromis ». Le problème aurait même été répandu à ses filiales à l’extérieur des frontières américaines comme celle en Irlande, renvoyant les employés plus tôt chez eux, faute de pouvoir travailler.

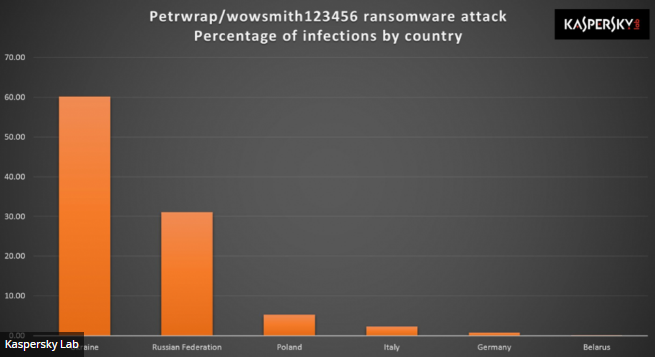

« [Nous voyons] plusieurs milliers de tentatives d'infection en ce moment, de taille comparable aux premières heures de WannaCry » , a déclaré Costin Raiu, de Kaspersky Lab, qui a prévenu sur Twitter que le logiciel malveillant « se répand dans le monde entier, un grand nombre de pays sont affectés .»

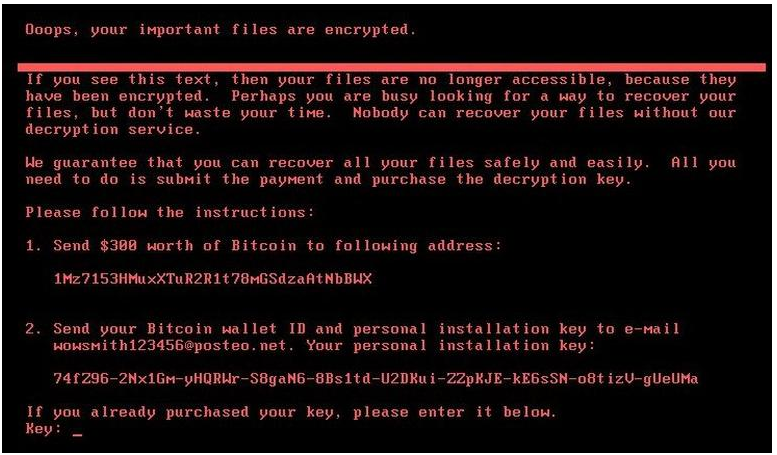

Aucun lien officiel n'avait été établi cet après-midi entre ces différentes attaques, apparemment simultanées, mais des informations rapportées par plusieurs entreprises faisaient état d'un virus faisant apparaître une demande de rançon de 300 dollars sur l'écran de leurs ordinateurs.

BitDefender, le spécialiste en sécurité, a imputé la responsabilité de ces attaques à une souche d’un ransomware baptisé GoldenEye et qui a des ressemblances avec le virus Wannacry, qui avait défrayé la chronique début mai.

L'Ukraine cible principale

L'impact semble avoir été plus sévère en Ukraine, selon Kaspersky. À cause de cette attaque, les passagers du métro de Kiev ne pouvaient pas payer en carte bancaire, les panneaux d'affichage de l'aéroport de Kiev ne fonctionnaient plus et des banques ukrainiennes devaient mettre en pause certains des services proposés à leurs clients.

« La Banque Nationale d'Ukraine a signalé aux banques et aux autres agents du marché financier une attaque informatique externe menée aujourd'hui contre les sites des banques ukrainiennes et d'entreprises publiques et commerciales » , selon un communiqué de la banque centrale ukrainienne (NBU).

Selon la société spécialisée en sécurité informatique Group-IB, « environ 80 entreprises ont été visées » en Russie et en Ukraine: dont Rosneft et de grosses banques ukrainiennes, mais aussi Mars, Nivea, Auchan et des structures gouvernementales ukrainiennes. Il s'agirait des conséquences d'une « version modifiée récemment » du virus Petya, selon la même source.

Mais Igor Zdobnov, Chief Malware Analyst chez Doctor Web, réfute la possibilité qu’il s’agisse d’une version modifiée de Petya : « Il s’agit en fait d'une nouvelle version de ce Trojan. Certains médias font des parallèles avec le ransomware Petya (qui est détecté par Dr.Web comme Trojan.Ransom.369) en prenant en compte certaines manifestations externes de ses activités, cependant, la méthode de propagation de la nouvelle menace est différente du schéma standard utilisé dans Petya. »

En Ukraine, le Premier ministre Volodymyr Groïsman a évoqué une attaque « sans précédent ». « Les banques éprouvent des difficultés à prendre en charge leurs clients et faire des opérations bancaires », a indiqué la banque centrale.

Le site du gouvernement ukrainien a été bloqué, tout comme celui de la centrale Tchernobyl.

En raison de pannes informatiques, la mesure du niveau de radiation sur le site, à l'arrêt total depuis 2000, se faisait « manuellement ».

« Cela veut dire que nos techniciens mesurent la radioactivité avec des compteurs Geiger sur le site de la centrale, comme on le faisait il y a des dizaines d'années », a déclaré Olena Kovaltchouk, la porte-parole de l'Agence gouvernementale de gestion de la zone d'exclusion de Tchernobyl, ajoutant ne pas savoir quand un retour à la normale serait possible.

Comment se répand le virus ?

BitDefender a assuré qu’à l’heure actuelle, il n'y a pas d'informations sur le vecteur de propagation. Cependant, l’entreprise suppose qu’il est porté par un ver. « Contrairement à la plupart des ramsonwares, cette nouvelle variante GoldenEye comporte deux couches de chiffrement : une qui chiffre individuellement les fichiers présents sur l'ordinateur et une autre qui chiffre les structures NTFS. Ce procédé empêche les victimes de démarrer leurs ordinateurs sur un système d’exploitation via un live USB ou live CD ».

« En outre, une fois que le processus de chiffrement est terminé, le ransomware a une fonction spéciale qui consiste à forcer l’arrêt de l'ordinateur, déclenchant un redémarrage et rendant l'ordinateur inutilisable jusqu'à ce que la rançon de 300 $ soit payée. »

Comme l'a noté le cabinet de sécurité FireEye en avril, les attaques exploitant une faille Windows, différente de celle que l’exploit EternalBlue utilisait, permettent à un pirate informatique d'exécuter des commandes sur un PC de l'utilisateur lorsqu'il ouvre un document malveillant. FireEye a vu des documents Office contenir le hack et télécharger des logiciels malveillants populaires sur des ordinateurs cibles.

Le PDG de Hacker House, Matthew Hickey, a déclaré que les attaques initiales semblaient avoir été livrées par cette dernière attaque, en utilisant des courriels de phishing contenant des fichiers Excel. Les logiciels malveillants de Petya se sont peut-être propagés si vite en utilisant par la suite les caractéristiques de l'attaque de la NSA, a-t-il ajouté, confirmant que le code du ransomware utilisait certainement EternalBlue.

« Cette fois, elle va atteindre les gens qui n'ont pas été touchés par WannaCry parce qu'elle ira dans les réseaux internes par courrier électronique », a averti Hickey.

Source : Forbes

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager