Microsoft corrige une faille de sécurité dans Windows Defender,

elle permettait d’exécuter du code arbitraire dans un email

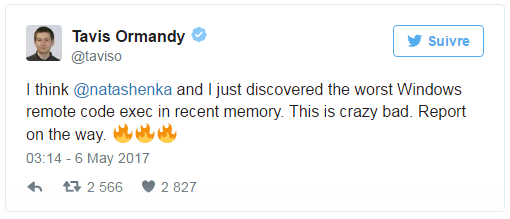

Samedi dernier, les chercheurs en sécurité Tavis Ormandy et Natalie Silvanovich de l’équipe du projet Zero de Google ont signalé à Microsoft la présence d’une faille critique dans Windows Defender. La faille référencée CVE-2017-0290 a été corrigée par Microsoft ce lundi.

Pour gagner le contrôle d’un système vulnérable, tout ce qu’un hacker doit faire est de lui transmettre un courriel avec un fichier attaché contenant du code exécutable. Une simple analyse de ce fichier attaché par Windows Defender est suffisante pour déclencher l’exécution du code contenu dans le fichier attaché, ce, que la victime consulte ou non le fichier en question. En exploitant pleinement cette faille, un hacker aurait ainsi le moyen de détourner le système en entier.

Windows Defender utilise un service de protection contre les malwares appelés MsMpEng. Ce service intègre un composant appelé mpengine qui est responsable du scan et de l’analyse des fichiers. La faille de sécurité dont il est question ici est en réalité celle de mpengine comme le souligne le rapport des chercheurs en sécurité du projet Zero de Google. Il faut souligner que cette faille de sécurité touchait à d’autres produits de sécurité de Microsoft qui utilisent aussi MsMpEng.

Ainsi, en plus de Windows Defender, ce sont d’autres produits antimalwares comme Microsoft Security Essentials, Microsoft Endpoint Protection, Microsoft Forefront Security, Microsoft Forefront Endpoint Protection et Microsoft Intune Endpoint Protection qui étaient également affectés. Même si la liste de produits affectés est longue, Microsoft assure que la faille de sécurité n’a pas été exploitée jusqu’ici. Microsoft ajoute que les correctifs sont disponibles par le biais de Windows Update. Ils seront automatiquement appliqués sans qu’il soit nécessaire que les administrateurs système ou les utilisateurs finals n'aient à intervenir.

Sources : Technet, Rapport Tavis

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Windows : la faille exploitée par le ver Stuxnet, corrigée en 2010, demeure la plus utilisée par les hackers, d'après Kaspersky Lab

Windows : une faille zero-day supposée affecter toutes les versions de l'OS, de Windows 2000 à Windows 10, sont en vente à 90 000 dollars US

Répondre avec citation

Répondre avec citation

Partager