C'est une question d’éthique.

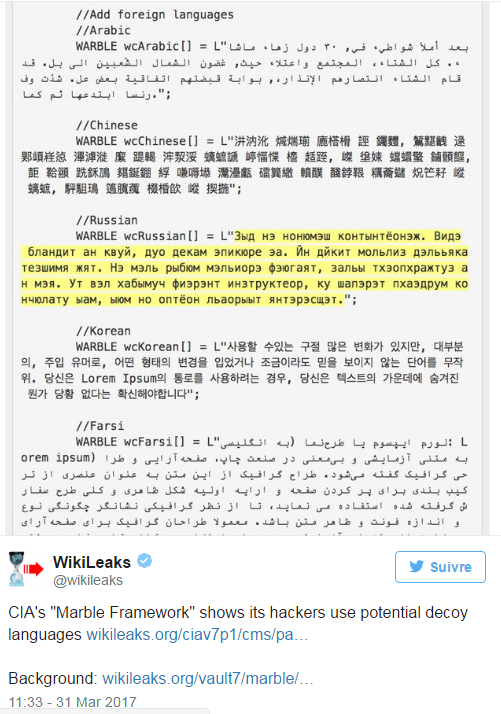

La 2eme diffusion de wikileaks n'a ni été infirmé ni confirmé. Elle date d'hier. Donc difficile d'avoir déjà une confirmation des données fournies. Donc conditionnel.

A supposer que l'information n'eusse pas été aussi récente, les informations n'auraient peut être pas été confirmé (toujours vulnérable par exemple), donc l'emploi du conditionnel est nécessaire.

Je crois en la véracité de ces infos, mais le conditionnel est nécessaire.

Répondre avec citation

Répondre avec citation

Que pensez-vous du communiqué d’Apple ?

Que pensez-vous du communiqué d’Apple ?

WikiLeaks

WikiLeaks

Partager