La plupart des dispositifs Android sont vulnérables à l'exploit Stagefright,

qui permet de contrôler un appareil en se servant d'un MMS

Des chercheurs en sécurité travaillant pour le compte de Zimperium Mobile Security ont divulgué une faille de sécurité extrêmement répandue dans le code source d’Android Open Source Project (AOSP). Ils l’ont baptisée Stagefright, du nom d’une bibliothèque média qui gère plusieurs formats parmi les plus populaires. Etant donné que l’exécution des médias se doit d’être rapide pour le confort des utilisateurs, cette bibliothèque a été implémentée en C++ « qui est plus sujet aux corruptions de mémoire que des langages comme Java ».Mise à jour du 29/07/2015, communiqué de Google relatif aux dispositions prises pour Stagefright

Concernant la faille Stagefright, un porte-parole de Google a déclaré « cette vulnérabilité a été identifiée en laboratoire sur des appareils Android plus anciens et, à notre connaissance, personne n'a été touché. Dès que nous avons été informés de la vulnérabilité, nous avons immédiatement agi et transmis une solution à nos partenaires afin de protéger les utilisateurs ... ».

Et de continuer en disant « dans le cadre d'une mise à jour régulière prévue, nous avons prévu de renforcer les protections sur les appareils Nexus à partir de la semaine prochaine. Par la suite, nous publierons ces protections en open source quand les détails seront rendus publics par le chercheur durant le Black Hat ». Notons qu’une vidéo de démonstration sera publiée plus tard dans la semaine et un code d’exploitation sera fourni durant la conférence Black Hat en même temps qu’un patch en open source.

Il convient de préciser que Stagefright doit son nom à la librairie média dans laquelle les failles ont été trouvées, sept au total pour être plus spécifiques (confère les CVE plus bas). Cette bibliothèque média est également utilisée sur d’autres écosystèmes comme sur le Blackphone et sur Firefox OS. Silent Circle et Mozilla ont déjà publié les correctifs nécessaires.

Du côté d’Android, l’opération va s’avérer un peu plus épineuse dans le sens où les déploiements des mises à jour dans cet écosystème dépendent également des constructeurs. C’est-à-dire que Samsung, HTC, LG, Motorola, Sony et d’autres constructeurs seront responsables du déploiement des correctifs pour leurs utilisateurs. La bonne nouvelle est que les constructeurs semblent vouloir réagir au plus vite comme a expliqué un porte-parole de HTC qui a avancé « Google a informé HTC du problème et fournit les correctifs nécessaires que HTC a commencé à inclure dans ses projets en début du mois de juillet. Tous les futurs projets embarqueront le correctif requis ».

Comme pour calmer un peu le jeu, l’ingénieur Google Adrian Ludwig précise : « il y a une fausse supposition commune selon laquelle n’importe quel bug logiciel peut être transformé en exploit de sécurité. Dans les faits, de nombreux bugs ne sont pas exploitables et il y a plusieurs choses qu’Android a faites pour corriger cela ».

Android Police, Adrian Ludwig (Google+)

« Les attaquants n’ont besoin que de votre numéro de téléphone, grâce auquel ils peuvent exécuter du code à distance via un fichier média spécialement conçu qui vous parviendra par MMS. Une attaque entièrement réussie peut même aller jusqu’à effacer le message avant que vous ne le lisiez. Vous n’en verrez que la notification. Ces vulnérabilités sont extrêmement dangereuses parce qu’elles ne requièrent aucune interaction de la part de la victime pour être exploitées. Contrairement aux attaques par hameçonnage, où la victime devrait au préalable ouvrir un fichier PDF ou un lien envoyé par l’attaquant, cette vulnérabilité peut être déclenchée pendant que vous dormez. Avant votre réveil, l’attaquant va éliminer toutes traces de compromission de votre appareil et vous continuerez votre journée comme à l’accoutumée – avec un téléphone comprenant un cheval de Troie », ont expliqué les chercheurs.

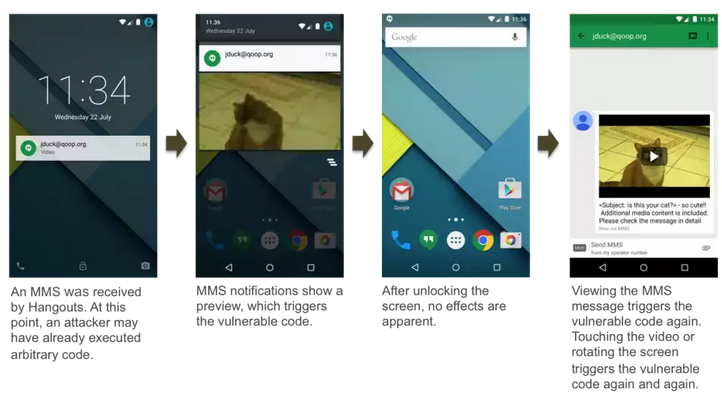

Pour une meilleure illustration, ils ont fourni des captures d’écran prise sur un Nexus 5 sur lequel tournait la dernière version d’Android (Android Lollipop 5.1.1). Sur la première, un MMS a été reçu depuis l’application Hangouts. « A ce niveau, un attaquant aurait peut-être déjà exécuté du code arbitraire », préviennent-ils. La seconde présente des notifications MMS qui affiche un aperçu du MMS, ce qui déclenche le code vulnérable. La troisième montre qu’aucun effet n’est perceptible lorsque vous déverrouillez votre dispositif et sur la quatrième, les chercheurs expliquent qu’à chaque fois que vous lisez le message MMS, que vous exécutez le fichier média (une vidéo dans le cas d’espèce) ou que vous faites pivoter votre écran, vous déclenchez le code vulnérable.

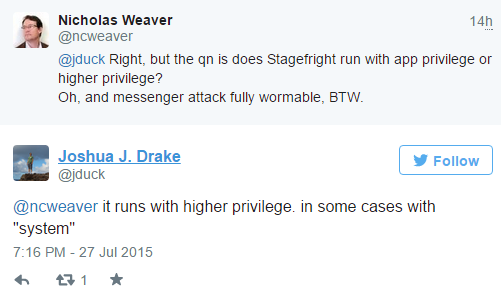

Google avait déjà parlé du « sandboxing » d’Android comme une méthode effective de protection de ses utilisateurs ; les applications, en général, ne peuvent qu’interagir via certains vecteurs afin d’empêcher un logiciel malveillant de subtiliser ou d’altérer les données d’autres applications. Raison pour laquelle un développeur a voulu savoir avec quel privilège s’exécute Stagefright. Ce à quoi Joshua Drake, le responsable de la recherche chez Zimperium, a répondu que Stagefright s’exécute avec une élévation de privilège et que dans certains cas il s’octroie même des privilèges systèmes.

Il faut tout de même préciser qu’il ne s’agit pas d’une faille dans le système de messagerie (MMS ou Hangouts pour ce cas particulier). La faiblesse réside dans le système d’exploitation en lui-même et faire un SMS est simplement la façon la plus facile qu’un pirate puisse utiliser pour attaquer sa victime sans qu’elle n’ait de moyen de se défendre.

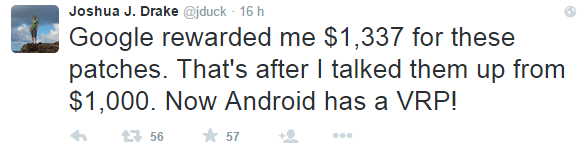

Les versions Android qui sont vulnérables à Stagefright sont celles qui sont postérieures à Android 2.2 soit approximativement 95% du parc Android, ce qui représente 950 millions d’appareils. Zimperium a alors contacté Google pour lui en parler mais a également proposé des correctifs en échange desquels Google a proposé une compensation financière.

« Google a agi promptement et appliqué les correctifs à ses branches de code interne dans les 48 heures, mais, malheureusement, ce n’est que le début de ce qui sera un très long processus de déploiement de mise à jour ».

Source : blog Zimperium, twitter Joshua J. Drake

Répondre avec citation

Répondre avec citation

Partager