XKeyscore : l’outil ultime d’espionnage de la NSA

permet d’accéder à « tout ce qu’un utilisateur fait sur Internet »

Traqué par le gouvernement américain, Edward Snowden, l’auteur des fuites sur le projet de cyberespionnage PRISM, continue à faire des révélations sur les outils utilisés par la NSA pour atteindre ses fins.

Le magazine The Guardian vient de révéler les dessous de XKeyscore, présenté comme l’outil ultime d’espionnage développé par la NSA (National Security Agency), permettant d’examiner « quasiment tout ce qu’un utilisateur fait sur Internet ».

XKeyscore utiliserait plus de 500 serveurs répartis sur près de 150 sites à travers le monde.

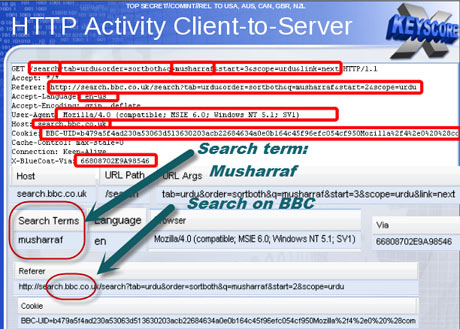

Les diapositives publiées par The Guardian montrent comment l’outil permet à la NSA d’accéder en temps réel aux données de navigation sur internet d’un utilisateur, aux emails, aux réseaux sociaux, aux recherches, etc. Bref, tout l’historique de navigation d’un utilisateur lambda est accessible.

« La NSA peut recueillir tout ce qu’elle veut sur Internet […] leurs analystes peuvent lire vos mails, connaitre les sites que vous avez visités, retrouver les termes de recherche sur Google que vous avez saisis et à peu près tout ce que vous faites sur Internet. C’est un outil qui n’a pas de limite », note The Guardian.

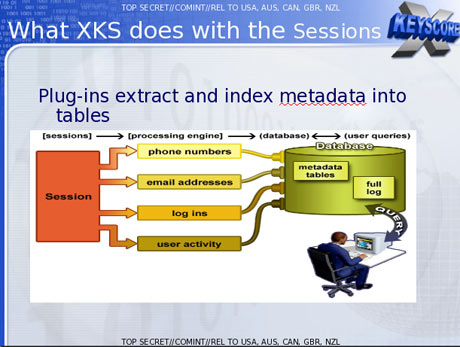

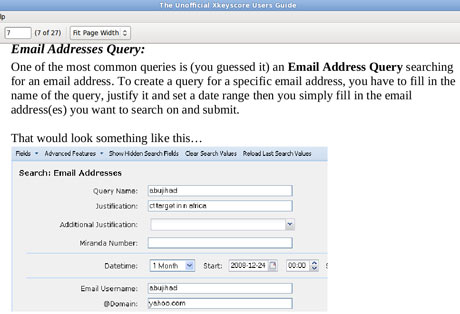

Les fonctions de recherche sophistiquées mises à disposition via une interface simple, permettent d’extraire les données et métadonnées des serveurs en utilisant des requêtes contenant des mots clés et des critères prédéfinis.

Les recherches peuvent donc être effectuées par noms, numéros de téléphone, adresses IP, etc.

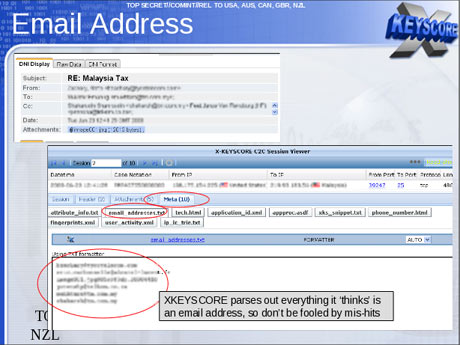

Les résultats retournés sont d’une précision déconcertante. Via une simple requête avec un nom, XKeyscore affiche pour un e-mail, par exemple, les champs « destinataire », « copie conforme », « copie conforme invisible », etc.

Plus effrayant encore, l’outil permet de classifier automatiquement les activités anormales ou dangereuses (ce qui est le cas par exemple pour quelqu’un qui utilise la cryptographie ou effectue des recherches suspicieuses), localiser les VPN dans n’importe quel pays et déchiffrer les utilisateurs qui y ont recours, ainsi que les données.

Lorsque la quantité de données retournée est importante, il est possible de faire des regroupements et des filtres en fonction de la langue utilisée ou des régions géographiques.

Tout ceci se ferait bien évidemment sans aucune autorisation en s’appuyant sur la permissivité du Patriot Act et de FISA.

Pendant un mois de 2012, près de 42 milliards d’enregistrements avaient été effectués par Xkeyscore. Vu la quantité énorme de données collectées, la NSA serait obligée de trier les données et de stocker certaines 24 heures seulement (lorsque les données d’une journée atteignent les 20 téraoctets). Les informations pertinentes peuvent être conservées pendant plus de cinq ans.

Selon la NSA, XKeyscore aurait permis l’arrestation de 300 terroristes depuis 2008. L’organisme note également que l’accès à l’outil serait assez contrôlé.

Source : The Guardian

Et vous ?

Stupéfait ou effrayé par Xkeyscore ?

L’espionnage de la NSA a-t-il une limite ?

Répondre avec citation

Répondre avec citation

Partager