Des cybercriminels utilisent des fermes d'émulateurs mobiles pour voler des millions de dollars à des banques en Europe et aux USA,

avec une approche différente de tout ce que les chercheurs avaient vu auparavant

L'équipe de recherche sur la sécurité mobile d'IBM Security Trusteer a récemment découvert une opération majeure de fraude bancaire mobile durant laquelle des millions de dollars ont été volés à des institutions financières en Europe et aux États-Unis avant que chaque attaque ne soit interceptée et stoppée.

Les chercheurs attribuent cette opération à des cybercriminels professionnels et organisés qui utilisent une infrastructure d'émulateurs d'appareils mobiles pour configurer des milliers d'appareils usurpés après avoir eu accès à des milliers de comptes compromis. Dans chaque cas, un ensemble d'identifiants d'appareil mobile a été utilisé pour usurper l'appareil d'un titulaire de compte réel, probablement ceux qui étaient auparavant infectés par des logiciels malveillants ou dont les informations d'identification ont été collectées via des pages de phishing. En utilisant l'automatisation, la création de scripts et potentiellement l'accès à un botnet de malware mobile ou à des journaux de phishing, les attaquants, qui disposent du nom d'utilisateur et du mot de passe de la victime, lancent et finalisent des transactions frauduleuses à grande échelle. Dans ce processus automatique, ils sont probablement capables de scénariser l'évaluation des soldes des comptes des utilisateurs compromis et d'automatiser un grand nombre de transferts d'argent frauduleux en veillant à les maintenir sous des montants qui déclenchent un examen plus approfondi par la banque.

L'ampleur de cette opération n'a jamais été vue auparavant, dans certains cas, plus de 20 émulateurs ont été utilisés dans l'usurpation de plus de 16 000 appareils compromis. Les attaquants ont utilisé ces émulateurs pour accéder à plusieurs reprises à des milliers de comptes clients et ont fini par voler des millions de dollars en quelques jours dans chaque cas. Après avoir répété l'action sur une série de comptes, les attaquants mettent fin à l'opération, effacent leurs traces et se préparent pour la série suivante.

Compte tenu de la taille et de l'ampleur de cette attaque, IBM a tenu à communiquer des détails au public pour le sensibiliser de toute urgence quant à la sophistication de la campagne et pour aider les institutions financières à se préparer à d'éventuelles attaques similaires contre leur clientèle.

Un réseau d'émulateurs mobiles

Les émulateurs mobiles sont des logiciels intrinsèquement légitimes utilisés pour les besoins de virtualisation. Un émulateur peut imiter les caractéristiques d'une variété d'appareils mobiles sans qu'un individu n'ait besoin de les acheter et est généralement utilisé par les développeurs pour tester des applications et des fonctionnalités sur un large éventail de types d'appareils. Dans ce cas, ils ont été exploités lors d'une attaque et utilisés à des fins malveillantes pour usurper des appareils mobiles compromis.

Il est à noter que les attaques par émulateur qu'IBM a analysées ont le potentiel de fonctionner sur n'importe quelle application offrant un accès en ligne aux clients, en particulier aux institutions financières, partout dans le monde. Ceci est applicable même lorsque les transactions sont approuvées avec un code envoyé par SMS, et potentiellement aussi des appels vocaux ou un message électronique.

L'examen de l'infrastructure globale ou de l'anatomie des attaques montre que les attaquants ont basé leurs plans sur quelques composants majeurs:

- Accès aux noms d'utilisateur et mots de passe des titulaires de compte.

- Accès aux identifiants d'appareils et aux données susceptibles d'être collectées via des appareils mobiles compromis.

- Une certaine capacité à obtenir le contenu des messages SMS.

- Un environnement d'automatisation personnalisé adapté aux applications ciblées et au flux logique des événements pour approuver les transactions.

- Un ensemble d'émulateurs mobiles virtuels, des dizaines dans chaque cas, pour amplifier la capacité d'usurper un plus grand nombre d'appareils et d'en parcourir de nouveaux rapidement et à grande échelle.

- Scripts d'interception de réseau personnalisés communiquant avec l'API de l'application ciblée. Ces interceptions ont à la fois soumis des transactions et également surveillé les communications pour s'assurer que la fraude n'était pas détectée.

Anatomie de la prise de contrôle de compte mobile à grande échelle

Masquer un émulateur mobile à la vue de tous

Dans le réseau monté pour émuler des périphériques, chaque émulateur a été configuré avec soin pour apparaître exactement comme un périphérique réel du référentiel auquel les attaquants ont accédé, ou comme un « nouveau » périphérique aléatoire. Pour s'assurer que le camouflage de l'émulation était un succès, les attaquants ont exécuté des tests et consulté les paramètres de l'appareil en utilisant une variété d'applications légitimes téléchargées depuis les magasins officiels.

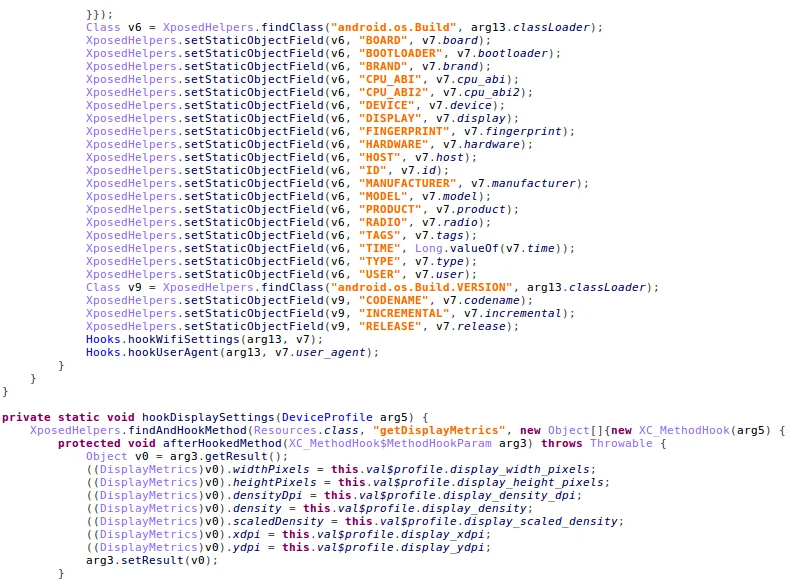

Pour l'étape suivante, fournir aux émulateurs les spécifications des appareils, les attaquants ont utilisé une application qu'ils ont développée à cet effet. Via l'application personnalisée, pendant le fonctionnement réel, les caractéristiques de l'appareil et les spécifications techniques ont été automatiquement et rapidement récupérées à partir d'une base de données de journaux de périphériques compromis, fournissant la vitesse et la précision de tous les paramètres à l'émulateur, tels que la marque, la version du système d'exploitation, l'IMEI, le boatloader et plus encore.

En outre, l’automatisation a mis l’appareil en correspondance avec le nom d’utilisateur et le mot de passe du titulaire du compte pour accéder à son compte bancaire.

Extrait de code de l'application propriétaire de l'attaquant qui automatise les spécifications de l'émulateur

Lorsqu'un appareil compromis fonctionnait à partir d'un pays spécifique, l'émulateur a usurpé l'emplacement GPS. De là, il s'est connecté au compte via un service de réseau privé virtuel (VPN) correspondant. Les attaquants ont utilisé un mélange d'outils légitimes disponibles publiquement (utilisés principalement dans les tests) et d'applications personnalisées probablement créées pour l'opération.

Parcourir les appareils infectés

Chaque fois que le système a utilisé un appareil lors d'un transfert frauduleux réussi, il était « recyclé » et remplacé par un autre appareil inutilisé. La même chose s'est produite lorsqu'un appareil a été bloqué par l'institution financière. Dans la plupart des cas, les attaquants ont utilisé des identifiants d'appareils existants. Cependant, dans certains cas, ils ont créé un appareil aléatoire pour apparaître comme si un client utilisait un nouvel appareil pour accéder à son compte.

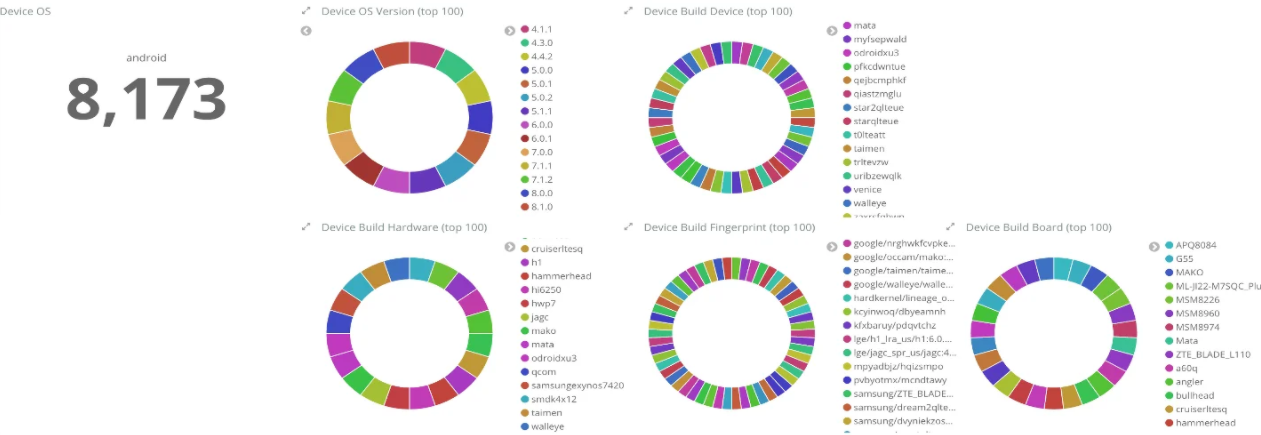

Dans l'image ci-dessous se trouvent des tranches de données créées à partir d'un seul émulateur parmi les nombreux qui ont été observés par les chercheurs. Les attaquants ont utilisé cet émulateur pour usurper plus de 8000 appareils et obtenir un accès illégal à des milliers de comptes.

Données d'un émulateur utilisées dans l'opération de fraude pour accéder à plusieurs reprises aux comptes

Un terrain d'essai d'émulateur mobile pour les attaques personnalisées

Pour s'assurer que le framework d'émulation et d'automatisation fonctionnait comme prévu, les attaquants ont créé une autre application personnalisée pour imiter l'application ciblée qu'ils souhaitaient duper. En les créant comme un environnement de formation, ils ont pu tester et affiner les scripts et les actions prises par leurs outils dans différentes situations. Ce n'est qu'après avoir perfectionné le flux qu'ils ont ciblé les comptes clients via les applications bancaires mobiles des banques qu'ils ont attaquées.

Fraude en temps réel

Cette opération de fraude mobile a réussi à automatiser le processus d'accès aux comptes, de lancement d'une transaction, de réception et de vol d'un deuxième facteur (SMS dans ce cas) et dans de nombreux cas à utiliser ces codes pour effectuer des transactions illicites. Les sources de données, les scripts et les applications personnalisées créés par le gang se sont déroulés dans un processus automatisé qui leur a permis de voler des millions de dollars à chaque banque victime en quelques jours.

La surveillance des transactions

Pour surveiller le flux des tentatives d'accès frauduleuses aux comptes d'utilisateurs et recevoir des informations en temps réel sur tout ce qui ne se passe pas comme prévu, les attaquants ont utilisé des techniques afin d'écouter et intercepter les communications avec les serveurs d'applications ciblés pendant les tentatives de fraude. Les journaux des sessions frauduleuses ont été enregistrés et envoyés au serveur distant des attaquants, parallèlement aux captures d'écran de l'application ciblée.

Les attaquants ont suivi de près la réaction de l'application ciblée aux tentatives de connexion des appareils émulés, ce qui les a aidés à s'assurer que tout fonctionnait. De plus, cela leur a permis de modifier les tactiques à la volée et leur a donné des signes avant-coureurs en cas de problème. Dans le cas d'un panneau d'avertissement, ils pourraient interrompre l'opération et effacer leurs traces.

L'analyse d'IBM

« Après avoir répondu à cette attaque massive, les chercheurs de Trusteer ont découvert que la robustesse et la sophistication de l’environnement d’automatisation de l’opération n’étaient pas monnaie courante dans le domaine de la cybercriminalité. Il est probable que ceux qui en sont à l'origine soient un groupe organisé ayant accès à des développeurs techniques qualifiés de logiciels malveillants mobiles et à des personnes versées dans la fraude et le blanchiment d'argent. Ces types de caractéristiques sont typiques des gangs opérant sur desktop tels que ceux qui exploitent TrickBot ou le gang connu sous le nom d'Evil Corp.

« Lors d'attaques ultérieures utilisant les mêmes tactiques, nous avons pu voir l'évolution et les leçons apprises lorsque les attaquants ont manifestement corrigé des erreurs d'attaques passées. Cela indique une opération en cours qui perfectionne le processus de fraude bancaire mobile.

« De plus, notre équipe de renseignement a observé une offre tendance à la hausse du fraud-as-a-service dans le darknet qui promet l'accès au même type d'opération à quiconque est prêt à payer, avec ou sans les compétences requises. Cela abaisse la barre d'entrée pour les criminels potentiels ou ceux qui prévoient de faire la transition vers le domaine de la fraude mobile. Cela signifie également que ce système d'automatisation à grande échelle peut être adapté à presque toutes les institutions financières dans divers pays et territoires et est susceptible de devenir une tendance croissante parmi les cybercriminels ».

Source : IBM

Répondre avec citation

Répondre avec citation

Partager