Il n'aura fallu que 10 minutes pour trouver des failles dans le chapelet « intelligent » lancé par le Pape,

pour inviter les fidèles à la prière partout dans le monde

C’est au beau milieu du mois missionnaire extraordinaire (15 octobre 2019) que le Réseau mondial de prière du Pape a lancé l’eRosaire, un chapelet « intelligent » dont l’objectif est de permettre aux fidèles de prier partout dans le monde via une application. Développé et commercialisé par Acer, cet eRosaire peut être porté comme un bracelet. Il s’active en faisant le signe de croix, qui synchronise alors l’application (gratuite) avec un audioguide, des images exclusives et un contenu personnalisé sur la prière du Rosaire. Dans un billet, Vatican News note que le projet « réunit le meilleur de la tradition spirituelle de l’Église et les dernières avancées du monde technologique ».

Physiquement, l'appareil se compose de dix grains de chapelet d'agate noire et d'hématite, et d'une « croix intelligente » qui stocke toutes les données technologiques reliées à l'application. Une fois activé, l'utilisateur a la possibilité de choisir entre le chapelet standard, un chapelet contemplatif et différents types de chapelets thématiques qui seront mis à jour chaque année. Enfin, une fois la prière commencée, le chapelet intelligent montre la progression de l'utilisateur à travers les différents mystères et garde la trace de chaque chapelet complété.

Ce chapelet appartient à la famille de « Click To Pray », l’application officielle du réseau mondial de prière du pape (où le pape François a son profil personnel), qui permet à des milliers de personnes dans le monde entier de prier chaque jour. L’appareil guide son propriétaire et garde la mémoire de chaque chapelet complété. Disponible sur AppStore et GooglePlay le rosaire électronique est incorporé à l’application mobile « Click to pray » et coûte la modique somme de 99 €.

« 10 % des recettes sont aussi reversées pour le développement du réseau mondial de prière du pape », explique le père Fornos qui a laissé entendre que de nouvelles innovations sont en cours de développement.

Des vulnérabilités déjà découvertes

Chez Fidus Information Security, spécialiste de la cybersécurité basé au Royaume-Uni, les chercheurs ont rapidement mis au jour des failles dans les systèmes backend utilisés par l'application Click to Pray, disponible pour iOS et Android.

« Un de nos chercheurs a décidé de vérifier le code et, en à peine 10 minutes, a découvert des problèmes évidents », a expliqué Andrew Mabbitt, fondateur de Fidus. « On dirait que quelqu'un a pris une application de groupe de fitness et l'a intégrée au code existant qui laisse tout compte d'utilisateur piratable ».

Chris, le chercheur qui a trouvé la faille a expliqué qu'il y avait deux problèmes principaux. Tout d'abord, lorsque vous installez l'application Click to Pray, vous êtes invité à créer un compte en ligne. Il y a trois manières de se connecter à l'application :

- par une authentification Google

;- par une authentification Facebook

;- par une connexion par courrier électronique classique - il s’agit du paramètre problématique qui ne permet pas de saisir un mot de passe, mais plutôt un code PIN à 4 chiffres.

En clair, votre profil peut être protégé par un code PIN à quatre chiffres, un moyen d'authentification qui peut tomber face à une attaque par force brute étant donné que l'utilisateur dispose de tentatives illimitées et aucun mécanisme n'est embarqué pour ralentir le processus.

Ensuite, l'application communique avec ses systèmes backend via des appels d'API : sendPIN et resetPIN. En raison d'une vulnérabilité dans le code, il était possible d'envoyer l'adresse électronique d'un utilisateur via cette API et de récupérer le code PIN du compte correspondant dans un format lisible. Cela signifiait que si quelqu'un envoyait l'adresse électronique d'un inconnu, il pourrait avoir accès au profil Click to Pray correspondant, s'il en existait un.

Il note que « le code PIN à 4 chiffres contrôle l’accès à l’application et, lors de la réinitialisation d’un compte utilisateur, est envoyé à l’e-mail enregistré. Lorsque l’application demande l’envoi d’un code PIN, elle appelle "resend_pin" qui envoie le code PIN à l’e-mail, mais renvoie également de manière catastrophique le code PIN à la réponse de l’API; permettant à quiconque d'obtenir le code PIN à 4 chiffres envoyé SANS accès par courrier électronique ».

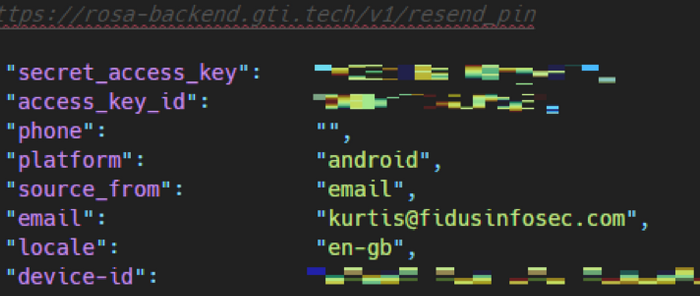

Voici un exemple de demande POST effectuée pour le compte d'utilisateur :

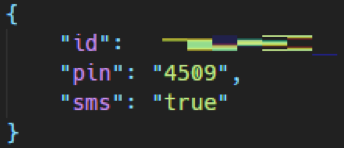

La réponse de l'API renvoyée à l'utilisateur contenant le code PIN (qui est également envoyé à l'e-mail enregistré) est visible ci-dessous:

Armés de cela, nous pouvons simplement nous connecter à l’application avec le code PIN fourni, ce qui permet de compromettre le compte avec un minimum d’effort.

Bien que les comptes ne stockent rien de trop sensible à l'instar des informations financières, ils contiennent des données d'identification personnelle comme les noms et descriptions physiques de personnes. Dans des pays comme la Chine, où les catholiques ne sont pas très populaires, ce type de données pourrait être dommageable s’il était exposé.

Le Père Frédéric Fornos, réseau mondial de prière du directeur international du pape, a déclaré que dès qu'il a été alerté des failles de sécurité de Fidus, il a mis les développeurs du Vatican sur le coup pour les corriger et il s'était engagé à produire un correctif dans les 24 heures. Selon Fidus, les développeurs ont déjà renforcé le logiciel, en quelque sorte. « Ils ont résolu le problème [de l’API], mais d’une manière très alambiquée », a souligné Mabbitt.

« Désormais, lorsque l’API est appelée, vous ne pouvez pas extraire le code PIN à quatre chiffres [des données renvoyées]. Mais il n’existe toujours aucune protection contre le fait de forcer brutalement le code PIN, donc cette attaque reste réalisable ».

D'ailleurs, Chris a noté que « le correctif a été publié dans les 36 heures suivant le signalement du problème. Il est intéressant de noter qu’il est toujours possible d’utiliser la vulnérabilité décrite ci-dessus pour récupérer un code PIN, bien que la réponse de l’API indique désormais 8 chiffres, tandis que l’e-mail de l’application fournit un code PIN à 4 chiffres correct. Il ne semble pas y avoir de corrélation directe entre le nouveau code confidentiel à 8 chiffres et le code confidentiel correct à 4 chiffres envoyé par courrier électronique. Il est probable que les données renvoyées ne soient pas aléatoires, mais plutôt obscurcies, bien qu'il n'ait pas encore été possible de procéder à l'ingénierie inverse de l'algorithme utilisé… pour le moment ».

Par la suite, un porte-parole du Vatican a déclaré que les failles de l'API avaient également été repérées par un chercheur en sécurité répondant au pseudonyme Elliot Alderson et qui, comme Fidus, a rapporté en privé les bogues, mais a également envoyé le code du Vatican pour résoudre le problème.

Quoi qu'il en soit, en se basant sur le nombre de téléchargements de l'application, il est possible qu'un millier de personnes se servent de ce chapelet numérique, ce qui réduit la portée potentielle d'une attaque lancée contre le dispositif. En plus, un porte-parole du Vatican a confirmé que le problème lié à la force brute a été résolu.

eRosaire (1, 2), Android, iOS

Sources : Fidus, Elliot Alderson

Et vous ?

Que pensez-vous de la « collaboration » entre religion et technologie en général, et de ce chapelet numérique en particulier ?

Voir aussi :

Google, Samsung, Xiaomi, Huawei et autres affectés par une faille zéro-day dans le système d'exploitation mobile Android, qui déverrouille l'accès root des appareils cibles

GitHub de Microsoft annonce l'acquisition de Semmle, un outil d'analyse de code qui permet de détecter des failles de sécurité potentielles

600 000 traceurs GPS pour enfants et personnes âgées utilisent « 123456 » comme mot de passe et ont des failles qui mettent la sécurité des personnes en danger

Des milliers d'utilisateurs iOS ont été espionnés chaque semaine pendant deux ans par des hackers qui ont exploité 14 failles 0-day

Répondre avec citation

Répondre avec citation

Partager