Un logiciel malveillant Linux voleur de mots de passe a fonctionné pendant 3 ans,

sans que personne ne le remarque

Les chercheurs de Kaspersky Lab ont révélé que le site de téléchargement freedownloadmanager[.]org a été utilisé pour distribuer des logiciels malveillants aux utilisateurs de Linux. Ces logiciels malveillants ont été conçus pour voler des mots de passe et d’autres informations sensibles. Cette activité malveillante aurait duré plus de trois ans.

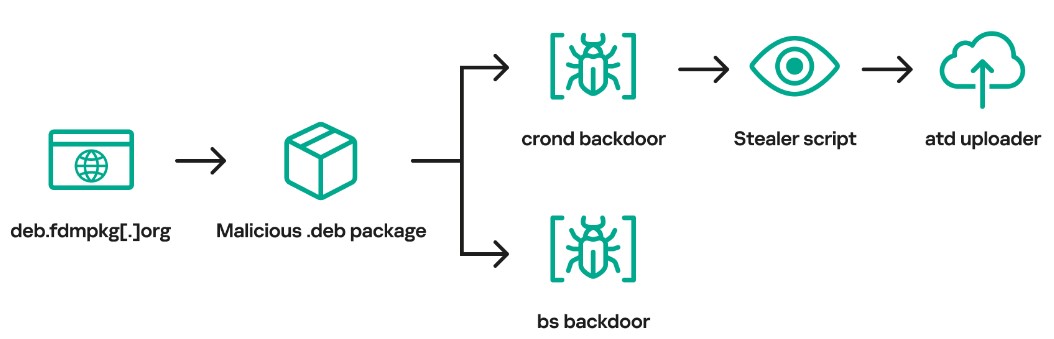

Le site freedownloadmanager[.]org a proposé une version du logiciel Linux connu sous le nom de Free Download Manager. Cependant, à partir de 2020, le même domaine aurait parfois redirigé les utilisateurs vers le domaine deb.fdmpkg[.]org, qui proposait une version malveillante de l’application. Cette version malveillante contenait un script qui téléchargeait deux fichiers exécutables dans les chemins de fichiers /var/tmp/crond et /var/tmp/bs. Le script utilisait ensuite le planificateur de tâches cron pour lancer le fichier dans /var/tmp/crond toutes les 10 minutes.

La version de Free Download Manager installée par le paquet infecté a été publiée le 24 janvier 2020. Parallèlement, le script postinst contient des commentaires en russe et en ukrainien, notamment des informations sur les améliorations apportées au logiciel malveillant, ainsi que des déclarations d'activistes. Ils mentionnent les dates 20200126 (26 janvier 2020) et 20200127 (27 janvier 2020).

Les appareils qui avaient installé la version piégée de Free Download Manager étaient ainsi définitivement compromis. Ce logiciel malveillant Linux voleur de mots de passe a fonctionné pendant plus de trois ans sans que personne ne le remarque. En juillet 2022, des chercheurs en cybersécurité ont découvert un nouveau logiciel malveillant Linux nommé Orbit qui crée une porte dérobée dans les machines et serveurs infectés, permettant aux cybercriminels de voler discrètement des informations sensibles tout en maintenant leur présence sur le réseau.

Le malware Orbit fournit aux cybercriminels un accès à distance aux systèmes Linux, ce qui leur permet de voler des noms d’utilisateur et des mots de passe et d’enregistrer des commandes TTY – les entrées effectuées dans le terminal Linux. Les menaces qui ciblent Linux continuent d’évoluer tout en réussissant à rester sous le radar des outils de sécurité. Orbit est un exemple de plus de la façon dont les nouveaux logiciels malveillants peuvent être évasifs et persistants.

Une porte dérobée basée sur le DNS

Une fois le paquet malveillant installé, l'exécutable /var/tmp/crond est lancé à chaque démarrage via cron. Cet exécutable est une porte dérobée et n'importe aucune fonction de bibliothèques externes. Pour accéder à l'API Linux, il invoque des appels de système à l'aide de la bibliothèque dietlibc liée statiquement.

Au démarrage, cette porte dérobée effectue une requête DNS de type A pour le domaine <chaîne de 20 octets codée en hexadécimal>.u.fdmpkg[.]org. En réponse à cette requête, la porte dérobée reçoit deux adresses IP qui codent l'adresse et le port d'un serveur C2 secondaire. Les adresses suivantes ont été renvoyées au moment de nos recherches :

- 172.111.48[.]101 ;

- 172.1.0[.]80

La première adresse IP de la liste ci-dessus est l'adresse du serveur C2 secondaire, tandis que la deuxième adresse contient le port de connexion (codé dans les troisième et quatrième octets) et le type de connexion (codé dans le deuxième octet).

Après avoir analysé la réponse à la requête DNS, la porte dérobée lance un shell inversé, en utilisant le serveur C2 secondaire pour les communications. Le protocole de communication est, selon le type de connexion, soit SSL, soit TCP. Dans le cas de SSL, la porte dérobée crond lance l'exécutable /var/tmp/bs et lui délègue toutes les communications ultérieures. Dans le cas contraire, le shell inversé est créé par la porte dérobée crond elle-même.

Un dérobateur de Bash

Après avoir découvert que la porte dérobée crond crée un shell inversé, nous avons décidé de vérifier comment ce shell est utilisé par les attaquants. Pour ce faire, nous avons installé le paquet Free Download Manager infecté dans un bac à sable d'analyse des logiciels malveillants. Après avoir analysé le trafic généré par crond, nous avons déterminé que les attaquants avaient déployé un voleur Bash dans le bac à sable.

Ce voleur collecte des données telles que des informations système, l'historique de navigation, des mots de passe enregistrés, des fichiers de portefeuilles de cryptomonnaies, ainsi que des informations d'identification pour des services cloud (AWS, Google Cloud, Oracle Cloud Infrastructure, Azure).

Après avoir recueilli des informations sur la machine infectée, le voleur télécharge un binaire de téléchargement à partir du serveur C2 et l'enregistre dans /var/tmp/atd. Il utilise ensuite ce binaire pour télécharger les résultats de l'exécution du voleur vers l'infrastructure des attaquants. Aucune autre activité réalisée via le reverse shell n’a été observée, et la chaîne d'infection complète peut donc être décrite à l'aide du graphique ci-dessous :

Le mystère du vecteur d'infection

Après avoir analysé tous les éléments de la chaîne, les chercheurs ont voulu savoir comment le paquet Debian infecté avait été distribué aux victimes. Ils ont consulté le site officiel de Free Download Manager (freedownloadmanager[.]org). Les paquets disponibles au téléchargement sur ce site se sont avérés être hébergés sur le domaine files.freedownloadmanager[.]org, et ils n'ont pas fait l'objet d'un backdoored.

Les chercheurs ont ensuite décidé d'effectuer une vérification des sources ouvertes sur le domaine fdmpkg[.]org. Cette vérification a révélé une douzaine de messages sur des sites web tels que StackOverflow et Reddit, dans lesquels les utilisateurs discutaient des problèmes causés par la distribution infectée de Free Download Manager, sans se rendre compte qu'ils étaient en fait victimes d'un logiciel malveillant. Comme dit précédemment, ces messages ont été publiés sur une période de trois ans, de 2020 à 2022.

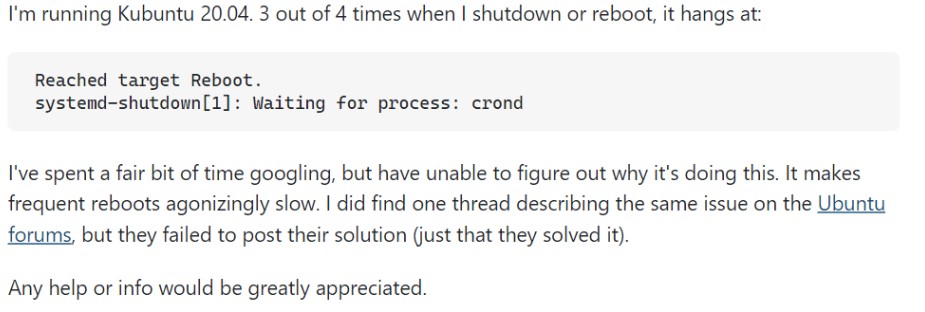

Dans l'un de ces messages, l'auteur se plaint du message « Waiting for process : crond » qui empêche l'ordinateur de s'éteindre :

Les réponses à cet article, provenant d'utilisateurs confrontés au même problème, suggèrent que ce problème est causé par le logiciel Free Download Manager. Elles conseillent de supprimer les fichiers /etc/cron.d/collect, /var/tmp/crond et /var/tmp/bs. Cependant, aucun ne mentionne que ces trois fichiers sont malveillants.

Le logiciel malveillant observé dans cette campagne est connu depuis 2013. En outre, les implants se sont révélés assez bruyants, comme le montrent les nombreux messages postés sur les réseaux sociaux. Selon notre télémétrie, les victimes de cette campagne sont localisées dans le monde entier, notamment au Brésil, en Chine, en Arabie Saoudite et en Russie. Compte tenu de ces faits, il peut sembler paradoxal que le paquet malveillant Free Download Manager soit resté indétecté pendant plus de trois ans. Cela serait dû aux facteurs suivants :

- la fréquence d’observation de logiciels malveillants sur Linux est beaucoup plus faible que sur Windows ;

- les compromissions par le paquet malveillant de Debian se sont produites avec un certain degré de probabilité : certains utilisateurs ont reçu le paquet compromis, tandis que d'autres ont fini par télécharger le paquet bénin ;

- les utilisateurs de réseaux sociaux qui discutent des problèmes liés à Free Download Manager ne soupçonnent pas qu'ils sont dus à des logiciels malveillants.

Les logiciels malveillants ciblant Linux sont beaucoup moins fréquents que ceux ciblant Windows. Cependant, il est important de noter que la quantité de logiciels malveillants pour Linux a augmenté de manière exponentielle au cours du premier semestre 2022, atteignant un niveau record après la découverte de 1,7 million d’échantillons par les chercheurs. En comparaison, Windows reste le système d’exploitation le plus infecté par des logiciels malveillants, avec 41,4 millions d’échantillons nouvellement programmés identifiés au premier semestre 2022.

Les services gratuits ne sont pas vraiment gratuits

La réalité est que les services gratuits ne sont pas gratuits, et beaucoup de ces milliards d'utilisateurs sont heureux d'être complices afin de rendre leur vie plus facile. Bien qu’ils ne coûtent pas d’argent au départ, ils s’accompagnent souvent de coûts cachés, tels que la collecte et l’utilisation de données personnelles pour la publicité ciblée. L’exemple de Google et Facebook est une illustration parfaite. Une étude réalisée en 2019 par le Centre for Data Innovation s'est penchée sur le compromis entre l'échange de données et l'accès aux services en ligne. Elle a révélé que 80 % des utilisateurs américains souhaitaient que Facebook et Google collectent moins de données les concernant.

Toutefois, lorsqu'on leur demande quels compromis ils seraient prêts à faire pour y parvenir, ils se montrent plus ambivalents. Lorsqu'on leur demande s'ils accepteraient de collecter moins de données mais de perdre certaines fonctionnalités de ces services, ils ne sont plus que 64 % à les soutenir. Lorsqu'on leur demande s'ils seraient prêts à payer un abonnement mensuel pour que Facebook et Google collectent moins de données, ils ne sont plus que 25 %.

Bien que la campagne soit actuellement inactive, le cas de Free Download Manager montre qu'il peut être très difficile de détecter à l'œil nu les cyberattaques en cours sur les machines Linux. Il est donc essentiel que les machines Linux, qu'il s'agisse d'ordinateurs de bureau ou de serveurs, soient équipées de solutions de sécurité fiables et efficaces.

Source : Kaspersky

Et vous ?

Comment le site freedownloadmanager[.]org a-t-il pu distribuer des logiciels malveillants pendant plus de trois ans sans être détecté ?

Comment les utilisateurs de Linux peuvent-ils se protéger contre les logiciels malveillants tels que celui distribué par freedownloadmanager[.]org ?

Quelles sont selon vous, les mesures que les utilisateurs de Linux peuvent prendre pour éviter d’être victimes de logiciels malveillants ?

Croyez-vous aux services gratuits en ligne ?

Voir aussi :

Un hébergeur danois déclare que ses clients ont « perdu toutes leurs données », après une attaque par rençongiciel

Les organisations ne parviennent à empêcher que six cyberattaques sur dix, selon le rapport de Picus Security

Kubernetes exposé : Un Yaml près du désastre, 72% des installations sont non sécurisées et exposées aux attaques

Répondre avec citation

Répondre avec citation

Partager