La société GitLab effectue un test de phishing sur ses employés,

Et 20 % d'entre eux ont donné leurs identifiants

Les attaques de phishing sont conçues pour voler des identifiants ou pour tromper le destinataire afin qu'il télécharge ou exécute des pièces jointes dangereuses. C’est une technique utilisée par des fraudeurs qui consiste à faire croire à la victime qu'elle s'adresse à un tiers de confiance. La société GitLab effectue des tests d'hameçonnage de routine au moins une fois par trimestre. Mais les résultats pourraient faire croire que le phishing se classe parmi les choses qu’on ne peut pas définitivement empêcher.

Lors de son dernier test effectué la semaine dernière, GitLab a imité une campagne de phishing contre certains de ses employés avec l'intention de capturer les identifiants GitLab.com. Tous les membres de l'équipe peuvent occasionnellement recevoir des courriels qui sont conçus pour ressembler à des communications commerciales légitimes, mais qui seront en réalité des attaques de phishing simulées. L'objectif de ces campagnes n'est pas de punir les personnes qui cliquent sur des liens dangereux, mais plutôt d'amener les employés à réfléchir à la sécurité et aux techniques utilisées par les attaquants par courrier électronique pour piéger les victimes et les amener à exécuter des logiciels malveillants ou à divulguer des mots de passe Web.

Pour cet exercice, selon la société, des moyens de défense supplémentaires tels que l'authentification multifactorielle n'ont pas été pris en compte ou n'ont pas fait partie du test. La fausse attaque de phishing étant conçue pour imiter une attaque de base se concentrant sur les justificatifs d'authentification primaire via une fausse page de connexion, d’après la société.

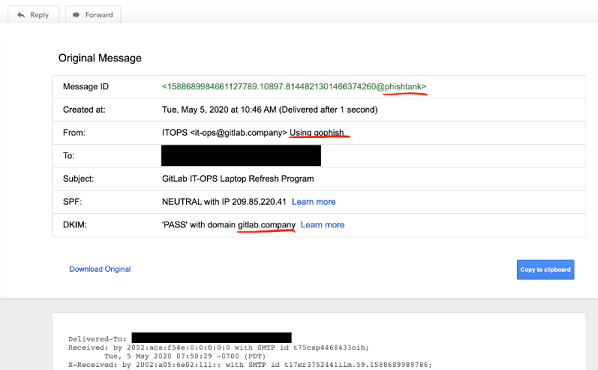

L'équipe à l'origine de l'exercice a acheté le nom de domaine gitlab.company, puis a utilisé G Suite pour faciliter l'envoi du courriel de phishing. Le nom de domaine et les services G Suite ont été configurés de manière à paraître légitimes, avec des certificats SSL pour que les courriels paraissent moins suspects lors de la détection automatisée des sites de phishing et de l'inspection humaine. Selon GitLab, cette infrastructure d'apparence légitime peut être mise en place par un attaquant à très bas prix et dans certains cas gratuitement.

Dans le cadre de son dernier exercice de phishing, la société dit avoir utilisé un projet open source connu sous le nom de GoPhish, et avoir hébergé l'outil sur un petit système Linux dans son infrastructure cloud. Cinquante employés de l’équipe GitLab ont été visés au hasard par un courriel leur demandant de cliquer sur un lien pour accepter une mise à niveau. Le lien les conduisait sur une fausse page de connexion GitLab.com hébergée sur le domaine gitlab.company où il leur était demandé d'entrer leurs identifiants de connexion.

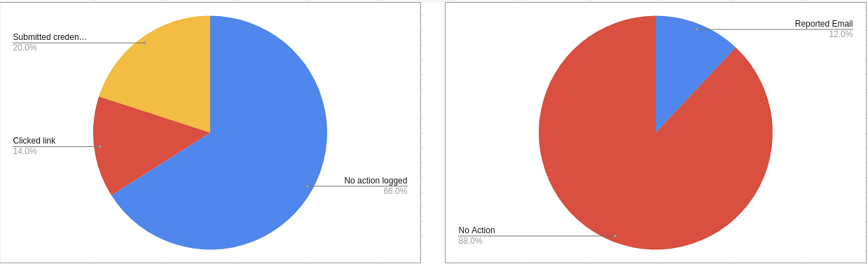

Dix-sept cibles sur cinquante ont cliqué sur le lien "malveillant" fourni

Dix-sept membres de l’équipe sur les cinquante ont cliqué sur le lien test (malveillant) fourni. Dix de ces dix-sept personnes sont allées plus loin en tentant de se connecter sur le faux site Web. Ceux qui se sont connectés sur le faux site ont ensuite été redirigés vers la section du manuel du GitLab consacrée aux tests de phishing. La société exhorte les victimes de l’une des attaques simulées de suivre à nouveau les cours de formation ou de demander à l'équipe de sécurité de leur donner plus d'informations sur ce qui aurait pu être fait pour reconnaître l'attaque.

La bonne nouvelle est que certains employés sont assez sensibilisés aux attaques par phishing. Six des cinquante employés qui ont reçu le faux courriel de phishing ont signalé le courriel comme étant suspect à l'équipe des opérations de sécurité de GitLab.

Ce chiffre de 20 % correspond à peu près aux prévisions de l'industrie. L’édition 2020 du rapport « Data Breach Investigations » de Verizon publié en début de la semaine dernière a révélé que le phishing était impliqué dans près d'un quart des violations.

Le rapport d'enquête sur les atteintes à la sécurité des données a analysé des données basées sur 32 002 incidents de sécurité et 3950 atteintes confirmées dans 81 pays. Selon le rapport, les possibilités de gains financiers sont plus que jamais à l'origine des cyberattaques, motivant 86 % des violations de données aujourd'hui contre 71 % l'année dernière. 43 % des violations sont des attaques sur des applications Web, soit plus du double des résultats de l'année dernière.

Selon son classement Phishers' Favorites du quatrième trimestre 2019 publié le 11 février, Vade Secure, société française spécialisée dans la défense prédictive de la messagerie, PayPal est arrivé en tête pour le deuxième trimestre consécutif en tant que marque la plus ciblée par les attaques d'hameçonnage. Avec 11 392 URL de phishing uniques détectées au quatrième trimestre 2019, la marque s’est classée devant Facebook (9795 URL uniques identifiées) et Microsoft (8565 URL uniques détectées).

« Le phishing est un excellent exemple de quelque chose qui ne peut pas être totalement empêché », a déclaré dans un communiqué Chris Rothe, cofondateur et chef de produit de la société de détection des menaces Red Canary Inc. « Parce que le courrier électronique est une fonction commerciale essentielle, il doit être optimisé pour sa fonction commerciale et non pour la sécurité dans la plupart des cas. Il existe de nombreuses stratégies que les équipes informatiques peuvent utiliser pour réduire le nombre d'attaques de phishing réussies – blocage des e-mails, dépouillement et analyse des pièces jointes, formation de sensibilisation –, mais il n'existe pas de solution à 100 % », a-t-il ajouté.

Toutefois, selon GitLab, les cibles du test de phishing auraient pu identifier qu'il s'agissait d'un e-mail de phishing pour plusieurs raisons :

- L'adresse électronique était it-ops@gitlab.company - pas une adresse légitime de gitlab.com. GitLab en a conclu que les noms de domaine à consonance similaire sont une technique courante utilisée dans les campagnes de phishing ciblées.

- L'e-mail fait référence à un modèle de Macbook Pro plus ancien que celui dont disposent déjà la plupart des utilisateurs. De subtiles erreurs factuelles sont souvent des indicateurs d'une source illégitime.

- Aucun autre moyen de communication secondaire, comme Slack ou un appel d'entreprise, n’a annoncé aucune mise à niveau des ordinateurs portables.

- Les détails de l'en-tête du message électronique dans Gmail peuvent être consultés pour donner des indices spécifiques quant aux méthodes par lesquelles le courriel a été généré. Des mots clés tels que "phish" et de multiples références au domaine de premier niveau illégitime gitlab.company sont des indicateurs clés qui pouvaient attirer l’attention des employés.

- Le site Web sur lequel le lien envoyait les cibles aurait pu être considéré comme suspect sur la base des éléments tels que l’URL affichée dans la barre du navigateur qui était https://gitlab.company/xxxxxx.

Pour un commentateur qui fait de l'Infosec, les résultats du test de GitLab sont loin d'être surprenants. « La plupart des entreprises obtiennent un score de 10 à 30 %, selon la difficulté du test d'hameçonnage », a-t-il écrit. « Notre équipe Infosec publie régulièrement des e-mails de test de phishing et nous a dit que ce sont généralement les travailleurs non informaticiens qui se font prendre (20 à 30 %). Cela ne veut pas dire qu'ils n'attrapent pas les informaticiens (entre 1 et 5 % de nos informaticiens se font prendre)», a écrit un autre commentateur. Et vous, pensez-vous que ça serait pareil dans votre entreprise ?

Source : GitLab

Et vous ?

Que pensez-vous des résultats du test de phishing de la société GitLab ?

Pensez-vous que ça serait pareil dans votre entreprise ?

Avez-vous déjà participé à pareil exercice ? Partagez votre expérience.

Lire aussi

PayPal a été la marque la plus ciblée par des attaques de phishing au quatrième trimestre 2019, d'après le classement établi par Vade Secure

La moitié des sites de phishing sont en HTTPS, alors que pour les internautes, le HTTPS indique qu'il s'agit d'un site légitime

Au moins 400 entreprises industrielles victimes d'attaques d'hameçonnage à des fins financières, depuis octobre 2017, d'après Kaspersky Lab

Les développeurs de logiciels sont des cibles de choix pour les attaques d'hameçonnage, selon un rapport de Glasswall

Répondre avec citation

Répondre avec citation

Partager