Microsoft annonce des améliorations à WSL 2 qui s'accompagne du support des interfaces graphiques

et apporte l'accès aux systèmes de fichiers Linux qui ne sont pas pris en charge nativement par Windows

WSL 2 est une nouvelle version de l’architecture qui permet au sous-système Windows pour Linux d’exécuter des fichiers binaires ELF64 Linux sous Windows. Cette nouvelle architecture, qui utilise un véritable noyau Linux, modifie la façon dont ces binaires Linux interagissent avec Windows et le matériel de votre ordinateur, tout en offrant la même expérience utilisateur que dans WSL 1 (la version actuellement disponible en version stable). WSL 2 offre des performances de système de fichiers beaucoup plus rapides et une compatibilité totale des appels système, ce qui vous permet d'exécuter davantage d'applications comme Docker!

WSL 2 inclut donc un véritable noyau Linux qui vous permet d’exécuter davantage de logiciels Linux sous Windows et offrant de meilleures performances que WSL 1.

Cette nouvelle version de WSL 2 utilise les fonctionnalités Hyper-V pour créer une machine virtuelle légère avec un noyau Linux minimal. Il faut s’attendre à une meilleure compatibilité avec les logiciels Linux, y compris la prise en charge de Docker, et « une augmentation spectaculaire des performances du système de fichiers ».

Microsoft est très engagé dans le monde Linux ces jours-ci, et il va sans dire que l'amélioration du sous-système Windows pour Linux est devenue une priorité à long terme.

Après avoir annoncé plusieurs améliorations majeures lors de la conférence des développeurs Build plus tôt cette année, Microsoft revient avec des détails supplémentaires et de nouvelles fonctionnalités pour discuter de la manière dont l'expérience avec WSL est améliorée pour tout le monde sous Windows 10.

Il s’agit avant tout de la version WSL 2, qui a initialement eu lieu sur Windows 10 version 2004, ou de la mise à jour de mai 2020, exclusivement. Microsoft a déjà confirmé que WSL 2 serait mis en ligne pour plus d'utilisateurs, et la société a confirmé dans un billet de blog que les utilisateurs de Windows 10 version 1903 et 1909 l'obtiendraient également.

Par le biais de Craig Loewen, Program Manager,Windows Developer Platform, Microsoft a déclaré : « Nous avons entendu des commentaires sur le nombre d'utilisateurs ayant apprécié l'utilisation de WSL 2 et avons rendu WSL 2 disponible à davantage d'utilisateurs Windows avec ce rétroportage. Les clients exécutant Windows 10 version 1903 et 1909 peuvent désormais bénéficier de performances de système de fichiers plus rapides, d'une compatibilité des appels système à 100% et être en mesure d'utiliser Docker Desktop avec le moteur basé sur WSL2. »

Nouveautés apportées par la mise à jour

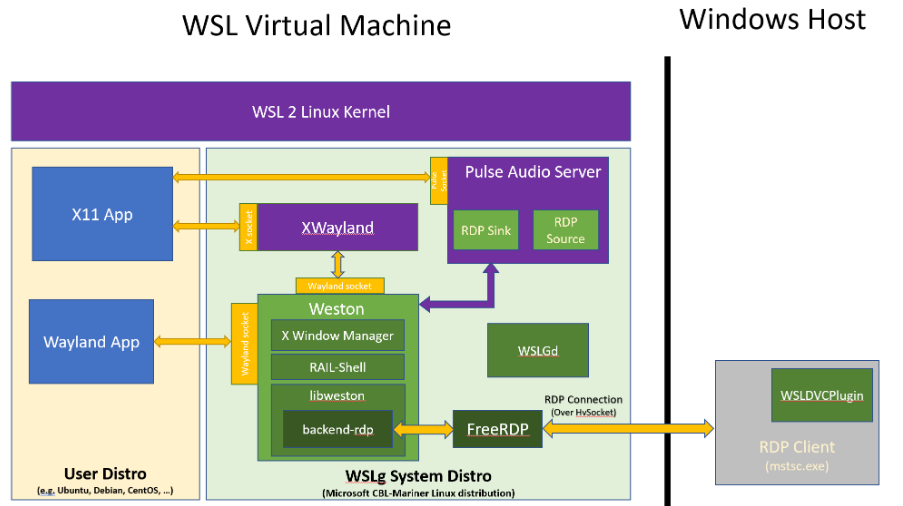

Exécution des interfaces graphiques d'applications dans WSL

Microsoft a annoncé plus tôt cette année que la prise en charge des interfaces graphiques d'applications arriverait sur WSL. Dans ce billet de blog, Loewen a révélé que le travail sur cette fonctionnalité est presque terminé. En d'autres termes, vous serez bientôt en mesure d'exécuter des applications Linux en WSL dans leur propre interface utilisateur dédiée, ce qui rendra l'expérience globale plus native. Une démo fournie par Microsoft montre que Microsoft Teams s'exécute dans WSL, donc oui, vous pouvez rester productif même sur le sous-système Windows pour Linux.

« La prise en charge des interfaces graphiques d'applications dans WSL devient une réalité ! Nous nous rapprochons d'une Preview initiale et sommes heureux d'annoncer une version Preview pour Windows Insiders dans les prochains mois.

« Vous trouverez ci-dessous un aperçu d'une version interne exécutant des interfaces graphiques d'applications dans WSL! Vous pouvez voir que WSL prend en charge de nombreux types d'applications différents, y compris les EDI s'exécutant entièrement dans un environnement Linux. Nous avons inclus de nombreux détails d'ajustement et de finition, tels que l'affichage des icônes pour les applications Linux dans la barre des tâches et la prise en charge de l'audio avec votre microphone (et oui, c'est vraiment la version Linux de Microsoft Teams exécutée dans WSL). »

WSL - l'installation avec prise en charge de la distribution sera bientôt disponible pour Insiders

Lors de la conférence BUILD 2020, Microsoft a annoncé qu'il allait ajouter une nouvelle commande qui vous permettra d'installer complètement WSL appelée wsl --install. La première itération de cette fonctionnalité est actuellement disponible chez les Windows Insiders. Dans les prochaines semaines, l'argument [C]--install [C] inclura la possibilité d'installer des distributions WSL, ce qui signifie que vous serez en mesure de configurer complètement WSL sur votre machine, avec la distribution choisie, avec une seule commande.

Accéder aux systèmes de fichiers Linux à l'aide de WSL

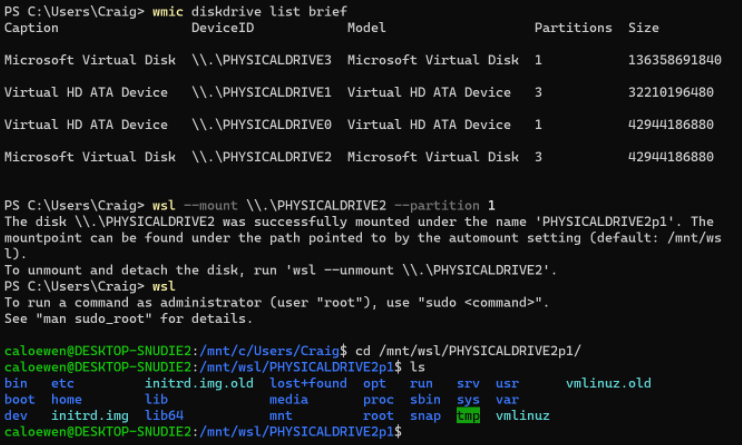

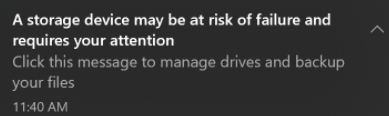

À partir de la version 20211 de la Preview Windows Insiders, WSL 2 propose une nouvelle fonctionnalité: wsl --mount. Ce nouveau paramètre permet d’attacher et de monter un disque physique dans WSL 2, afin que vous puissiez accéder aux systèmes de fichiers qui ne sont pas pris en charge nativement par Windows (comme ext4). Ainsi, si vous effectuez un double démarrage avec Windows et Linux en utilisant différents disques, vous pouvez désormais accéder à vos fichiers Linux à partir de Windows!

Pour monter un disque, ouvrez une fenêtre PowerShell avec des privilèges d'administrateur et exécutez:

Pour répertorier les disques disponibles dans Windows, exécutez :

wmic diskdrive list brief

Pour démonter et détacher le disque de WSL 2, exécutez :

Les chemins des disques sont disponibles dans les colonnes « DeviceID », habituellement sous le format \\.\\\.\PHYSICALDRIVE*. Vous trouverez ci-dessous un exemple de montage d'une partition spécifique d'un disque dur donné dans WSL et de navigation dans ses fichiers.

Une fois montés, il est également possible d'accéder à ces disques via l'explorateur Windows en accédant à \wsl$, puis au dossier de montage.

Par défaut, wsl --mount tente de monter le disque en tant que ext4.

Cependant, pour le moment :

- Seuls des disques entiers peuvent être attachés à WSL 2, ce qui signifie qu'il n'est pas possible d'attacher uniquement une partition. Concrètement, cela signifie qu'il n'est pas possible d'utiliser wsl --mount pour lire une partition sur le périphérique de démarrage, car ce périphérique ne peut pas être détaché de Windows.

- De plus, les lecteurs flash USB ne sont pas pris en charge pour le moment et ne parviendront pas à se connecter à WSL 2. Les disques USB sont cependant pris en charge.

- Seuls les systèmes de fichiers pris en charge nativement dans le noyau peuvent être montés par wsl --mount. Cela signifie qu'il n'est pas possible d'utiliser les pilotes de système de fichiers installés (comme ntfs-3g par exemple) en appelant wsl --mount.

TensorFlow-DirectML est désormais open source

WSL inclut la prise en charge des flux de travail de calcul GPU, désormais disponible dans les versions Windows Insiders. De plus, Microsoft a rendu le code source de TensorFlow-DirectML, une extension de TensorFlow sur Windows, accessible au public en tant que projet open source sur Github. TensorFlow-DirectML élargit la portée de TensorFlow au-delà de sa prise en charge traditionnelle des unités de traitement graphique (GPU), en permettant une formation haute performance et l'inférence de modèles d'apprentissage automatique sur tous les appareils Windows avec un GPU compatible DirectX 12 via DirectML.

Inutile de dire que toutes ces améliorations montrent que Microsoft est pleinement engagé à améliorer l'expérience avec WSL, et toutes les mises à jour annoncées par la société lors de sa conférence des développeurs sont désormais progressivement déployées. Cela prendra évidemment un certain temps avant que tout soit prêt, mais si vous voulez essayer de nouvelles fonctionnalités à l'avance, la meilleure façon de le faire est de simplement rejoindre le programme Windows Insider où vous pouvez avoir un avant-goût de ce qui est à venir en termes de l'expérience Windows à l'avance.

Source : Microsoft

Répondre avec citation

Répondre avec citation

Partager