Cisco débusque une campagne de piratage de grande envergure

lancée avec le kit d'exploit Angler

Les kits d’exploit sont utilisés par des cyber criminels pour diffuser des logiciels malveillants à grande échelle en se servant de pages web infectées. La technique employée est souvent la même : la victime est redirigée vers une page qui héberge le logiciel malveillant, celui-ci va alors déceler les failles de sécurité de la machine pour l’infecter de la façon la plus efficace possible.

Parmi ces kits d’exploit figure Angler Exploit Kit, qui a gagné en puissance en 2013 notamment suite à l’arrestation des créateurs du kit d’exploit Blackhole qui a permis de libérer une place de choix mais également grâce à l’avènement des ransomwares comme CryptoLocker.

Les équipes de sécurité de l’unité Talos de Cisco affirment avoir participé au blocage de la diffusion du kit d’exploit Angler après avoir découvert que la plupart des ordinateurs infectés par le kit d’exploit Angler remontaient vers les serveurs des services d’hébergement fournis par Limestone Networks mais également Hetzner. Les cyber criminels s’en sont servi pour créer une vaste plateforme de distribution de ransomware.

« Durant le mois de juillet, plus d’un tiers des adresses IP d’où provenaient la diffusion du kit d’exploit Angler étaient hébergées par Limestone Networks. Cette tendance a continué durant le mois d’août même si elle s’avérait moins importante en termes de volume. Aujourd’hui, avec notre concours, cette activité s’est arrêté chez Limestone », a avancé l’unité Talos.

Talos s’est rapproché de Limestone Networks et d’Hetzner pour leur communiquer les informations qui ont pu être glanées sur ces menaces. Limestone s’est proposé de collaboré avec Cisco et, ensemble, ils ont pu en savoir un peu plus sur ces activités. Limestone a fourni des images de disque des serveurs qui ont été utilisées pour effectuer l’activité malveillante. Grâce à cela, les chercheurs ont été en mesure d’obtenir une meilleure idée de la portée et l’ampleur de la campagne, à savoir, comment l’attaquant était en mesure de monétiser le malware.

« Par exemple, un compte va acheter 815 serveurs au courant d’une semaine en se servant de cartes de crédits volées en provenance de différents pays. Une activité qui va continuer graduellement, permettant aux utilisateurs d’accumuler une quantité considérable de l’infrastructure serveur. Il pouvait arriver que les cartes de crédit soient identifiées comme étant volées, entraînant par la suite des dépenses conséquentes. Selon les dires de Limestone Networks, nos adversaires ont ‘contribué à hauteur d’environ 10 000 dollars dans les coûts et les pertes de revenus chaque mois’, la plus grande partie de ces dépenses étant des remboursements à cause d’une facturation frauduleuse des cartes de crédit ».

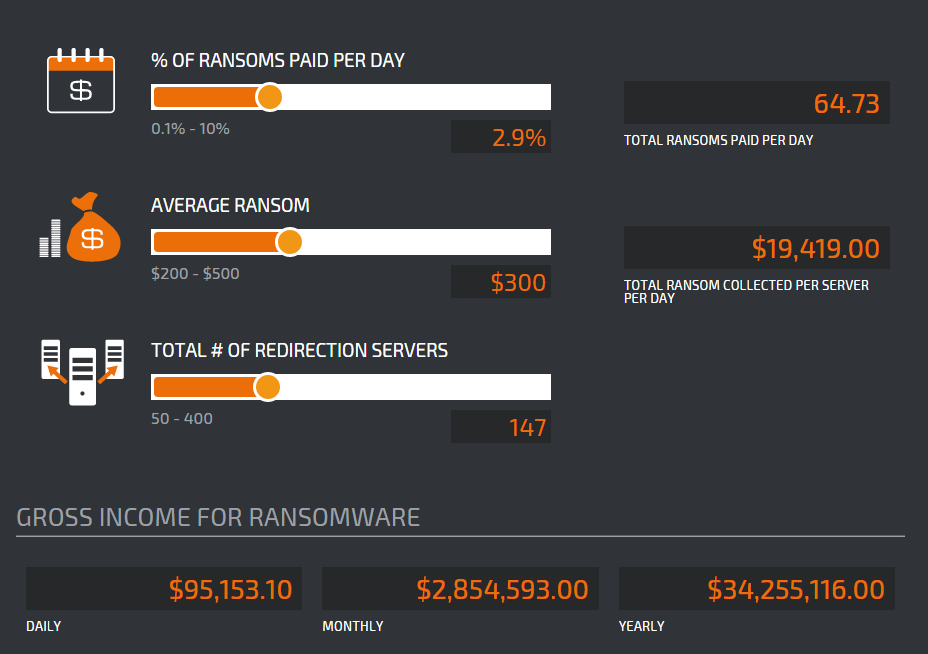

Selon les recherches de Cisco, les attaquants se sont servis d’un seul serveur pour distribuer le kit d’exploit Angler. Ce serveur était masqué par un réseau de 147 serveurs proxy installé sur l’infrastructure de Limestone Networks.

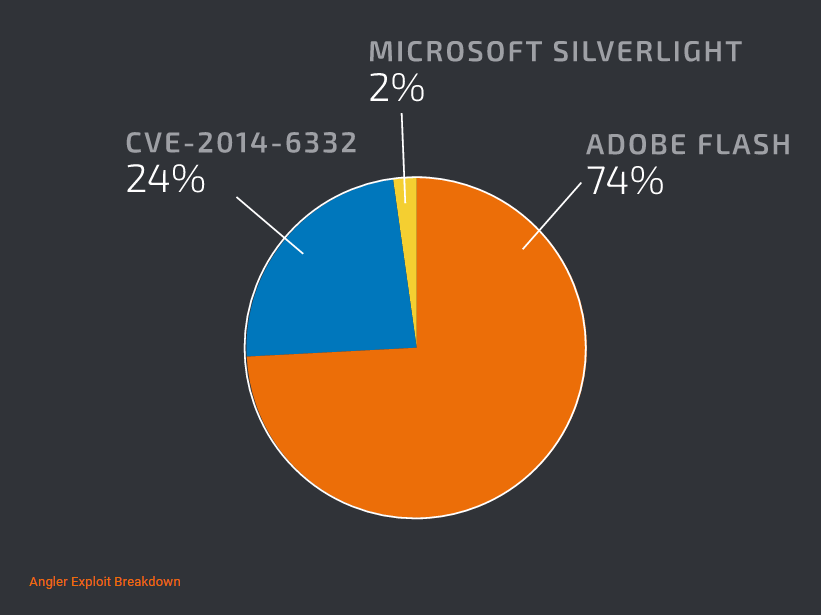

Cisco note que la majorité des vulnérabilités exploitées par le kit Angler (75%) affectent directement Adobe Flash, près d’une vulnérabilité sur quatre exploite une faille connue au sein d’Internet Explorer et 2% d’entre elles affectent Microsoft Silverlight.

Selon les estimations de Cisco, plus de 90 000 utilisateurs visés par jour, plus de 9 000 ont vu le kit d’exploit être déployé sur leur machine depuis chacun des 147 serveurs proxy. 40% d’entre eux ont été infectés par jour, soit 529 000 machines infectées par mois. Cisco a observé que 62% des infections propagées par le kit d’exploit Angler étaient des ransomwares et a avancé que 2,9% des victimes pouvaient payer une rançon qui s’élève en moyenne à 300 dollars. Ce qui fait que ce marché pèse environ 2,8 millions de dollars par mois, soit plus de 34 millions de dollars par ans.

« Ceci est un coup dur pour l’économie émergente des pirates où les ransomewares et la vente sur le marché noir des infos de carte de crédit, des propriétés intellectuelles volées ainsi que des informations personnelles identifiables génèrent des centaines de millions de dollars chaque année », a avancé l’unité Talos.

Source : Talos

Voir Aussi :

le Forum Sécurité

la Rubrique Sécurité (Cours, Tutoriels, FAQ, etc.)

Répondre avec citation

Répondre avec citation

Partager