Windows 10 : avec sa fonctionnalité « Controlled Folder Access », Microsoft espère mieux vous protéger des ransomwares

grâce à Windows Defender

Avec la sortie de Windows 10 Fall Creators Update la semaine dernière, le « Controlled Folder Access » que Microsoft a annoncé est désormais déployé sur Windows Defender pour des millions d'utilisateurs. Comme son nom l'indique, la fonctionnalité « Accès contrôlé aux dossiers » permet aux utilisateurs de contrôler qui peut accéder à certains dossiers.

La fonctionnalité s’appuie sur une philosophie qui veut que « tout soit bloqué par défaut », ce qui signifie que, sur le plan théorique, elle serait capable d'empêcher aux ransomwares l’accès aux fichiers stockés dans ces dossiers.

Les avantages de l'utilisation de l'accès contrôlé aux dossiers pour vos ordinateurs personnels et professionnels sont tangibles pour toute personne qui craint de perdre des fichiers cruciaux suite à une infection de ransomwares.

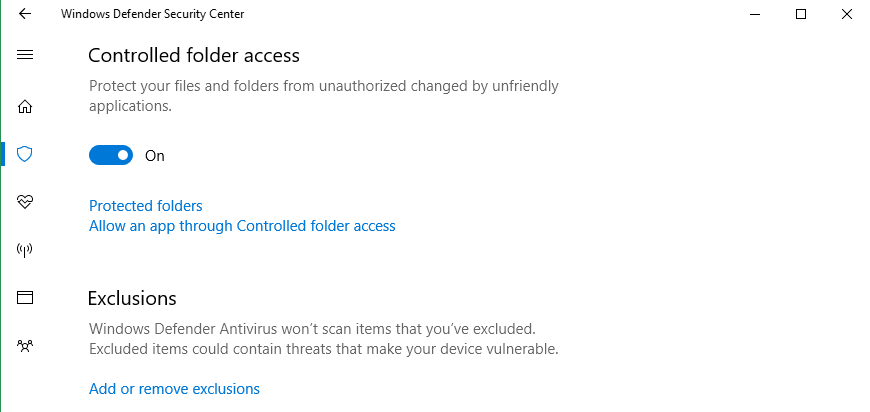

La fonctionnalité peut être activée via l'application Windows Defender Security Center pour la plupart des utilisateurs, et est accessible en ouvrant l'écran de protection contre les virus et les menaces dans Defender. À partir de là, les utilisateurs peuvent activer l'option d'accès contrôlé au dossier.

Pour les utilisateurs d'entreprise et les administrateurs, l'accès contrôlé aux dossiers peut également être activé via PowerShell, la stratégie de groupe et les configurations MDM. Les utilisateurs peuvent également désigner des dossiers supplémentaires à protéger contre les modifications non autorisées.

« Le chiffrement devrait protéger vos données et vos fichiers. Les ransomwares viennent utiliser la puissance du chiffrement contre vous afin de prendre des fichiers en otage. Cela signifie, pour vous, perdre le contrôle de vos données : documents, photos et vidéos précieuses ainsi que d’autres fichiers importants », commente Tanmay Ganacharya, Principal Group Manager, Windows Defender Research.

« Pour les entreprises, perdre l'accès aux fichiers peut signifier des opérations perturbées. Pire, pour les infrastructures critiques, l'infection au ransomware peut stopper la prestation de services. Rien que cette année, les campagnes de ransomwares successives ont immobilisé les hôpitaux, les systèmes de transport, et d'autres installations de haute technologie », a-t-il poursuivi.

Selon lui, l’accès contrôlé aux dossiers ajoute une autre couche de protection en temps réel contre les ransomwares en vous ramenant au contrôle : vous avez la possibilité de décider quelles applications peuvent avoir accès à vos données.

Comment cela fonctionne-t-il ?

L'accès contrôlé au dossier verrouille les dossiers, permettant uniquement aux applications autorisées d'accéder aux fichiers. Les applications non autorisées, y compris les fichiers exécutables malveillants, les DLL et les scripts se voient refuser l'accès aux dossiers.

Par défaut, l'accès contrôlé aux dossiers protège les dossiers communs dans lesquels sont stockés les documents et autres données importantes. Mais l’opération peut s’avérer flexible. En clair, vous pouvez ajouter des dossiers supplémentaires à protéger, y compris ceux qui sont sur d'autres lecteurs. Vous pouvez également autoriser les applications de confiance à accéder aux dossiers protégés. Ainsi, si vous utilisez des programmes uniques ou personnalisés, votre productivité n'en sera pas affectée.

Lorsqu'elle est activée, la fonctionnalité accès contrôlé au dossier empêche l'accès par des applications non autorisées et vous avertit d'une tentative d'accès ou de modification de fichiers dans des dossiers protégés. Elle offre cette protection en temps réel.

Source : Microsoft

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager