Le moteur d’administration Intel : une porte dérobée sur les cartes mères des PC

Qu’on peut désormais désactiver de façon totale

Des chercheurs de Positive Technologies (un fournisseur de solutions de sécurité pour les entreprises) ont trouvé un moyen de désactiver le moteur d’administration Intel (en anglais, Intel Management Engine 11), un microcontrôleur contenu dans le pont sud (PCH) des PC modernes et pointé du doigt par l’Electronic Frontier Foundation (EFF) comme étant un risque pour la sécurité des possesseurs de PC.

En effet, dans un billet de blog paru en mai dernier, l’EFF faisait état de vulnérabilités dans le module d’administration active (Active Management Technology, AMT), une couche micrologicielle, s’appuyant sur le moteur d’administration Intel, pour permettre à des administrateurs système de contrôler des ordinateurs via les réseaux d’entreprise dans lesquels ils sont insérés.

« Depuis 2008, la plupart des jeux de puces Intel contiennent un minuscule ordinateur appelé Management Engine (ME). La semaine dernière des vulnérabilités dans le module AMT de certains moteurs d’administration ont laissé beaucoup d’ordinateurs équipés de processeurs Intel vulnérables à des attaques locales et distantes. Bien qu’AMT puisse être désactivée, il n’existe présentement aucun moyen de désactiver ou limiter le moteur d’administration en général. Intel doit absolument en fournir un », prévenait alors l’organisation, soulignant au passage la relation entre l’AMT et le module d’administration.

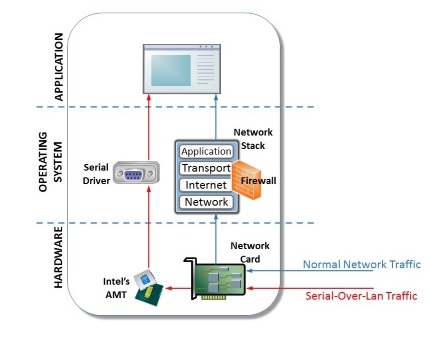

C’est bien le cas d’évoquer la relation entre l’AMT et le module d’administration. Certes, Intel a annoncé la disponibilité d’un correctif de la vulnérabilité AMT depuis le 1er mai dernier, mais le module d’administration restait encore suffisamment obscur pour que d’autres sous-ensembles de ce dernier ouvrent la porte à des attaques. Des développements ultérieurs à cette correction ont montré que l’interface virtuelle Serial-over-Lan (SOL), une fonctionnalité de base de l’AMT, a été exploitée pendant une dizaine d’années pour mener des attaques contre des PC équipés d’un processeur compatible vPro.

L’AMT expose en effet un port série virtuel. L’accès à ce dernier se fait par le biais d’une console d’administration connectée de façon sécurisée à l’AMT au travers d’un port Ethernet. Des cybercriminels d’un groupe dénommé Platinum ont tiré profit de cette possibilité pour effectuer des transferts de données depuis des PC de façon furtive. Il fallait donc une solution pour désactiver le module d’administration de façon totale.

« Les méthodes décrites ici sont risquées et pourraient détruire votre ordinateur. Nous n’assumons pas la responsabilité des tentatives inspirées de nos développements et n’en garantissons pas le caractère fonctionnel. Pour ceux d’entre vous qui sont conscients des risques, nous leur recommandons d’utiliser un programmateur SPI », préviennent les chercheurs du centre européen Positive Technologies.

Intel aurait réservé la possibilité de désactiver le module à des agences gouvernementales américaines

La procédure de désactivation du module d’administration consisterait à flasher son firmware avec une version modifiée au niveau d’un bit particulier dénommé High Assurance Platform (HAP). Les chercheurs pensent qu’Intel aurait mis ce bit à disposition d’agences gouvernementales américaines pour qu’elles puissent désactiver le module d’administration.

Dans une réponse adressée aux chercheurs du centre européen, Intel déclare en effet qu’« en réponse aux requêtes formulées par des clients avec des besoins particuliers, nous explorons souvent la possibilité de désactiver certaines fonctionnalités. Dans ce cas, les modifications ont été faites à la demande de fabricants d’équipements soucieux de rester cohérents avec des exigences du programme gouvernemental High Assurance Platform (HAP). »

Sources : Positive Technologies, EFF

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Les processeurs Intel x86 souffrent d'un défaut qui permet d'installer des logiciels malveillants dans l'espace protégé des puces

Répondre avec citation

Répondre avec citation

Partager