La trace retrouvée de l'attaque contre Kaspersky

Il s’agirait du même organisme qui a créé Stuxnet et Duqu

Après la découverte de Duqu en 2011 ainsi que Stuxnet, deux malwares qui avaient été utilisés pour espionner et saboter les usines nucléaires de l’Iran, les créateurs du célèbre programme malveillant frappent de nouveau avec un autre malware et de nouvelles cibles. En effet, selon un rapport publié par le groupe de sécurité Kaspersky Labs, leurs serveurs ont été infectés depuis plusieurs mois par un malware furtif extrêmement persistant, et dont le but est de voler des informations tout en gardant un profil bas pour masquer sa présence. Baptisé Duqu 2.0, « ce virus réside uniquement dans la mémoire volatile de l’ordinateur sans fichiers écrits sur le disque », déclare les chercheurs de Symantec qui avaient publié une autre analyse juste après le rapport publié hier par Kaspersky.

Selon Symantec, ce malware se décline en deux variantes. La première est un backdoor de base qui semble être utilisé pour assurer la persistance à l'intérieur de l'entité ciblée en infectant plusieurs ordinateurs. La seconde variante est plus complexe : elle a la même structure que la première, mais contient plusieurs modules pour assurer la collecte d'informations sur l'ordinateur infecté, le vol de données, la découverte du réseau, l'infection par le réseau et la communication avec un serveur de contrôle et de commande.

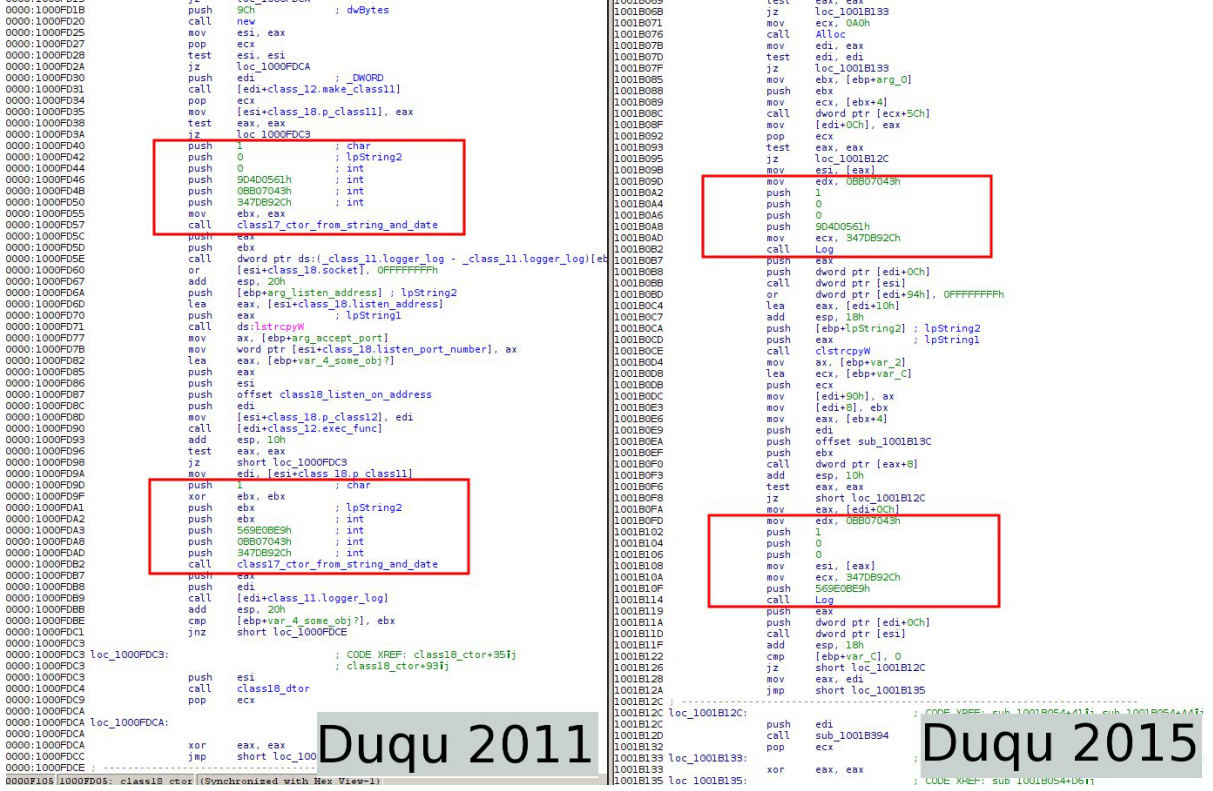

La raison qui pousse les deux groupes de sécurité à pointer les créateurs de Duqu du doigt est que plusieurs similarités ont été découvertes dans le code de ce nouveau malware, incluant la façon dont les messages sur le réseau sont générés, le même formatage d’adresses, la même manière de chiffrer et déchiffrer les fichiers et aussi des parties de code réutilisées telles quelles. Cependant, le responsable de recherche de Kaspersky déclare que ce malware est beaucoup plus sophistiqué et figure parmi la liste des virus les plus évolués que le groupe de sécurité a analysé. Le malware utiliserait des techniques d’infection très difficiles à détecter puisqu’«il ne réside que dans la mémoire volatile de l’ordinateur ». Ceci n’est pas une méthode très populaire chez les hackers puisqu’il est très difficile d’assurer la persistance du virus sur le long terme si ce dernier n’est pas stocké dans le disque dur ou les registres de la machine. En d’autres termes, si l’ordinateur est redémarré, le virus est supprimé. Toutefois, lorsque l’ordinateur est reconnecté au réseau de l’entreprise il sera réinfecté par le même malware résidant dans une autre machine.

« La seule façon de se débarrasser de lui est donc de redémarrer toutes les machines au même moment ou de simuler une panne de courant dans le réseau ». Mais il semblerait que les créateurs de Duqu 2.0 aient déjà prévu une parade à cela. En effet, le malware stockerait quelques rares fichiers sur les serveurs de l’entreprise qui sont directement connectés à internet sous forme de drivers permettant à l’attaquant de ré-infecter le réseau en lui envoyant une « chaine magique ». Celle-ci lancerait une routine permettant de télécharger le programme malveillant de nouveau sur le serveur.

Figure : schéma de fonctionnement du driver de Duqu 2.0

Pour ce qui est du moyen qu’il utilise pour masquer efficacement sa présence, le malware utilise une faille sur Windows pour obtenir les privilèges systèmes, effectuer des opérations en mode administrateur et éviter ainsi la vérification des signatures numériques. Référencée sous le code CVE-2015-2360, cette vulnérabilité aurait permis à Duqu 2.0 d’exécuter du code noyau dans les machines infectées, une technique que les chercheurs de Kaspersky ont dénommé « Zero-day trampoline » car elle permet au virus de sauter directement dans le noyau Windows et d'accéder à la mémoire du système ainsi qu’aux périphériques connectés à la machine. Pour rappel, le terme « Zero Day » dans le domaine de la sécurité informatique décrit une vulnérabilité n’ayant pas encore été publiée ou n’ayant pas encore de correctif.

La faille CVE-2015-2360 a été corrigée dans la mise à jour Windows de mardi dernier, rendant alors le malware inefficace. « Personne ne développe la plateforme d’un malware sur l’hypothèse qu’une faille Zero-Day va marcher indéfiniment, parce qu’elle sera surement découverte et corrigée. Et votre malware ne sera plus opérationnel une fois la faille corrigée », déclare Costin G. Raiu, chercheur en sécurité chez Kaspersky.

Bien que le virus ait infecté les serveurs de Kaspersky depuis plusieurs mois, l’équipe de recherche du groupe de sécurité russe déclare qu’ils avaient détecté la présence du malware en février, soit quelques jours après avoir exposé des détails sur les opérations de cyberattaques à haute échelle de Stuxnet ainsi que des preuves qui les poussaient à croire qu’elle fut commanditée par les agences de surveillance des États-Unis et d’Israël.

Figure : comparaison entre des parties de code de Duqu et Duqu 2.0 qui montrent des similarités (source Symantec)

Les similarités trouvées entre Duqu 2.0, Stuxnet et la première version de Duqu montrent que les créateurs du nouveau malware avaient accès au code source des deux anciens malwares ; « et selon l’emploi du temps des attaquants, il semblerait qu’ils soient géographiquement situés à l’intérieur ou à proximité d’Israël », peut-on lire sur un article paru hier sur Arstechnica. D’autres indices révélés par Kaspersky pointent aussi sur Israël puisque selon leur billet de blog, « les attaquants auraient lancé une attaque similaire sur des cibles en relation avec le 70ème anniversaire de la libération du camp de concentration d’Auschwitz-Birkenau », dont 90 % des victimes étaient juives. Aussi « certaines des infections du nouveau Duqu seraient liées aux évènements et lieux relatifs aux négociations du P5+1 au sujet de l’accord nucléaire avec l’Iran ».

Pour rappel, le groupe des P5+1 inclut les États-Unis, le Royaume-Uni, l’Allemagne, la France, la Russie et la Chine. « Il semble peu probable que les États-Unis aient été directement impliqués dans Duqu, puisque les pays espionnent rarement sur leurs propres négociations diplomatiques », conclut donc un rédacteur d’Arstechnica. Selon Symantec, les attaques auraient également ciblé des opérateurs téléphoniques en Europe et en Afrique du Nord ainsi que des organisations aux États-Unis, en Inde, à Hong Kong, en Suède et au Royaume-Uni.

Ce qui est sûr selon Kaspersky en tout cas, c’est que l’attaque fut parrainée par un état et n’est pas l’œuvre de quelques hackers qui veulent juste prendre du plaisir. « Nous voyons cette bataille ou course à l’armement émerger et impliquer désormais une sorte de confrontation entre l'industrie de la sécurité et des espions sponsorisés par des états », déclare Vitaly Kamluk, responsable de sécurité chez Kaspersky. « La décision de cibler une entreprise de sécurité de classe mondiale doit être assez difficile », selon son équipe, « cibler des entreprises de sécurité indique que soit, ils [les attaquants] sont très confiants dans le fait qu'ils ne seront pas pris, soit ils ne se soucient pas du fait d’être découverts et exposés ».

Source : Kaspersky Secure List, Symantec, Arstechnica

Et vous ?

Que pensez-vous de cette attaque sur Kaspersky Labs et de la méthode d’infection utilisée par le malware ?

La guerre est-elle déclarée entre les organismes de sécurité et les agences d’espionnage gouvernementales ?

Répondre avec citation

Répondre avec citation

Partager