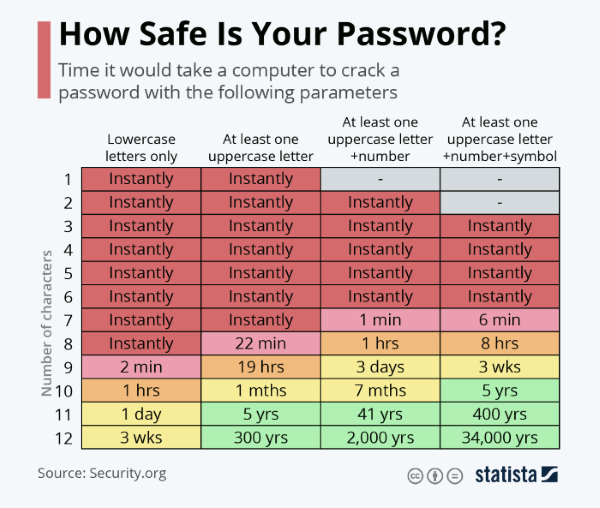

La force globale d'un mot de passe augmente de manière exponentielle à l'ajout d'un caractère supplémentaire, il faudrait 34.000 ans pour craquer un code à 12 caractères différents

La société de recherche de données en ligne Statista a partagé un graphique, basé sur les données de SecurityOrg, sur la façon dont l'ajout de différentes lettres à un mot de passe peut le rendre presque impossible à craquer.

Selon les données, les mots de passe tels que 123456 ou "qwerty", qui sont deux des mots de passe les plus utilisés dans le monde, ne devraient plus être privilégiés par personne. Les chercheurs ont ajouté qu'en comparaison avec ces deux mots de passe, si un utilisateur décide de créer un code d'accès unique et fort, celui-ci pourrait même être craqué par un ordinateur programmé travaillant systématiquement dans le seul but de le casser.

Les spécialistes de SecurityOrg ont partagé quelques informations utiles. D'après leurs données, si un utilisateur ajoute une seule lettre majuscule à son code d'accès, la force globale de celui-ci peut être modifiée de manière exponentielle. Un code d'accès à 8 chiffres peut être détruit par un ordinateur en 22 minutes seulement. Auparavant, si l'utilisateur n'avait pas utilisé la lettre majuscule, l'ordinateur aurait pu accomplir la tâche en une seconde seulement. De se faire craquer en une seconde à ajouter 22 minutes au temps, voilà ce que peut faire une majuscule supplémentaire.

Même un délai de 22 minutes est inacceptable, et un tel mot de passe n'est pas considéré comme fiable. Si une minuscule est ajoutée au mot de passe, la force est à nouveau multipliée, et maintenant le temps est étiré de 22 minutes à 60 minutes. Si un symbole supplémentaire est également ajouté, le temps nécessaire augmentera de 8 heures.

L'ajout de lettres majuscules et minuscules, de chiffres et de symboles pourrait prendre des années pour être craqué par un système programmé. Un mot de passe basé sur 12 caractères et comportant tous ces caractères différents pourrait prendre près de 34 000 ans à être craqué.

Avec chaque caractère supplémentaire du mot de passe, le nombre de combinaisons change à un rythme exponentiel. Un code à 8 chiffres avec des lettres minuscules comporte deux cent neuf combinaisons différentes, et si une majuscule est ajoutée, le mot de passe compte désormais 53 400 milliards de possibilités différentes. Ensuite, si un chiffre est ajouté, la possibilité est maintenant de 1 sur 218 000 milliards de cas. Enfin, si un utilisateur décide d'ajouter également un symbole, le mot de passe aura 430 000 milliards de possibilités différentes.

Source : Statista

Et vous ?

Que pensez-vous de ces données ? sont-elles pertinentes ?

Selon vous, quel est le moyen le plus sûr pour conserver ses mots de passe en toute sécurité, sans avoir à tous les mémoriser ?

Voir aussi :

Six personnes sur dix se fient à leur mémoire pour gérer efficacement leurs mots de passe, une approche incorrecte et préoccupante, selon une étude menée par Bitwarden

Pourquoi les outils d'analyse de mot de passe sont inefficaces face aux comportements humains ? Par Patrick Tilley, Product Security Engineer, chez Pathwire

Plus de la moitié des employés écrivent leurs mots de passe liés au travail sur des post-it, ce qui entraîne un risque important pour la cybersécurité, selon Keeper Security

Cybersécurité : 66 statistiques sur les mots de passe qui vont changer vos habitudes en ligne, par Panda Security

Répondre avec citation

Répondre avec citation

Partager