BusKill : ce câble USB permet d’initier une procédure d’auto-destruction d’un laptop Linux s’il est volé en public

Chacun peut le mettre au point pour une somme allant de 20 à 45 $

Le câble, nommé BusKill, a été mis au point par Michael Altfield, un ingénieur en génie logiciel et administrateur système Linux d'Orlando en Floride. « Aussi surprenant que cela puisse paraître, je n’ai pas pu trouver de solution technologique simple qui implémente un cordon de ce type pour un laptop », souligne-t-il. De façon brossée, l’idée est de provoquer l’extinction ou d’effacer des contenus sensibles d’un laptop qui tourne sous Linux lorsque ce dernier se trouve déconnecté dudit câble. Dans les lieux publics, ce bout de hardware peut s’avérer utile quand on sait qu’un bandit est susceptible de s’emparer d’un ordinateur portable au moment où le propriétaire vient de se connecter à une plateforme en ligne comme un compte bancaire.

Dans sa version la plus simple, le câble BusKill se connecte à l'ordinateur portable via une de ses extrémités et à la ceinture du possesseur de l'ordinateur au travers d’une espèce de porte-clés. Ainsi, quand quelqu'un essaie d'arracher le portable des genoux du possesseur ou de la table, le câble USB se déconnecte du portable et déclenche un script udev qui initie une série d'opérations prédéfinies.

Udev est le sous-système Linux qui fournit l’ordinateur en signaux qui proviennent des périphériques. En d'autres termes, c'est le code qui détecte que des périphériques sont connectés à l'ordinateur : carte réseau, disques durs externes, clés USB, souris, claviers, joysticks, manettes de jeu, lecteurs de DVD-ROM, etc. Udev est suffisamment exposé pour qu’un utilisateur standard puisse mettre sur pied des scripts pour effectuer des tâches données lorsqu’un signal donné est détecté (par exemple, le câble BusKill est déconnecté). Donc de façon basique, il est possible, en s’appuyant sur Udev, de provoquer l’extinction de l’appareil pour obliger le voleur à passer par l’écran de verrouillage de l’ordinateur avant d’accéder aux données. Il est également possible d’effacer des données entières ou des dossiers sélectionnés sur l’appareil à protéger. En fait, tout dépend du script qui entre en action dès que le câble BusKill est déconnecté du laptop.

Altfield ne vend pas de câbles BusKill prêts à l'emploi pour le moment. Il est cependant possible de se référer aux instructions sur son site web pour mettre sur pied ses propres câbles. Pour cela, il faut réunir : un support de stockage USB, un porte-clés à mousqueton utile pour attacher le câble BusKill à son pantalon, un adaptateur USB magnétique, un cordon USB. Le coût de la réalisation se situe entre 20 et 45 $, selon la configuration nécessaire.

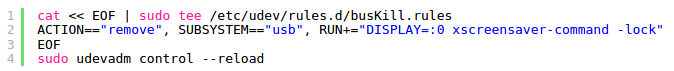

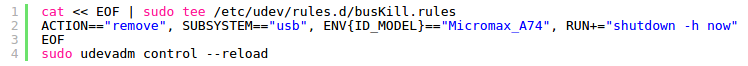

Sur son site Web, Altfield présente deux exemples de scripts udev - un pour verrouiller le laptop en activant l'écran de veille et l'autre pour éteindre l'ordinateur portable. Le soin est laissé au possesseur du câble de procéder lui-même à la mise sur pied des scripts qui effacent des données ou suppriment des dossiers sensibles.

Script d’activation de l’écran de veille

Script d’extinction de l’ordinateur

Source : billet de blog Altfield

Et vous ?

Que pensez-vous de la solution proposée par Altfield ?

Peut-on faire plus simple ?

Voir aussi :

Un ordinateur portable d'entreprise sur 10 sera perdu ou volé, chacun représenterait 49 000 dollars de pertes pour sa compagnie

Sécurité : Londres et Paris, champions du vol de PC portables, d'après un rapport qui mérite d'être fortement relativisé

Les vols de matériels informatiques sur les lieux de travail prennent de l'ampleur, d'après une étude réalisée par l'entreprise Kensington 3

Répondre avec citation

Répondre avec citation

Partager