Microsoft prévient qu'un bogue Windows "wormable" pourrait conduire à un autre WannaCry,

les utilisateurs d'anciennes versions doivent appliquer le patch de toute urgence

Microsoft invite les utilisateurs d'anciennes versions de Windows à appliquer de toute urgence une mise à jour Windows aujourd'hui afin de se protéger contre une éventuelle attaque généralisée. L’éditeur a corrigé une vulnérabilité critique d'exécution de code à distance dans les Remote Desktop Services (une architecture centralisée qui permet à un utilisateur de se connecter sur un ordinateur distant utilisant Microsoft Terminal Services. Il utilise Remote Desktop Protocol pour l'affichage sur leTerminal Léger ainsi que la communication des périphériques) existants dans Windows XP, Windows 7 et des versions de serveur telles que Windows Server 2003, Windows Server 2008 R2 et Windows Server 2008.

Microsoft adopte l'approche très inhabituelle de la publication de correctifs pour Windows XP et Windows Server 2003, même si les deux systèmes d'exploitation ne sont plus pris en charge. Les utilisateurs de Windows XP devront télécharger manuellement la mise à jour à partir du catalogue de mises à jour de Microsoft.

Microsoft a avancé :

« Aujourd'hui, Microsoft a publié des correctifs pour une vulnérabilité critique d'exécution de code à distance, CVE-2019-0708, dans les Remote Desktop Services (anciennement connus sous le nom de Terminal Services) affectant certaines versions antérieures de Windows. Le protocole RDP (Remote Desktop Protocol) lui-même n'est pas vulnérable. Cette vulnérabilité est une pré-authentification et ne nécessite aucune interaction de l'utilisateur. En d'autres termes, la vulnérabilité est 'wormable', ce qui signifie que tout futur logiciel malveillant exploitant cette vulnérabilité pourrait se propager d'un ordinateur vulnérable à un ordinateur vulnérable de la même manière que le programme malveillant WannaCry répandu dans le monde entier en 2017. Nous n'avons observé aucune exploitation de cette vulnérabilité, il est fort probable que des acteurs malveillants écrivent un exploit pour cette vulnérabilité et l’intègrent dans leur logiciel malveillant ».

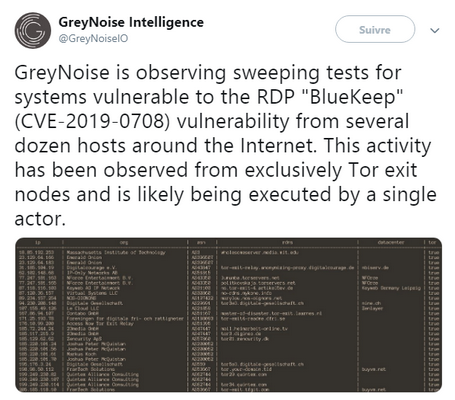

Microsoft affirme ne pas avoir observé d'exploits de cette vulnérabilité, mais maintenant que les correctifs sont publiés, ce n’est plus qu'une question de temps avant que les attaquants ne procèdent à l'ingénierie inverse des correctifs de Microsoft et créent des logiciels malveillants. Heureusement, les ordinateurs Windows 8 et Windows 10 ne sont pas concernés par cette vulnérabilité. Bien que Windows 10 soit maintenant plus populaire que Windows 7, il existe encore des millions de machines exécutant Windows 7, donc une éventuelle attaque pourrait prendre de grosses proportions.

CVE-2019-0708 nécessite une attaque à faible complexité pour être exploitée

CVE-2019-0708 nécessite une attaque à faible complexité pour être exploitée. Le calculateur de système de notation commun de vulnérabilité de Microsoft évalue cette complexité à 3,9 sur 10. Pour vous donner plus d’éclaircissements, les développeurs de WannaCry possédaient un puissant code d'exploitation qui a été développé par la National Security Agency - et qui lui a été volé - afin d'exploiter les “wormable” CVE-2017-0144 et CVE-2017-0145, où la complexité des exploitations était qualifiée "d’élevée". Il faut donc comprendre que développer un code d’exploitation fiable pour cette dernière vulnérabilité Windows nécessitera relativement peu de travail.

« L'exploitation de la vulnérabilité, décrite dans l'avis, nécessiterait simplement que quelqu'un envoie des paquets spécifiques sur le réseau à un système vulnérable disposant du service RDP », a déclaré Brian Bartholomew, chercheur en sécurité dans l'équipe mondiale d'analyse et de recherche de Kaspersky Lab. « Dans le passé, les exploits pour ce service étaient assez faciles à concevoir une fois le correctif inversé. Je suppose que quelqu'un publiera un exploit pour cela dans les prochains jours ».

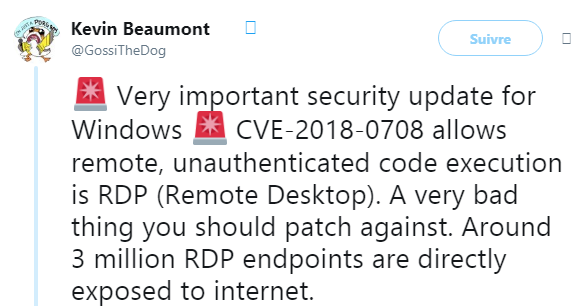

Le chercheur indépendant Kevin Beaumont, citant des requêtes sur le moteur de recherche Shodan des ordinateurs connectés à Internet, a déclaré qu'environ 3 millions de terminaux RDP étaient directement exposés.

Tod Beardsley, directeur de la recherche à la firme de sécurité Rapid7, a déclaré qu'un autre scanner Internet, BinaryEdge, indique qu'il y aurait environ 16 millions de terminaux exposés à Internet sur les ports TCP 3389 et 3388, généralement réservés à RDP.

« Un RCE de pré-authentification dans RDP est une très grosse affaire », a estimé Beardsley. « Bien que nous donnions souvent le conseil de ne pas exposer RDP à Internet, beaucoup le font toujours (généralement par accident). Une grande partie du trafic d'attaque que nous voyons contre RDP semble être dirigée spécifiquement vers les systèmes de point de vente, alors je m’attend à ce qu’il y ait un nombre non négligeable de caisses enregistreuses en panne avec RDP exposées à Internet ».

Une autre société de sécurité, CyberX, a analysé le trafic de 850 systèmes de technologie opérationnelle, utilisés pour gérer les lignes de production en usine, la surveillance du gaz et d’autres types d’activités industrielles. Les chercheurs ont découvert que 53% d’entre eux exécutent des versions non prises en charge de Windows, dont beaucoup sont probablement affectées par la vulnérabilité récemment corrigée. L'absence de mise à niveau provient de la difficulté de mettre les ordinateurs hors ligne dans des environnements critiques fonctionnant en permanence.

Microsoft a rompu avec sa tradition de ne pas fournir de correctifs pour les systèmes d'exploitation Windows qui n'étaient plus pris en charge lorsque des milliers d'ordinateurs dans plus de 100 pays étaient affectés par un programme malveillant connu sous le nom de WannaCry. Le logiciel malveillant utilisait des failles dans les anciennes versions de Windows pour chiffrer des ordinateurs et exiger une rançon de 300 USD avant de le déverrouiller. Microsoft souhaite clairement éviter un autre serveur WannaCry, même s'il précise que « le meilleur moyen de remédier à cette vulnérabilité est de procéder à la mise à niveau vers la dernière version de Windows ».

lien pour télécharger le correctif sur Windows 7, Windows 2008 R2 et Windows 2008

lien pour télécharger le correctif sur Windows 2003 et Windows XP

Source : Microsoft

Et vous ?

Êtes-vous sur Windows sur votre machine privée et/ou professionnelle ? Quelle version utilisez-vous ?

Si vous n'êtes pas passé à Windows 10, quelles en sont les raisons ?

Allez-vous appliquer le correctif immédiatement ?

Voir aussi :

Comment les autorités américaines ont-elles traqué l'un des hackers nord-coréens derrière le virus WannaCry, en partant d'un CV comme indice ?

WannaCry : les États-Unis incriminent officiellement la Corée du Nord, « avec un très haut niveau de certitude »

WannaCry : une partie des bitcoins liés aux rançons convertis en Monero, une cryptomonnaie dont les transactions seraient « non traçables »

Le chercheur britannique qui a arrêté WannaCry est accusé d'avoir créé et distribué le malware Kronos, un cheval de Troie qui a touché les USA

Répondre avec citation

Répondre avec citation

Partager