La plupart des gestionnaires de mots de passe populaires présentent des vulnérabilités pouvant entraîner le vol de mots de passe,

selon un rapport

Les connexions en ligne sont devenues de plus en plus nombreuses depuis les années 2010 notamment avec l’avènement des réseaux sociaux, de certains services en lignes (abonnement à un site de news, compte d’achats sur les sites e-commerce, etc.) et également de l’IoT. Chaque personne veut être présente sur au moins quelques-uns de ses réseaux et pouvoir profiter de certains services pour la plupart gratuits. Les nombreux services en ligne encouragent les utilisateurs à ne pas utiliser le même mot de passe partout. C’est là qu’interviennent les gestionnaires de mots de passe pour aider les utilisateurs à garder tous les mots de passe dont ils disposent de façon centralisée avec une couche de sécurité (ajout de métadonnées, et bien d’autres). Les gestionnaires de mots de passe permettent le stockage et la récupération d'informations sensibles à partir d'une base de données cryptée.

Les utilisateurs comptent sur eux pour leur offrir de meilleures garanties de sécurité contre les exfiltrations insignifiantes par rapport aux autres moyens de stockage des mots de passe tels que les fichiers texte non sécurisés. Autrement dit, les gestionnaires de mots de passe permettent de conserver à un seul et même endroit la totalité de vos mots de passe utilisés sur Internet. Ils sont donc très utiles. Cela dit, un groupe d’évaluateurs en sécurité indépendants, ISE, a présenté cette semaine un rapport selon lequel les gestionnaires de mots de passe les plus populaires notamment sur Windows 10 disposent de quelques vulnérabilités qui pourraient être exploitées pour voler les informations d’identité des utilisateurs, en supposant qu’elles n’ont pas déjà été exploitées par des tiers. Cependant, rappellent-ils, cela ne veut pas du tout dire que vous devez abandonner votre gestionnaire de mots passe, puisqu’il vous sera très difficile de vous débrouiller sans.

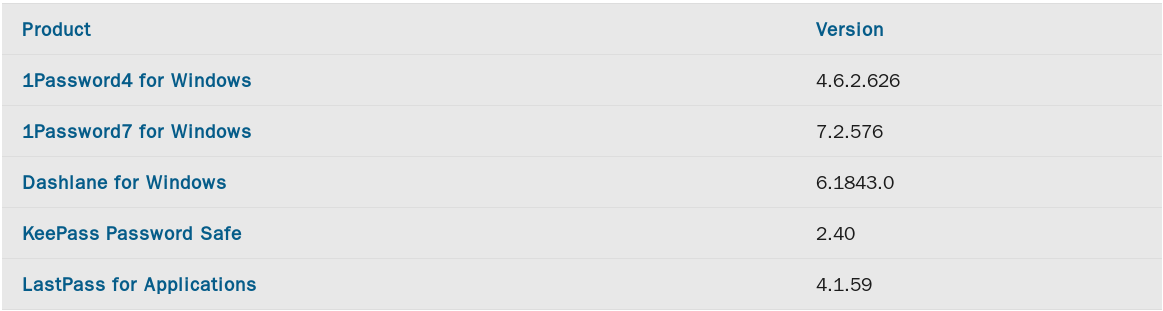

Dans le rapport que le groupe a présenté, ils ont exposé les garanties de sécurité que les gestionnaires de mots de passe devraient offrir et ont examiné le fonctionnement sous-jacent de cinq gestionnaires de mots de passe populaires pris en charge par le système d’exploitation Windows 10. Il s’agit des gestionnaires de mots de passe 1Password, Keepass, Dashlane et LastPass. Tous ces gestionnaires de mots de passe cités ci-dessous fonctionnement de la même manière, disent-ils. Les utilisateurs saisissent ou génèrent des mots de passe dans le logiciel et ajoutent les métadonnées pertinentes (par exemple, les réponses aux questions de sécurité et le site auquel le mot de passe est destiné). Ces informations sont cryptées, puis décryptées uniquement lorsque cela est nécessaire pour l'affichage pour les transmettre à un module complémentaire du navigateur qui remplit le mot de passe sur un site Web ou pour les copier dans le Presse-papier pour les utiliser.

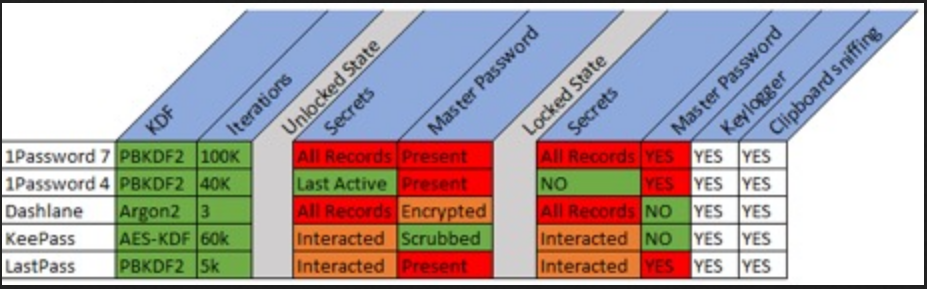

Pour chacune de ces gestionnaires, le groupe définit trois états d'existence : non en cours d'exécution, déverrouillé et verrouillé. Dans le premier état, le gestionnaire de mot de passe doit garantir un chiffrement de manière à ce que tant que l'utilisateur n'utilise pas de mot de passe trivial, qu'un attaquant ne puisse brutalement deviner le mot de passe principal dans un délai raisonnable en utilisant les ressources informatiques couramment disponibles. Dans le deuxième état, il ne devrait pas être possible d'extraire le mot de passe principal de la mémoire ni directement, ni sous toute autre forme permettant de récupérer le mot de passe principal d'origine. Et dans le troisième état, toutes les garanties de sécurité d'un gestionnaire de mots de passe non actif doivent s'appliquer à un gestionnaire de mots de passe à l'état verrouillé.

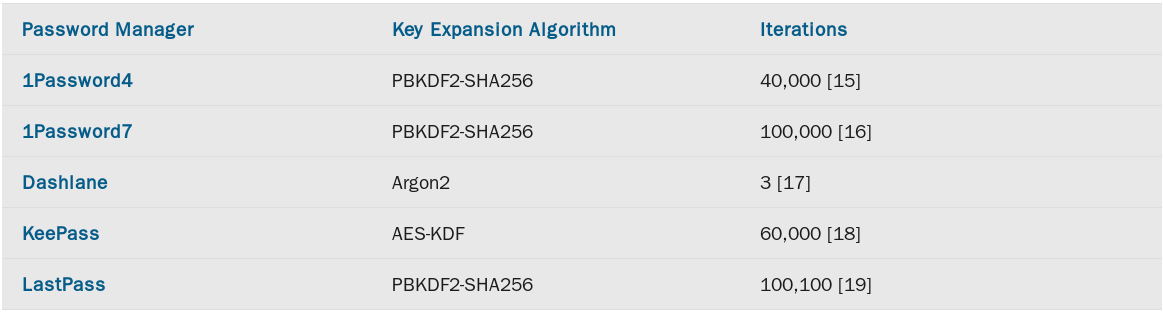

Dans leur analyse, les évaluateurs disent avoir examiné l'algorithme utilisé par chaque gestionnaire de mots de passe pour transformer le mot de passe principal en une clé de chiffrement et que l'algorithme manque gravement de complexité pour résister aux attaques de type cracking actuelles. Dans le cas de 1Password 4 (version 4.6.2.628), l'évaluation de sa sécurité en cours d'exécution a permis de trouver des protections raisonnables contre l'exposition de mots de passe individuels à l'état déverrouillé. Malheureusement, cela a été éclipsé par sa gestion du mot de passe principal et par plusieurs détails d'implémentation brisés lors de la transition de l'état déverrouillé à l'état verrouillé. Le mot de passe principal reste en mémoire lorsqu'il est déverrouillé et le logiciel ne parvient pas à effacer suffisamment la région de la mémoire du mot de passe obfusqué lors du passage de l'état déverrouillé à l'état verrouillé.

Il est donc possible de récupérer et de désobfusquer le mot de passe principal à partir de 1Password 4 puisqu'il n'est pas effacé de la mémoire après avoir placé le gestionnaire de mots de passe dans un état verrouillé. En prenant 1Password 7 (version 7.2.576), ce qui les a surpris est qu’ils ont constaté qu'il est moins sécurisé en cours d'exécution que 1Password 4. 1Password 7 a déchiffré tous les mots de passe individuels de la base de données de test dès qu’il est déverrouillé et les met en mémoire cache, contrairement à 1Password 4 qui n’a gardé en mémoire qu’une entrée à la fois. En outre, ils ont aussi constaté que 1Password 7 ne nettoie ni les mots de passe individuels, ni le mot de passe principal, ni la clé secrète de la mémoire lors du passage de l’état déverrouillé à l’état verrouillé.

Ensuite, dans l’évaluation de Dashlane, les processus indiquaient que l’accent était mis sur la dissimulation de secrets en mémoire afin de réduire les risques d’extraction. De plus, l'utilisation de frameworks de gestion de la mémoire et de l'interface graphique qui empêchait la transmission de secrets à diverses API du système d'exploitation était unique à Dashlane et risquait de les exposer à une écoute illicite par des programmes malveillants. Contrairement aux autres gestionnaires de mots de passe, KeePass est un projet open source. Semblable à 1Password 4, KeePass décrypte les entrées au fur et à mesure de leur interaction. Cependant, elles restent toutes en mémoire, car elles ne sont pas effacées individuellement après chaque interaction. Le mot de passe principal est effacé de la mémoire et ne peut pas être récupéré.

Cependant, alors que KeePass tente de sécuriser les secrets en les effaçant de la mémoire, il existe évidemment des erreurs dans ces flux de travail, car nous avons découvert, disent-ils, que même dans un état verrouillé, nous pouvions extraire les entrées avec lesquelles il avait interagi. Les entrées ayant fait l'objet d'une interaction restent exposées en mémoire même après que KeePass ait été placé dans un état verrouillé. Enfin, semblable à 1Password 4, LastPass obscurcit le mot de passe principal lorsqu’il est saisi dans le champ de déverrouillage. Une fois que la clé de déchiffrement a été dérivée du mot de passe principal, le mot de passe principal est remplacé par la phrase "lastpass". Une fois que LastPass entre dans un état déverrouillé, les entrées de la base de données sont décryptées en mémoire uniquement lors de l'interaction de l'utilisateur.

Cependant, ces entrées restent en mémoire même après que LastPass a été replacé dans un état verrouillé. Autrement dit, il y a une exposition du mot de passe principale et des entrées en mémoire. Pour avoir plus d’informations sur les tests réalisés et plus de détails sur les résultats et conclusions des tests, vous pouvez vous référer au site de l’ISE. Pour finir, ISE a déclaré que son but n’était pas de critiquer les gestionnaires de mots de passe, mais de mettre en évidence les garanties primaires que tous les gestionnaires de mots de passe devraient pouvoir offrir.

« Ce document ne vise pas à critiquer les implémentations spécifiques du gestionnaire de mots de passe. Il s'agit plutôt d'établir une base minimale raisonnable à laquelle tous les gestionnaires de mots de passe doivent se conformer. Il est évident que des tentatives de nettoyage et de mémoire sensible sont effectuées dans tous les gestionnaires de mots de passe. Cependant, chaque gestionnaire de mots de passe échoue dans la mise en œuvre de la désinfection appropriée des secrets pour des raisons diverses », a conclu ISE dans son argumentaire.

Suite à cet article Dashlane nous a envoyé un droit de réponse que voici publié dans son intégralité :

Source : ISEEnvoyé par Réponse de Dashlane

Et vous ?

Que pensez-vous des résultats de cette recherche ?

Utilisez-vous un gestionnaire de mots de passe ? Quelle est votre appréciation à propos ?

Que pensez-vous de la réponse de Dashlane ?

Voir aussi

Le gestionnaire de mots de passe Blur expose les data de près de 2,4 millions d'utilisateurs à cause d'une erreur de configuration d'instance AWS

Android : les gestionnaires de mots de passe les plus populaires présentent des vulnérabilités critiques selon les chercheurs en sécurité de TeamSIK

Les pires mots de passe 2018 : « 123456 » trône en tête du classement pour la cinquième année consécutive et est suivi par « password » comme en 2017

Les régies publicitaires exploitent les gestionnaires de mots de passe intégrés des navigateurs pour traquer les internautes assure une étude

Répondre avec citation

Répondre avec citation

Partager