Les régies publicitaires exploitent les gestionnaires de mots de passe des navigateurs pour traquer les internautes

Assure une étude

Pour gagner du temps lorsque les internautes remplissent des formulaires, certains navigateurs comme Chrome et Firefox proposent la saisie automatique ainsi que des gestionnaires de mots de passe pour stocker les identifiants des utilisateurs. Cette fonctionnalité est pratique certes, mais elle présente un inconvénient aussi pour le respect de la vie privée.

À vrai dire, les gestionnaires de mots de passe intégrés dans les navigateurs ont été abusés par les régies publicitaires afin de traquer les internautes sur plus d’un millier de sites web. En effet, des chercheurs de l’Université de Princeton ont révélé que des scripts tiers vont jusqu’à exploiter les gestionnaires de mots de passe intégrés dans les navigateurs pour trouver et extraire des identifiants des utilisateurs sans les prévenir. Selon les auteurs de l’étude, c’est la première fois que cette pratique a été mise à la lumière du jour.

La vulnérabilité qui a rendu possible cette pratique était connue depuis des années. Auparavant, les discussions se sont focalisées sur les attaques de type XSS (cross-site scripting) qui permettent de dérober les mots de passe. Heureusement, les chercheurs qui ont analysé 50 000 sites web n’ont pas trouvé un indice de vol de mots de passe, mais ils ont trouvé plutôt des scripts de tracking qui exploitent la même technique pour extraire les adresses email et constituer un profil comportemental des internautes par la suite.

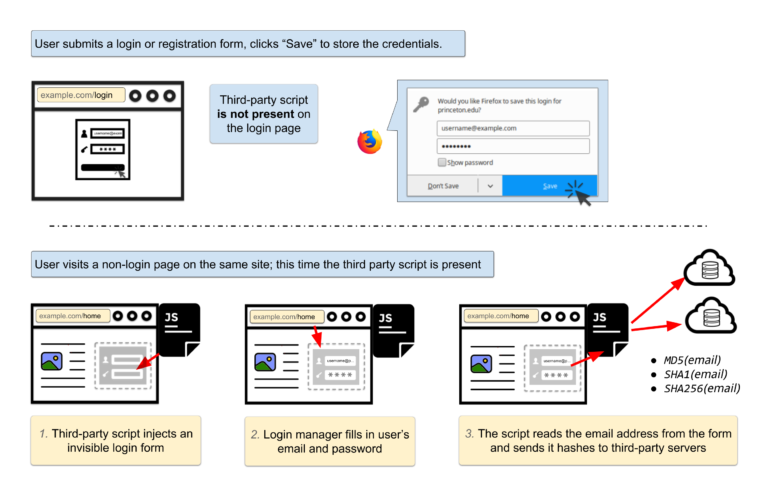

L’image en haut indique comment cette méthode fonctionne. Premièrement, l’utilisateur entre les informations dans la zone de remplissage sur une page web quelconque et demande au navigateur d’enregistrer les données. Le script marketing n’est pas présent sur la page d’identification. Ensuite, l’utilisateur visite une autre page du même site qui inclut cette fois le script en question. Ce dernier se charge d’insérer une zone de remplissage invisible à l’utilisateur qui est remplie automatiquement par le navigateur. Après, le script tiers capte l’identifiant (souvent une adresse email), génère une empreinte mathématique puis l’envoie vers les serveurs tiers. Les chercheurs ont trouvé que 1110 sites faisant partie du top 1 million de sites web du classement Alexa utilisent deux scripts qui ont recours à cette méthode. Il faut noter que cette vulnérabilité ne concerne que les gestionnaires de mots de passe intégrés des navigateurs et non pas les tiers. En effet, ces derniers requièrent presque toujours une action de l'utilisateur pour remplir les formulaires.

Pourquoi collecter une empreinte mathématique des adresses email ?

Les adresses email sont uniques et persistantes, c’est pourquoi une empreinte mathématique (hash : une empreinte qui sert à identifier rapidement) constitue un moyen performant pour traquer un utilisateur et établir un profil comportemental. Un internaute change rarement d’adresse email, le fait de supprimer les cookies, utiliser la navigation privée ou encore changer d'appareils ne va pas empêcher le tracking. L’empreinte mathématique (hachage MD5, SHA1, SHA256) d’une adresse email peut être utilisée pour connecter plusieurs informations tirées de plusieurs navigateurs, appareils et applications mobiles pour constituer au final un profil de l’utilisateur basé sur les habitudes de navigation.

Vous l’aurez compris donc, récupérer l'empreinte de l’identifiant va permettre un suivi précis des utilisateurs sur chaque site incorporant le même script. Et le comble est que cette méthode de hashage des emails ne garantit pas l’anonymat des utilisateurs. Il est tout à fait possible de hasher une adresse email de l’utilisateur et d’effectuer une recherche pour trouver les données, comme l’expliquent les chercheurs.

L’étude s’est focalisée sur deux scripts en particulier Adthink et OnAudience. Ces deux scripts sont intégrés directement par les administrateurs des sites et ne sont donc pas considérés comme tiers par les navigateurs. Selon le principe de séparation des origines (Same Origin Policy), le navigateur doit faire confiance à un script inséré directement dans le site web, or les scripts de tracking intégrés ici sont tiers et compromettent la confidentialité et potentiellement la sécurité des utilisateurs.

Mais comment en est-on arrivé là ? Comment une vulnérabilité fait-elle toujours l’actualité après onze ans de discussions ? La réponse est simple, d’un point de vue des navigateurs, il n’y a pas de faille de sécurité, seulement une mauvaise pratique. Pour mieux expliquer, il faut comprendre que le principe de séparation des origines stipule que tout script ou contenu qui a pour source différentes origines est traité comme non sûr, à partir de là, le navigateur les isole pour éviter toute interférence. Cependant, si le concepteur du site web intègre directement un script tiers au lieu de l’isoler dans une iframe, le script est considéré comme un élément intégral du site web visité puisque le code est directement présent dans les pages. « Au final, le concepteur (et les utilisateurs) n’ont plus droit aux protections et rien n’empêche le script d’extraire des informations sensibles. » Malheureusement, cette pratique n’a rien de nouveau et elle est très utilisée par les concepteurs de sites web. Toutefois, son exploitation pour extraire des identifiants est assez récente.

Cette pratique constitue également un dilemme pour les navigateurs, doivent-ils chercher des solutions et incorporer de nouveaux mécanismes de protection, ou bien il faudra blâmer les concepteurs de sites web qui intègrent des scripts tiers ? On trouve de bons arguments pour les deux points de vue. Actuellement, les éditeurs de navigateur continuent de choisir la deuxième option, considérant ce problème comme la faute des concepteurs de sites web. En intégrant directement un script tiers, le navigateur le considère automatiquement comme étant sûr.

Sur les 1110 sites épinglés figurent 187 sites français, les chercheurs ont publié la liste de tous les sites concernés. Pour se protéger, les utilisateurs peuvent recourir à des bloqueurs de scripts tiers. Firefox permet aussi de désactiver le remplissage automatique, ce qui n’est pas le cas des autres navigateurs. Pour les webmasters, une solution simple consiste à insérer les formulaires d’authentification dans des sous-domaines séparés, ce qui empêche le remplissage automatique dans les autres pages.

Source : Freedom to tinker

Et vous ?

Pensez-vous que les navigateurs doivent bloquer ces scripts ?

Ou bien c'est de la faute des webmasters ?

Voir aussi :

Vulnérabilités Meltdown et Spectre : état des lieux des navigateurs, Chrome, Mozilla et Edge face au vecteur d'exploitation JavaScript

Quelles sont les cybermenaces qu'il faut le plus surveiller en 2018 ? Le MIT Technology Review nous donne ses prédictions

Répondre avec citation

Répondre avec citation

Partager