Les résultats d'une étude comparative sur les attaques de ransomwares Linux et Windows révèlent les tendances majeures et la recrudescence des attaques sur les systèmes Linux

Une tendance à la simplification : L'analyse de CPR révèle une tendance marquée à la simplification au sein des familles de ransomwares qui ciblent Linux, des fonctions essentielles réduites à des processus de chiffrement de base qui permettent à ces menaces d'être imperceptibles et difficiles à détecter.

Aperçus du chiffrement : Un examen comparatif des techniques de chiffrement entre Windows et Linux révèle une préférence pour les algorithmes ChaCha20/RSA et AES/RSA dans les ransomwares sur les systèmes Linux.

Une récente étude menée par Check Point Research (CPR) examine de manière approfondie les attaques de ransomware sur les systèmes Linux et Windows et révèle l'évolution des tendances en matière de cybermenaces. Face à la recrudescence des attaques de ransomware sur les systèmes Linux ces dernières années (notamment sur les systèmes ESXi), CPR analyse les détails de ces incidents et établit des comparaisons avec leurs équivalents sous Windows.

Historiquement, les menaces de ransomware concernaient surtout les environnements Windows. Cependant, le paysage évoluant, les ransomwares sur les systèmes Linux gagnent du terrain. L'étude de CPR analyse 12 familles de ransomware majeurs qui soit ciblent directement les systèmes Linux, soit possèdent des capacités multiplateformes leur permettant d'infecter aussi bien Windows que Linux.

La publication du code source de Babuk en 2021 a joué un rôle essentiel dans la prolifération de plusieurs familles de ransomwares. Une des particularités des ransomwares sur les systèmes Linux est leur relative simplicité par rapport à leurs homologues Windows. Nombre de ces menaces axées sur Linux dépendent en grande partie de la bibliothèque OpenSSL. ChaCha20/RSA et AES/RSA semblent être les algorithmes de chiffrement les plus répandus dans les échantillons analysés.

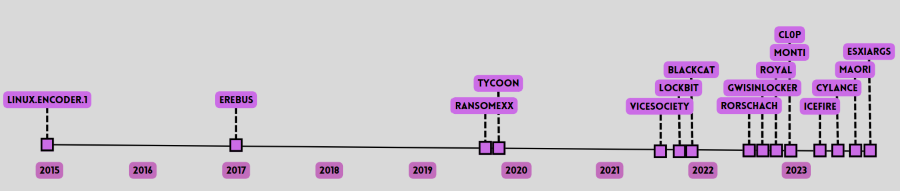

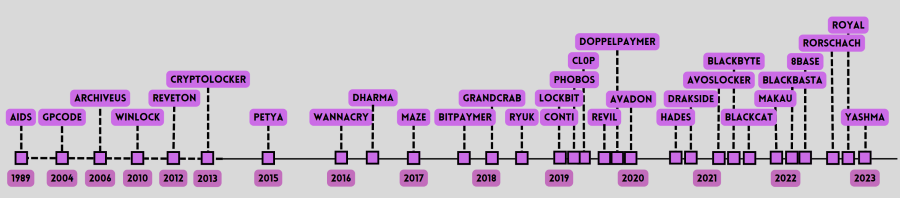

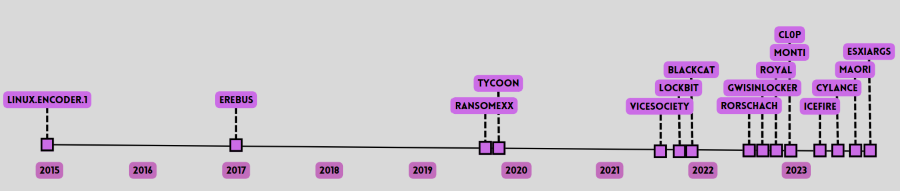

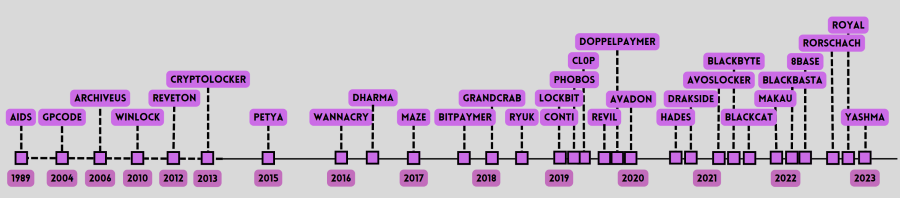

Si l'on examine l'évolution historique des ransomwares, le premier échantillon identifiable remonte à 1989 et affectait les systèmes Windows. Ce n'est qu'en 2015, avec Linux.Encoder.1, que les ransomwares spécifiques à Linux ont gagné du terrain. Même si les ransomwares sont bien établis dans les systèmes Windows, leurs capacités n'ont été intégrées à Linux que récemment, marquées par une forte hausse des attaques à partir de 2020.

Figure 1 - Familles de ransomwares sur les systèmes Linux

Figure 2 - Familles de ransomwares sur les systèmes Windows

L'étude de CPR révèle une tendance à la simplification des familles de ransomwares sur les systèmes Linux. Les fonctions essentielles se réduisent souvent à des processus de chiffrement de base et dépendent en grande partie de configurations et de scripts externes, rendant leur détection difficile et fastidieuse. L'étude souligne également certaines stratégies particulières, notamment en ce qui concerne les systèmes ESXi, et indique que les vulnérabilités des services exposés représentent les principaux vecteurs d'intrusion.

Le ransomware sur les systèmes Linux est conçu de manière stratégique pour les moyennes et grandes entreprises.

Les ransomwares sur les systèmes Linux diffèrent considérablement de leurs homologues Windows en termes de cible et de typologie des victimes. Les ordinateurs personnels et les postes de travail des utilisateurs sont largement équipés de systèmes d'exploitation Windows, mais c'est Linux qui prédomine dans certains déploiements de serveurs. Les ransomwares sur les systèmes Linux se concentrent principalement sur les serveurs accessibles au public ou sur ceux du réseau interne, souvent en profitant des vulnérabilités causées par des infections Windows. Cette situation témoigne d'une tendance manifeste : les ransomwares sur les systèmes Linux sont adaptés de façon très stratégique aux moyennes et grandes entreprises, contrairement aux menaces plus généralisées que représentent les ransomwares sur Windows. Les structures internes propres aux deux systèmes influencent également les approches des attaquants dans le choix des dossiers et des fichiers à chiffrer. Les échantillons Linux contournent souvent les répertoires sensibles pour éviter toute altération du système. Voilà qui confirme le caractère ciblé et complexe des ransomwares sur les systèmes Linux comparé à leurs équivalents sur Windows.

Après avoir comparé les techniques de chiffrement entre les systèmes Windows et Linux, CPR montre une tendance à privilégier OpenSSL dans les ransomwares sur les systèmes Linux, qui recourt généralement au chiffrement AES comme base et privilégie le RSA pour le chiffrement asymétrique. Cette homogénéité entre les différents acteurs de la menace témoigne de l'évolution du paysage des cybermenaces.

La plateforme compte : Étude comparative des attaques de ransomware sous Linux et Windows

Check Point Research (CPR) présente une étude de cas de certaines des plus récentes attaques de ransomware ciblant les systèmes Linux et ESXi, qui se sont multipliées au cours des dernières années. Bien que les menaces de ransomware similaires dans les environnements Windows soient connues depuis longtemps, les versions ciblant Linux sont encore relativement simples. La publication du code source de Babuk en 2021 a clairement facilité l'émergence d'une multitude de familles de ransomwares. Beaucoup de ces familles qui ciblent Linux utilisent largement la bibliothèque OpenSSL ainsi que les algorithmes ChaCha20/RSA et AES/RSA.

Au cours des derniers mois, CPR a mené une étude sur certaines des principales familles de ransomwares (12 au total) qui ont soit développé des ransomwares directement pour les systèmes Linux, soit ont été développés dans des langages ayant une forte composante multiplateforme, tels que Golang ou Rust, ce qui leur permet d'être compilés indifféremment pour Windows et Linux.

Les principaux objectifs étaient de mieux comprendre les principales motivations qui poussent à développer des ransomwares ciblant Linux plutôt que les systèmes Windows, qui ont toujours été la cible principale jusqu'à présent. Il a également été question d'identifier les principales similitudes et différences entre les ransomwares développés par ces familles et de les comparer aux ransomwares développés pour les systèmes Microsoft.

Bref historique

Pour comparer les familles de ransomware développées pour Linux et celles ciblant Windows, il faut d'abord se pencher sur l'évolution historique des deux systèmes.

Pour commencer, il convient de noter que le premier échantillon de ransomware attribuable (bien qu'à un stade très précoce) remonte à 1989. Cette menace, connue sous le nom de SIDA, se propageait par le biais de disquettes et ciblait les systèmes Windows.

Il a fallu attendre GPCode en 2004 pour voir apparaître les premières familles de logiciels malveillants qui ressemblent vraiment à ce que nous avons l'habitude de voir aujourd'hui lorsque nous parlons de ransomware. Toutes ces familles se sont concentrées sur les environnements Windows, et la menace des ransomwares a rapidement commencé à évoluer, avec par exemple des schémas de chiffrement améliorés, comme ceux d'Archiveus en 2006, ou l'apparition de Reveton en 2012 en tant que premier RaaS.

Ce n'est qu'en 2015, avec Linux.Encoder.1, que les familles de ransomwares ont commencé à se concentrer spécifiquement sur Linux. À cette époque, ces menaces étaient déjà très développées pour les systèmes Windows. Malgré le niveau de maturité de ces menaces sous Windows, la réalité est que, à bien des égards, cela ne s'est pas traduit par un transfert direct de toutes ces capacités vers Linux. Au lieu de cela, nous avons constaté que ces menaces subissaient les mêmes étapes d'évolution dans ces autres systèmes.

En fait, bien qu'il y ait déjà eu des ransomwares pour Linux en 2015, ils sont restés relativement insignifiants jusqu'à ces dernières années, lorsque la prolifération de ces menaces a commencé à se faire sentir. À partir de 2020 et jusqu'à aujourd'hui, on constate une augmentation inquiétante de l'intérêt des attaquants pour ces systèmes, avec l'apparition de versions Linux des principaux RaaS et d'échantillons multiplateformes développés dans des langages tels que Golang ou Rust.

Aperçu technique

Parmi les familles qui ciblent actuellement les systèmes d'exploitation basés sur Linux, CPR a analysé quelques-unes des plus récentes :

- Maori

- Cl0p

- Cylance

- Royal

- ViceSociety

- IceFire

- BlackCat

- ESXiArgs

- Rorschach

- Monti

- LockBit

- GwisinLocker

L'une des premières choses qui ressort des échantillons analysés est la mesure dans laquelle l'outil lui-même est simplifié dans de nombreux cas, ne laissant que des capacités et un contenu minimaux dans le binaire et, dans certains cas, les réduisant uniquement au code de cryptage du fichier. L'échantillon est donc très dépendant de configurations externes, de scripts ou de lignes de commande pour configurer ses cibles. L'un des exemples les plus remarquables est Cl0p, qui ne possède que la capacité de chiffrement, et le seul paramètre qu'il prend en charge est un chemin d'accès à chiffrer.

Dans la famille de ransomwares appelée "ESXiArgs", le binaire lui-même n'intègre même pas la clé publique RSA, mais a besoin du chemin d'accès à un fichier contenant la clé en tant que paramètre pour pouvoir effectuer le chiffrement. Cet échantillon n'a même pas la capacité de chiffrer un répertoire entier ; l'attaquant doit passer en revue chaque fichier à l'aide d'un script exécutant le chiffreur. En fait, le nom du logiciel malveillant a été donné en raison des TTP des acteurs qui utilisent ce logiciel malveillant, qui est très orienté vers ce type de système, bien que les capacités du binaire lui-même soient totalement génériques.

De nombreux ransomwares orientés vers Linux ont si peu de logique en dehors de la capacité de cryptage qu'il peut être difficile de les détecter, car tout leur code est basé sur le même code cryptographique que de nombreuses autres applications légitimes peuvent contenir. Un protocole de communication avec un serveur, l'exécution de certaines commandes pour préparer le système au chiffrement, la capacité de créer une certaine forme de persistance (que l'on trouve dans un grand nombre des familles Windows les plus actives) ou même une configuration intégrée sont, dans de nombreux cas, des éléments anormaux qui pourraient permettre des détections plus élaborées des logiciels malveillants, mais qui n'existent pas dans la plupart de ces familles de ransomwares.

Bien sûr, il y a quelques exceptions, comme BlackCat, qui est un échantillon multiplateforme et possède des fonctionnalités spécifiques à Windows, comme la suppression des copies d'ombre ou la recherche de dossiers partagés. Ou encore GwisinLocker, qui dispose d'une configuration chiffrée intégrée qui lui permet de fonctionner sans avoir besoin de paramètres et d'agir de manière plus indépendante.

La motivation principale et la plus notable est sans aucun doute l'intérêt particulier pour les systèmes de virtualisation ESXi. En effet, en s'attaquant à ces systèmes, les attaquants peuvent avoir un impact considérable sur de multiples services et machines (tous virtualisés à l'aide de cette technologie) en se concentrant uniquement sur ce serveur ESXi au lieu d'essayer de pivoter sur plusieurs ordinateurs et serveurs différents fonctionnant sous Windows. C'est probablement la raison pour laquelle la grande majorité des familles de ransomwares ciblant Linux, bien qu'ayant très peu de capacités en dehors du chiffrement lui-même, ont tendance à exécuter des commandes spécifiques visant à interagir avec les systèmes ESXi, en particulier :

Il est important de souligner que les systèmes ESXi n'étant pas exactement les mêmes que les systèmes Linux, les différents échantillons publiés contiennent les bibliothèques nécessaires liées statiquement afin qu'ils puissent fonctionner indépendamment sur les deux systèmes. CPR a également trouvé des exemples de la même famille compilés spécifiquement pour chacun des différents systèmes.

Toutes les familles centrées sur Linux ont en commun de se concentrer sur des technologies spécifiques, liées principalement au principal chemin d'infection de ce type de menace dans ces systèmes. Contrairement à ce à quoi nous sommes habitués dans les familles qui ciblent Windows, comme Ryuk ou REvil, dont les intrusions sont souvent initiées par des campagnes d'hameçonnage auprès de nombreux utilisateurs, l'une des chaînes d'infection les plus courantes pour Linux consiste à exploiter une vulnérabilité dans un service exposé des serveurs de la victime. C'est également vrai pour les vulnérabilités dans ESXi, mais il y a aussi d'autres cas, comme IceFire qui exploite une vulnérabilité dans une technologie IBM (CVE-2022-47986) ou Cl0p dont la version Linux a parmi ses répertoires cibles plusieurs chemins liés aux bases de données Oracle en plus des chemins génériques d'un système Linux.

Vecteur d'infection

Dans l'environnement Windows, les auteurs de ransomwares utilisent un large éventail de vecteurs d'infection pour pénétrer dans les systèmes. La plupart des ransomwares les plus agressifs ciblant Windows atteignent l'infrastructure de la victime par le biais de courriels d'hameçonnage contenant des pièces jointes malveillantes (utilisant généralement des macros à l'intérieur de documents) ou des liens. Par exemple, Emotet était souvent la charge utile initiale, et l'infection complète de l'infrastructure de la victime se terminait par le déploiement d'un échantillon de Ryuk ou de Sodinokibi.

Outre les courriels d'hameçonnage, l'utilisation de kits d'exploitation tels que Rig et Magnitude pour exploiter les vulnérabilités de logiciels tels que les navigateurs ou les plugins a conduit par le passé à l'exécution de ransomwares (beaucoup moins fréquents aujourd'hui).

Un autre vecteur d'infection courant est l'exploitation ou le forçage brutal de serveurs RDP (Remote Desktop Protocol) exposés à l'internet.

En essayant d'effectuer la même analyse en ce qui concerne les familles de ransomware développées pour les systèmes Linux, on constate rapidement que le scénario change. Nombre de ces systèmes sont déployés dans le but d'exécuter des services exposés à l'internet, des services dont les vulnérabilités s'avèrent finalement particulièrement critiques, car elles peuvent permettre d'accéder au réseau d'une organisation.

L'exploitation des vulnérabilités trouvées sur les services exposés est l'un des principaux moyens d'infection des ransomwares. Il convient de noter que la chaîne d'exécution dans ces cas implique souvent le déploiement d'un Webshell qui finit par être l'outil qui leur permet initialement d'accéder au serveur en question et d'en prendre le contrôle.

L'obtention d'un accès à l'aide d'informations d'identification volées, par exemple en utilisant SSH, est un autre domaine en pleine expansion. Les informations d'identification sont souvent volées à la suite de fuites causées par d'autres infections par des logiciels malveillants ou à la suite d'un mouvement latéral par la même infection qui implique l'ensemble du réseau de systèmes Windows.

Dans ces cas, la détection au sein des systèmes Linux est très compliquée, car les attaquants utilisent souvent des comptes système internes et des outils légitimes pour accéder aux systèmes au lieu de portes dérobées, ce qui a un impact très similaire à l'utilisation de LoLbins sur les systèmes Windows.

Une autre entrée courante dans les systèmes Linux est similaire à ce qui se passe dans les systèmes Windows avec le service RDP, l'analyse des différents services exposés et les attaques par force brute qui s'ensuivent pour tenter d'accéder aux serveurs à l'aide d'informations d'identification faibles. Il s'agit d'une technique beaucoup plus "bruyante", mais toujours efficace, et qui devient difficile à identifier puisque l'accès se fait au moyen d'informations d'identification légitimes obtenues auprès du service exposé lui-même.

Il est intéressant de noter que, si l'on se concentre sur tous les vecteurs d'infection courants pour les serveurs Linux, chaque modèle cible les serveurs exposés et les services critiques. Une fois de plus, on constate que les attaques de ransomware ciblant Linux sont beaucoup plus axées sur les organisations et les entreprises que sur les utilisateurs généraux.

Réutilisation du code

Comme dans de nombreuses familles de logiciels malveillants d'autres types de menaces (comme Mirai ou Quasar), dès que le code source d'une menace réussie est publié, d'autres groupes opportunistes apparaissent rapidement et tentent de tirer parti de ce code pour créer leurs propres outils par le biais de petites modifications (et dans certains cas, pas si petites que cela). Dans le cas des ransomwares Linux, le plus notable est le ransomware Babuk, dont on trouve, parmi beaucoup d'autres, les échantillons Cylance ou Rorschach.Réutilisation du code

Comme dans de nombreuses familles de logiciels malveillants d'autres types de menaces (comme Mirai ou Quasar), dès que le code source d'une menace réussie est publié, d'autres groupes opportunistes apparaissent rapidement et tentent de tirer parti de ce code pour créer leurs propres outils par le biais de petites modifications (et dans certains cas, pas si petites que cela). Dans le cas des ransomwares Linux, le plus notable est le ransomware Babuk, dont on trouve, parmi beaucoup d'autres, les échantillons Cylance ou Rorschach.

Outre le problème que ce fait implique, puisque de nombreux acteurs disposant de moins de ressources ou de capacités techniques obtiennent rapidement un outil fonctionnel, nous avons au moins l'avantage que, dans de nombreux cas, la détection de l'outil initial peut nous permettre de détecter toutes les sous-familles qui peuvent apparaître à partir de ce code source.

Persistance dans le système

La persistance n'est pas un facteur aussi important pour les ransomwares que pour d'autres types de menaces, car une fois que les fichiers et les répertoires de la victime sont cryptés, une autre exécution dans le même système n'a guère de sens. Toutefois, la chaîne d'exécution de ce type de logiciel malveillant a considérablement évolué, en particulier dans les environnements Windows, car l'objectif n'est pas de chiffrer un seul ordinateur mais de se propager à d'autres. Dans la plupart des cas, l'objectif des attaquants est de compromettre l'ensemble de l'infrastructure petit à petit. Une fois qu'ils ont pris le contrôle, toute la forêt AD est chiffrée, par exemple au moyen d'un GPO, ou les ordinateurs les plus critiques sont chiffrés afin d'augmenter les chances des attaquants de recevoir le paiement de la rançon.

Avant l'exécution du ransomware, toute une série de menaces et d'outils permettant aux attaquants d'accéder aux systèmes est exécutée. Ceux-ci nécessitent une certaine persistance, car la compromission de l'ensemble de l'infrastructure peut prendre beaucoup de temps. Cependant, bien qu'il s'agisse du scénario le plus courant, il existe des cas où la menace elle-même a sa propre capacité à établir une persistance.

Dans les environnements Windows, les ransomwares parviennent à persister par différents moyens. Les exemples les plus notables sont la manipulation du registre, comme dans le cas de WannaCry et Ryuk, qui garantit l'exécution de leurs charges utiles au démarrage du système, ainsi que l'utilisation de tâches planifiées, comme dans le cas de nombreux acteurs de la menace derrière Sodinokibi (REvil), qui a tiré parti du planificateur de tâches de Windows pour créer des tâches malveillantes, garantissant l'exécution du ransomware à intervalles réguliers.

Un autre moyen courant d'obtenir une persistance sur les systèmes Windows est la création de services, qui est la plus restrictive car elle nécessite des autorisations d'administrateur sur l'ordinateur de la victime, mais qui est l'une des plus couramment utilisées à des stades plus avancés de l'infection, lorsque les attaquants ont déjà obtenu les informations d'identification nécessaires et qu'ils ont un certain contrôle sur l'infrastructure.

Dans les systèmes ESXi et Linux, il est beaucoup moins courant de voir des ransomwares employer bon nombre des méthodes connues de persistance habituellement exploitées par d'autres types de menaces. Après l'accès, le serveur vulnérable est directement chiffré et, dans de nombreux cas, comme Lockbit, ESXiArgs, BlackCat ou Gwisin, le logiciel malveillant a la capacité de s'autodétruire après l'exécution.

Le déploiement de Webshells dans le cadre du processus d'infection doit également être considéré comme un moyen de maintenir la persistance. Les Webshells agissent comme des portes dérobées et permettent aux acteurs de maintenir l'accès à ces serveurs après un redémarrage ou une modification quelconque. Dans les scénarios où les serveurs sont accessibles par déplacement latéral au cours d'une compromission plus complexe, la persistance dans ce cas se réduit principalement à la création de comptes d'utilisateurs ou à l'exfiltration des informations d'identification originales du serveur, ce qui permet aux attaquants de maintenir l'accès par le biais de services légitimes tels que SSH.

Enfin, compte tenu de la nette évolution des incidents liés aux systèmes Linux par rapport aux systèmes Windows, le déploiement de portes dérobées telles que Merlin ou Poséidon, à l'instar de ce qui se passe actuellement sous Windows avec Cobalt Strike, deviendra tôt ou tard plus courant. Par conséquent, les attaquants doivent tirer parti de techniques plus semblables à celles que nous voyons dans les systèmes Windows, telles que les tâches Cron (l'équivalent du planificateur de tâches de Windows) ou les exécutions telles que les Daemons (équivalents des services de Windows), pour gagner en persistance.

Objectifs principaux

En ce qui concerne la typologie des victimes et les cibles des ransomwares orientés vers Linux, on constate certaines des plus grandes différences par rapport à leurs homologues Windows. Tout d'abord, il faut tenir compte du contexte dans lequel se trouve chacun de ces systèmes. Windows est plus répandu dans les ordinateurs personnels des particuliers et dans les postes de travail des utilisateurs de la plupart des organisations. En revanche, dans le domaine des serveurs, la situation n'est pas aussi claire, notamment pour certains types de déploiements utilisant Linux, qui est souvent la seule option efficace.

En d'autres termes, s'il est facile de trouver plusieurs familles de ransomwares pour Windows ciblant les particuliers et les postes de travail, c'est beaucoup moins fréquent pour les systèmes Linux. Les ransomwares ciblant Linux sont beaucoup plus clairement orientés vers les serveurs exposés ou les serveurs du réseau interne auxquels on accède en pivotant à partir d'infections initiées sur des machines Windows.

Par conséquent, les ransomwares Linux sont clairement destinés aux moyennes et grandes organisations par rapport aux menaces Windows, qui sont de nature beaucoup plus générale.

De même, la structure interne des deux systèmes entraîne également des différences dans la manière dont les attaquants abordent la sélection des dossiers et des fichiers à chiffrer. De nombreux échantillons orientés vers Linux contiennent des listes visant à éviter les répertoires tels que /boot, /etc ou /sys qui pourraient entraîner la corruption du système, tout comme les logiciels malveillants Windows ont l'habitude d'éviter les répertoires ou.

En l'absence d'une configuration contenant des cibles dans les logiciels malveillants Windows, ceux-ci parcourent sans distinction tous les disques du système. Dans les logiciels malveillants Linux, il est beaucoup plus courant de trouver des menaces totalement dépendantes d'un paramètre ou d'une configuration qui fournit un ou plusieurs répertoires cibles, sans lesquels la menace ne s'exécute pas. Royal, Monti, Cylance ou Lockbit en sont des exemples.

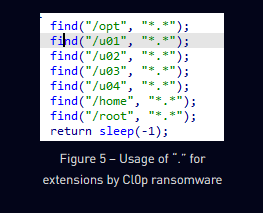

La différence de gestion des extensions entre Linux et Windows génère également des comportements curieux de la part des attaquants. C'est le cas de Cl0p qui utilise les caractères "." pour tenter de différencier les fichiers des dossiers. C'est très efficace sous Windows, mais cela ne fonctionne pas nécessairement bien sous Linux, étant donné le peu d'importance que les extensions ont dans ce système.

En tout état de cause, si beaucoup d'entre elles sont totalement dépendantes d'un paramètre indiquant au moins un chemin à chiffrer, celui-ci n'est pas présent dans toutes les familles, et pour d'autres échantillons, il est un fait remarquable qu'en dehors de cas très spécifiques pour des chemins liés à ESXi ou CL0p avec les chemins Oracle "/u01 /u02 /u03 /u04", les dossiers /home et /root sont les plus récurrents dans les configurations, suivis de /opt qui apparaît dans certains cas.

Exfiltration

Exfiltration

Sous Linux, l'exfiltration est généralement liée au vecteur d'infection. Dans les cas où l'infection s'est produite à l'aide d'informations d'identification volées, l'accès est généralement obtenu à l'aide d'outils légitimes tels que le service SSH, qui permet en même temps d'extraire tous les types d'informations des serveurs sans qu'il soit nécessaire de déployer d'autres outils.

De même, dans de nombreux scénarios où l'exploitation d'une vulnérabilité pour accéder à des serveurs est liée au déploiement d'un Webshell, une situation similaire se produit car la majorité des Webshells, en plus de leur capacité à exécuter des commandes Linux, ont leurs propres capacités à charger et à télécharger des fichiers à partir du serveur de la victime. Ils sont donc souvent utilisés comme outil d'exfiltration.

Dans les systèmes Windows, l'utilisation de RDP, WinSCP ou RClone peut être similaire à l'utilisation de SSH ou d'autres outils légitimes tels que Curl ou Wget sous Linux. L'utilisation de menaces plus complexes, telles que les anciennes menaces Trickbot ou Emotet, ou l'utilisation de CobaltStrike ou d'autres cadres de post-exploitation à cette fin, est très courante sous Windows, mais moins sous Linux. Comme indiqué dans l'analyse de la persistance, il est très probable qu'au fur et à mesure que les échantillons de ransomware évoluent, les TTP des acteurs évoluent également, et nous finirons par assister à ce scénario sous Linux avec l'utilisation de portes dérobées telles que Merlin ou Poséidon.

Les groupes de ransomware exploitent depuis un certain temps déjà la double extorsion, puisqu'ils ne se contentent pas de détourner des fichiers, mais menacent également d'exposer les informations sensibles de leurs victimes sur leurs sites de fuite. En fait, plusieurs groupes importants, comme Cl0p, ont déjà mené des campagnes dans lesquelles ils ont directement ignoré l'outil de chiffrement pour se concentrer uniquement sur le vol d'informations en vue d'une extorsion ultérieure.

Impact sur le système

Lors d'un incident de ransomware, l'un des points critiques, tant au niveau de la détection que de la criminalistique, est l'impact des attaquants sur le système au-delà du chiffrement lui-même. Dans les environnements Windows, on est très habitué à une surveillance étroite des commandes visant à supprimer les ShadowCopies, à désactiver les sauvegardes en général et à tenter de désactiver ou de contourner les outils de sécurité. L'exécution de commandes visant à arrêter les services cibles, tels que les bases de données, est également relativement courante, car cela permet à la menace de chiffrer la plupart des fichiers critiques, augmentant ainsi la pression exercée sur la victime pour qu'elle paie la rançon.

Dans les systèmes Linux, la préoccupation pour les sauvegardes ainsi que l'arrêt des outils de sécurité n'est pas encore aussi courante que dans Windows. Cependant, certains éléments ayant un impact sur le système peuvent contribuer à une détection précoce si une surveillance adéquate est maintenue. Le premier exemple, qui est également courant dans les environnements Windows, est un Mutex, créé par de nombreuses menaces avant de commencer le cryptage pour éviter les exécutions simultanées qui peuvent corrompre les fichiers sans possibilité de retour. De la même manière que la génération d'un certain mutex spécifique dans Windows agit comme un "vaccin" pour certaines familles, sous Linux, il existe des exemples tels que Lockbit, qui génère par défaut un fichier appelé /tmp/locker.pid qui, s'il se trouve déjà dans le système au moment de l'exécution, entraîne l'arrêt immédiat du processus (indépendamment du fait que le processus qui l'a généré précédemment était le ransomware lui-même).

Comme dans Windows, certaines familles génèrent des fichiers moins répétitifs, comme dans le cas de Gwisin, dont le fichier Mutex généré est beaucoup plus aléatoire : /tmp/.66486f04-bf24-4f5e-ae16-0af0fdb3d8fe.

Les fichiers journaux constituent une version beaucoup plus simple et moins efficace en matière de détection. Il n'est pas rare de trouver des échantillons de campagnes réelles qui, pendant le chiffrement, génèrent des fichiers contenant des informations de débogage, comme HelloKitty ransomware ou Monti, qui génèrent respectivement des fichiers work.log et result.txt, avec des informations sur leur exécution et leur chiffrement, et dont les chaînes internes sont très caractéristiques de ces deux familles. Il convient toutefois de noter que l'existence de ces fichiers n'empêche en aucun cas leur exécution, comme c'est le cas avec Mutex.

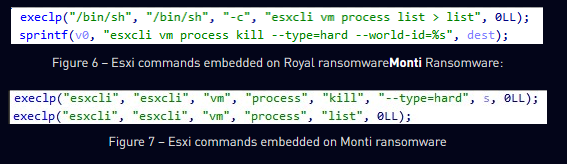

En ce qui concerne l'exécution de commandes pouvant être surveillées, le seul cas vraiment notable est celui de la virtualisation sur les systèmes ESXi. Comme nous l'avons vu précédemment, la plupart des échantillons de ransomware orientés vers Linux possèdent une version ESXi ou sont compilés de manière à être directement compatibles. C'est pourquoi l'obtention de la liste des machines en cours d'exécution ainsi que la possibilité de les arrêter pour permettre le chiffrement sont très courantes dans ces échantillons. Le Royal Ransomware en est un exemple :

ou les ransomwares Gwisin et BlackCat :

1

2

3

4

| 1.esxcli --formatter=csv --format-param=fields=="DisplayName,WorldID" vm process list

2.esxcli vm process kill --type=force --world-id=

3.esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list

4.esxcli vm process kill --type=force --world-id= |

La surveillance de ce type d'exécution peut présenter un réel intérêt, car si elle se produit, c'est quelques instants avant le chiffrement, ce qui nous permet d'anticiper le chiffrement, et éventuellement de le détecter et d'agir à temps.

Schéma cryptographique

Enfin, il y a la partie centrale de ce type de menace, c'est-à-dire la cryptographie qui entre en jeu pour chaque menace de ransomware. Sous Windows, nous avons l'habitude de voir que dans certains cas, comme celui de Conti, cette partie est déléguée aux API Windows elles-mêmes. Dans de nombreux autres cas, le logiciel malveillant utilise de nombreuses bibliothèques cryptographiques différentes comme CryptoPP (par exemple, PYSA Ransomware), mbedtls (par exemple, Petya) et libgcrypt (par exemple, Moneybird).

Parmi les échantillons destinés aux systèmes Linux, la situation est beaucoup plus simple, car l'utilisation de la bibliothèque OpenSSL pour effectuer toutes les tâches cryptographiques prédomine dans près de la moitié des échantillons. En fait, plusieurs des familles les plus connues ont cette bibliothèque liée statiquement dans le binaire lui-même, ce qui représente plus de 50 % du code de la menace. Il existe encore quelques cas marginaux où les logiciels malveillants sont développés en Golang ou en Rust, où les bibliothèques/modules natifs de chaque langage prédominent.

En ce qui concerne les algorithmes, sous Windows, il est un peu plus difficile d'observer des schémas car de nombreux algorithmes différents sont utilisés parmi la grande variété de familles connues, tandis que ChaCha20 et RSA prédominent légèrement sur le reste. Lorsque des bibliothèques ou des algorithmes peu courants sont utilisés, cela se traduit par des défauts de conception de la menace, avec le décrypteur public qui en découle.

Sans surprise, on trouve un plus petit nombre de variantes dans le monde Linux. La majorité de ces échantillons s'appuient principalement sur AES pour le chiffrement, ChaCha20 étant l'alternative la plus courante dans plusieurs familles. En ce qui concerne les algorithmes de chiffrement asymétrique, RSA prime dans la grande majorité des cas, occupant un rôle secondaire.

Comme pour tous les points ci-dessus, il y a des exceptions. ESXiArgs utilise Sosemanuk pour le chiffrement symétrique, tandis que le plus "intelligent" d'entre eux, Cl0p, utilise RC4 avec une clé intégrée à l'endroit où le chiffrement asymétrique est généralement utilisé. Cette approche rend le décryptage des fichiers trivial, sans qu'il soit nécessaire de payer.

En fin de compte, les acteurs de la menace, en particulier dans ce domaine, donnent la priorité à l'efficacité, car plus la menace est capable de couvrir rapidement tous les fichiers cibles, moins il y a d'options disponibles pour la défense. La fiabilité est la deuxième considération, et c'est pourquoi ils utilisent des bibliothèques et des algorithmes robustes pour réduire le nombre de défauts de conception qui pourraient permettre aux chercheurs en sécurité de casser leur chiffrement. Ces deux facteurs amènent les différents acteurs à créer des outils relativement uniformes, ce qui nous permet de mieux comprendre les outils et les priorités utilisés, et donc de détecter plus facilement ce type de menace.

Conclusions

Cette analyse des différentes familles de ransomwares ciblant Linux révèle une tendance intéressante à la simplification : leurs fonctionnalités principales sont souvent réduites à des processus de chiffrement de base, laissant ainsi le reste du travail aux scripts et aux outils système légitimes. Cette approche minimaliste les rend non seulement très dépendants de configurations et de scripts externes, mais les rend également plus difficiles à détecter.

L'étude a également mis en évidence certaines stratégies propres aux familles de ransomwares, avec un accent particulier sur les systèmes ESXi, mais aussi sur d'autres technologies. Les principaux vecteurs d'entrée des ransomwares sont les vulnérabilités des services exposés qui, dans certains cas, sont précisément les services les plus pertinents et, par conséquent, les principales cibles de ce type de menace.

Si l'on compare les techniques de chiffrement des ransomwares entre les systèmes Windows et Linux, les familles de logiciels malveillants qui ciblent Linux privilégient OpenSSL comme principale bibliothèque utilisée et AES comme pierre angulaire du chiffrement, RSA étant le principal choix asymétrique. Tout cela assure une relative uniformité des outils entre les différents acteurs de la menace.

Source : Check Point Research

Et vous ?

Trouvez-vous cette étude crédible ou pertinente ?

Trouvez-vous cette étude crédible ou pertinente ?

Que pensez-vous de la situation ?

Que pensez-vous de la situation ?

Voir aussi :

Les cyberattaques mondiales ont augmenté de 38 % en 2022, celles en Europe ont augmenté de 26 %, la France a connu une augmentation de 19 % des cyberattaques, selon Checkpoint

Les cyberattaques mondiales ont augmenté de 38 % en 2022, celles en Europe ont augmenté de 26 %, la France a connu une augmentation de 19 % des cyberattaques, selon Checkpoint

Phishing : voici les marques les plus usurpées par les pirates au premier trimestre 2023, Walmart arrive en première position, suivi de DHL et de Microsoft, selon un rapport de Check Point

Phishing : voici les marques les plus usurpées par les pirates au premier trimestre 2023, Walmart arrive en première position, suivi de DHL et de Microsoft, selon un rapport de Check Point

Les cybercriminels se tournent vers les bots Telegram pour déjouer les restrictions de ChatGPT, les éditeurs de bots autorisent actuellement jusqu'à 20 demandes gratuites, selon Check Point

Les cybercriminels se tournent vers les bots Telegram pour déjouer les restrictions de ChatGPT, les éditeurs de bots autorisent actuellement jusqu'à 20 demandes gratuites, selon Check Point

Trouvez-vous cette étude crédible ou pertinente ?

Que pensez-vous de la situation ?

Les cyberattaques mondiales ont augmenté de 38 % en 2022, celles en Europe ont augmenté de 26 %, la France a connu une augmentation de 19 % des cyberattaques, selon Checkpoint

Phishing : voici les marques les plus usurpées par les pirates au premier trimestre 2023, Walmart arrive en première position, suivi de DHL et de Microsoft, selon un rapport de Check Point

Les cybercriminels se tournent vers les bots Telegram pour déjouer les restrictions de ChatGPT, les éditeurs de bots autorisent actuellement jusqu'à 20 demandes gratuites, selon Check Point

Répondre avec citation

Répondre avec citation

Partager