L'Apache Software Foundation a publié des correctifs pour contenir une vulnérabilité zero-day activement exploitée affectant la bibliothèque de journalisation Apache Log4j Java largement utilisée qui pourrait être militarisée pour exécuter du code malveillant et permettre une prise de contrôle complète des systèmes vulnérables.

Suivi comme CVE-2021-44228 et par les surnoms Log4Shell ou LogJam, le problème concerne un cas d'exécution de code à distance (RCE) non authentifié sur toute application qui utilise l'utilitaire open-source et affecte les versions Log4j 2.0-beta9 jusqu'à 2.14. 1. Le bogue a obtenu un score parfait de 10 sur 10 dans le système d'évaluation CVSS, ce qui indique la gravité du problème.

"Un attaquant qui peut contrôler les messages de journal ou les paramètres de message de journal peut exécuter du code arbitraire chargé à partir de serveurs LDAP lorsque la substitution de recherche de message est activée", a déclaré la Fondation Apache dans un avis. "À partir de Log4j 2.15.0, ce comportement a été désactivé par défaut."

Sauvegardes automatiques GitHub

L'exploitation peut être réalisée par une seule chaîne de texte, ce qui peut déclencher une application pour atteindre un hôte externe malveillant s'il est connecté via l'instance vulnérable de Log4j, donnant effectivement à l'adversaire la possibilité de récupérer une charge utile à partir d'un serveur distant et l'exécuter localement. Les responsables du projet ont crédité Chen Zhaojun de l'équipe de sécurité du cloud d'Alibaba d'avoir découvert le problème.

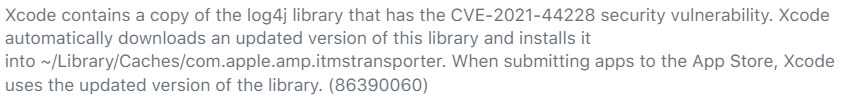

Log4j est utilisé comme package de journalisation dans une variété de logiciels populaires différents par un certain nombre de fabricants , notamment Amazon, Apple iCloud, Cisco , Cloudflare , ElasticSearch, Red Hat , Steam, Tesla, Twitter et des jeux vidéo tels que Minecraft . Dans le cas de ce dernier, les attaquants ont pu obtenir un RCE sur les serveurs Minecraft en collant simplement un message spécialement conçu dans la boîte de discussion.

Une immense surface d'attaque

« La vulnérabilité zero-day d'Apache Log4j est probablement la vulnérabilité la plus critique que nous ayons vue cette année », a déclaré Bharat Jogi, responsable principal des vulnérabilités et des signatures chez Qualys. "Log4j est une bibliothèque omniprésente utilisée par des millions d'applications Java pour la journalisation des messages d'erreur. Cette vulnérabilité est insignifiante à exploiter."

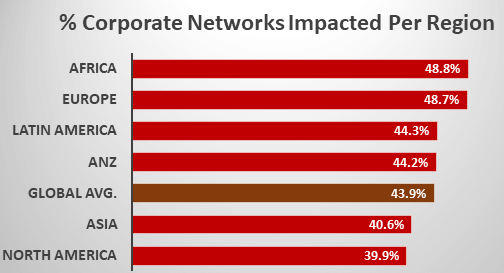

Les entreprises de cybersécurité BitDefender , Cisco Talos , Huntress Labs et Sonatype ont toutes confirmé des preuves d' une analyse massive des applications affectées à l'état sauvage pour les serveurs vulnérables et les attaques enregistrées contre leurs réseaux de pots de miel suite à la disponibilité d'un exploit de preuve de concept ( PoC ). "Il s'agit d'une attaque peu qualifiée qui est extrêmement simple à exécuter", a déclaré Ilkka Turunen de Sonatype.

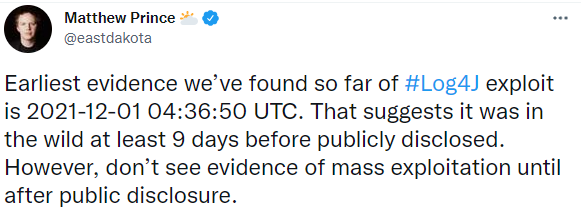

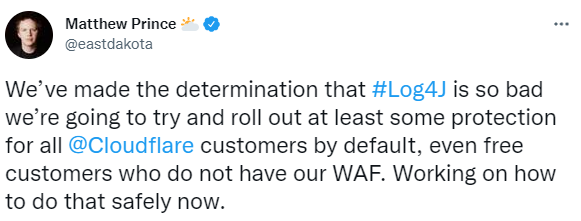

GreyNoise, comparant la faille à Shellshock , a déclaré avoir observé une activité malveillante ciblant la vulnérabilité à partir du 9 décembre 2021. La société d'infrastructure Web Cloudflare a noté qu'elle bloquait environ 20 000 demandes d'exploitation par minute vers 18h00 UTC vendredi, avec la plupart des tentatives d'exploitation en provenance du Canada, des États-Unis, des Pays-Bas, de la France et du Royaume-Uni

Compte tenu de la facilité d'exploitation et de la prévalence de Log4j dans l'informatique d'entreprise et DevOps, les attaques dans la nature visant les serveurs sensibles devraient s'intensifier dans les prochains jours, ce qui rend impératif de corriger la faille immédiatement. La société de cybersécurité israélienne Cybereason a également publié un correctif appelé « Logout4Shell » qui comble la lacune en utilisant la vulnérabilité elle-même pour reconfigurer l'enregistreur et empêcher une nouvelle exploitation de l'attaque.

"Cette vulnérabilité Log4j (CVE-2021-44228) est extrêmement grave. Des millions d'applications utilisent Log4j pour la journalisation, et tout ce que l'attaquant a à faire est de faire en sorte que l'application enregistre une chaîne spéciale", a déclaré l' expert en sécurité Marcus Hutchins dans un tweet.

source : thehackernews

Répondre avec citation

Répondre avec citation

Partager