Les appareils basés sur Linux sont attaqués par un ver jusqu'ici inconnu qui installe un logiciel de minage de cryptomonnaies

et prend des mesures inhabituelles pour dissimuler son fonctionnement

Un ver informatique ciblerait les appareils basés sur les systèmes d'exploitation Linux depuis au moins l'année dernière. Il serait une version personnalisée de Mirai, un botnet qui infecte les serveurs, les routeurs, les caméras Web et d'autres dispositifs de l'Internet des objets basés sur Linux. Cette nouvelle variante de Mirai a été baptisée "Noabot" par les chercheurs en cybersécurité qui l'ont découvert. Une fois que les dispositifs sont compromis, le nouveau ver installe un logiciel de minage de cryptomonnaies qui prend des mesures inhabituelles pour dissimuler son fonctionnement interne. Le ver serait jusqu'ici inconnu et les appareils infectés s'étendraient au monde entier.

Au fur et à mesure que les entreprises augmentent leurs dépenses en sécurité pour protéger leurs infrastructures et pour les rendre plus résilientes aux cyberattaques, les acteurs de la menace innovent et déploient de nouvelles techniques d'attaques. Les dispositifs Linux sont confrontés à la menace d'un logiciel malveillant jusque-là inconnu qui pourrait avoir infecté des milliers d'équipements dans le monde. Des chercheurs de la société Akamai, spécialisée dans la sécurité et la fiabilité des réseaux, ont révélé l'existence de Noabot, un logiciel malveillant basé sur le ver Mirai, qui cible les appareils Linux depuis au moins le mois de janvier 2023.

Mirai est un logiciel malveillant qui transforme des ordinateurs utilisant un système d'exploitation Linux en bots contrôlés à distance. Il forme ainsi un botnet qui est utilisé pour réaliser des cyberattaques à grande échelle sur les réseaux informatiques. Mirai s'est fait connaître en 2016 lorsqu'il a été utilisé pour mener des cyberattaques par déni de service distribué (DDoS) d'une ampleur record et qui ont paralysé des pans importants d'Internet cette année-là. Les créateurs ont rapidement publié le code source sous-jacent, ce qui a permis à un large éventail de groupes criminels du monde entier d'intégrer Mirai dans leurs propres campagnes d'attaque.

Une fois qu'il s'est emparé d'un appareil Linux, Mirai l'utilise comme plateforme pour infecter d'autres appareils vulnérables, une conception qui en fait un ver, c'est-à-dire qu'il se réplique. Traditionnellement, Mirai et ses nombreuses variantes se propagent lorsqu'un appareil infecté scrute Internet à la recherche d'autres appareils acceptant les connexions Telnet. Les appareils infectés tentent ensuite de déchiffrer le mot de passe Telnet en devinant les paires d'identifiants par défaut et les paires d'identifiants couramment utilisées. S'ils y parviennent, les appareils nouvellement infectés ciblent à leur tour d'autres appareils en utilisant la même technique.

Mirai a été principalement utilisé pour mener des attaques DDoS. Étant donné l'importance de la bande passante dont disposent de nombreux appareils de ce type, les flux de trafic indésirable sont souvent énormes, ce qui confère au botnet une puissance considérable. Cependant, NoaBot ne cible pas les mots de passe Telnet faibles, mais les mots de passe faibles reliant les connexions SSH. Autre nouveauté : au lieu d'effectuer des attaques DDoS, il installe un logiciel de minage de cryptomonnaies, qui permet aux acteurs de la menace de générer des pièces numériques en utilisant les ressources informatiques, l'électricité et la bande passante des victimes.

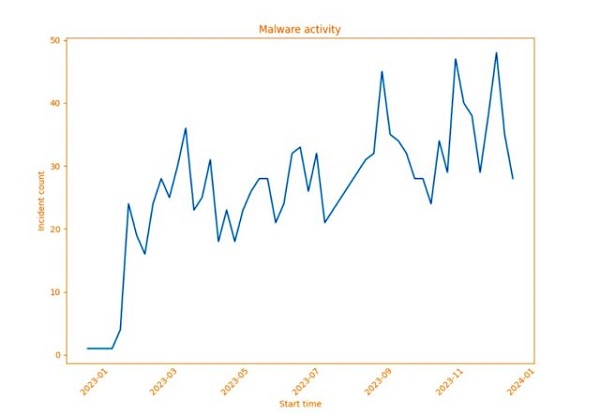

Le mineur de cryptomonnaies installé est une version modifiée de XMRig, un autre logiciel malveillant open source. Plus récemment, NoaBot a été utilisé pour diffuser P2PInfect, un ver distinct que des chercheurs de Palo Alto Networks ont révélé en juillet dernier. Akamai surveille NoaBot depuis 12 mois dans un pot de miel qui imite de vrais dispositifs Linux afin de suivre les diverses attaques qui circulent dans la nature. À ce jour, les attaques proviennent de 849 adresses IP distinctes, dont la quasi-totalité héberge probablement un appareil déjà infecté. L'image ci-dessus montre le nombre d'attaques transmises au pot de miel au cours de l'année écoulée.

« À première vue, NoaBot n'est pas une campagne très sophistiquée. Il s'agit "simplement" d'une variante de Mirai et d'un mineur de cryptomonnaie XMRig, qui sont monnaie courante de nos jours. Toutefois, les obscurcissements ajoutés au logiciel malveillant et les ajouts au code source original donnent une image très différente des capacités des acteurs de la menace » a écrit Stiv Kupchik, chercheur principal en sécurité chez Akamai, dans un rapport publié mercredi. Selon les chercheurs en cybersécurité d'Akamai, la capacité la plus avancée de NoaBot est la façon dont le botnet installe sa variante du logiciel de minage de cryptomonnaies XMRig.

Généralement, lorsque des mineurs de cryptomonnaie sont installés, les fonds des portefeuilles sont distribués à des personnes spécifiées dans les paramètres de configuration fournis dans une ligne de commande émise sur l'appareil infecté. Cette approche présente depuis longtemps un risque pour les acteurs de la menace, car elle permet aux chercheurs de savoir où les portefeuilles sont hébergés et combien d'argent y a été versé. Mais au lieu de fournir les paramètres de configuration par l'intermédiaire d'une ligne de commande, le botnet les stocke sous forme chiffrée ou obscurcie et ne les déchiffre qu'une fois que XMRig est chargé en mémoire.

Noabot remplace la variable interne qui devrait normalement contenir les paramètres de configuration de la ligne de commande et passe le contrôle au code source de XMRig. Cela permet aux acteurs de la menace d'assurer leur confidentialité. D'autres différences inhabituelles existent :

- NoaBot est compilé à l'aide de la bibliothèque de code connue sous le nom de UClibc, alors que le Mirai standard utilise la bibliothèque GCC. La bibliothèque alternative semble modifier la façon dont les protections antivirus détectent NoaBot. Les logiciels antivirus ne classent pas Noabot comme un membre de la famille Mirai, mais dans la catégorie des scanners SSH ou des chevaux de Troie génériques ;

- NoaBot est compilé de manière statique et dépourvu de tout symbole. Il est donc beaucoup plus difficile de procéder à une rétro-ingénierie du logiciel malveillant ;

- les chaînes de caractères, c'est-à-dire les mots lisibles par l'homme inclus dans le code, sont obscurcies au lieu d'être sauvegardées en clair. Cette modification complique encore la tâche des ingénieurs spécialisés en rétro-ingénierie qui doivent, par exemple, extraire des détails du binaire ou utiliser IDA et d'autres outils de désassemblage ;

- le binaire de NoaBot s'exécute à partir d'un dossier généré de manière aléatoire dans le répertoire /lib, une conception qui rend encore plus difficile la recherche d'infections par NoaBot sur les appareils ;

- le dictionnaire standard de Mirai, qui stocke la liste des mots de passe couramment utilisés, a été remplacé par un nouveau dictionnaire si volumineux qu'il n'est pas pratique pour Akamai de tous les tester. La variante remplace également le scanner Telnet par un scanner SSH personnalisé ;

- l'ajout d'une série de capacités post-effraction, notamment l'installation d'une nouvelle clé SSH autorisée que l'attaquant utilisera comme porte dérobée pour télécharger et exécuter des binaires supplémentaires ou se propager à de nouveaux dispositifs.

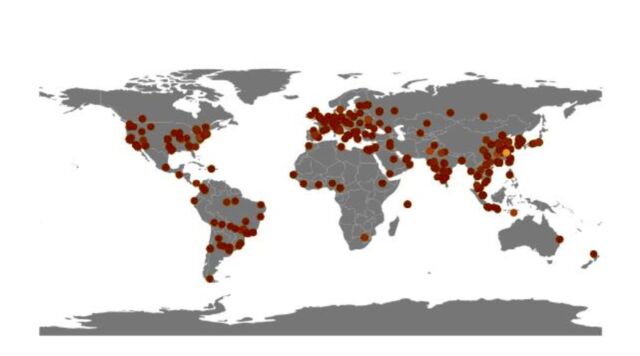

Selon le rapport, les 849 adresses IP sources distinctes sont réparties de manière relativement uniforme à travers le monde. Cette uniformité serait courante pour les vers, qui permettent à chaque nouvelle victime d'être également un nouvel attaquant. Il y a un autre point qui reste toutefois incompris : l'existence d'un point chaud d'adresses IP source situées en Chine, qui génère environ 10 % des attaques. Akamai ne sait pas non plus combien d'autres IP hébergeant ses dispositifs ciblant le pot de miel peuvent exister. L'entreprise ignore également si certains de ces dispositifs sont en fait gérés par les attaquants pour tenter d'ensemencer leur botnet.

Akamai a publié une vaste bibliothèque d'indicateurs que les utilisateurs peuvent utiliser pour vérifier les signes de NoaBot sur leurs dispositifs. Elle comprend une instance préconfigurée de l'application Infection Monkey d'Akamai pour tester les réseaux à la recherche de signes de compromission. Il y a également un fichier CSV qui stocke tous les indicateurs de compromission et les règles YARA pour détecter les infections par XMRig. Il est difficile de savoir pour l'instant si NoaBot reste un botnet de moins de 1 000 hôtes infectés ou si le pot de miel d'Akamai n'a vu qu'une petite partie des dispositifs affectés.

Source : Akamai

Et vous ?

Quel est votre avis sur le sujet ?

Que pensez-vous du botnet NoaBot et de ses caractéristiques ?

Voir aussi

Malgré une série de désastres rocambolesques en 2023, l'utilisation de Linux est en hausse sur desktop. Retour sur une année pleine de rebondissements pour Linux

« Rust est une solution pour éviter au noyau Linux et aux mainteneurs de plonger dans la stagnation », d'après Linus Torvalds à propos de l'impact de ce langage dans le développement du kernel

Une analyse suggère que les bots malveillants représentent 73 % de l'ensemble du trafic Internet actuel et les cybercriminels utilisent l'IA générative pour rendre les bots plus sophistiqués

Répondre avec citation

Répondre avec citation

Partager