Des pirates informatiques ont saboté une installation de traitement d’eau en Floride en modifiant les niveaux de produits chimiques,

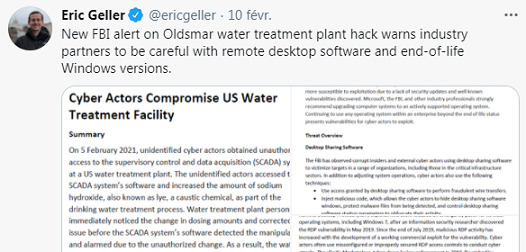

Après avoir accédé à l'installation via TeamViewer

Des pirates informatiques ont pénétré dans le système informatique d'une installation qui traite l'eau dans la ville d'Oldsmar d'environ 15 000 personnes, en Floride, et ont cherché à ajouter un dangereux niveau d’un additif, l’hydroxyde de sodium, à l'approvisionnement en eau, a déclaré lundi le shérif du comté de Pinellas dans une interview. Les pirates ont accédé à distance grâce au logiciel TeamViewer sur l'ordinateur d'un employé de l’usine de traitement d’eau de la ville avant de prendre le contrôle d'autres systèmes. La tentative a été déjouée et personne n’a été touché.

L'hydroxyde de sodium (NaOH) est couramment présent dans les produits d'entretien ménager, mais il peut être très dangereux pour les humains s'il est ingéré en forte concentration. Toutefois, à des niveaux plus faibles, il est utilisé par les installations de traitement de l'eau pour ajuster l'acidité (pH) et éliminer les métaux lourds. « À aucun moment, il n'y a eu d'effet négatif significatif sur l'eau traitée », a déclaré le shérif du comté de Pinellas, Bob Gualtieri, lors d'une conférence de presse lundi, qui a ensuite été publiée sur YouTube. « Il est important de noter que le public n'a jamais été en danger ».

Selon Gualtieri, un opérateur de l'usine surveillait le système vers 8 heures vendredi et a remarqué que quelqu'un y avait brièvement accédé. Il n'a pas trouvé cela inhabituel, car son superviseur accédait régulièrement au système à distance. Mais vers 13h30 le même jour, quelqu'un a de nouveau accédé au système. Cette fois, a dit le shérif, l'opérateur a vu quelqu'un prendre le contrôle de la souris, la diriger vers le logiciel qui contrôle les fonctions de traitement de l'eau, travailler à l'intérieur pendant trois à cinq minutes et augmenter la quantité d'hydroxyde de sodium de 100 parties par million à 11 100 parties par million (1 ppm équivaut à 1 mg par litre).

Les agresseurs ont ensuite quitté le système, a déclaré Gualtieri lors de la conférence de presse, et l'opérateur a aussitôt modifié la concentration pour la ramener à 100 parties par million. Le changement a été immédiatement inversé par ce dernier et la population d'Oldsmar n'a été à aucun moment en danger, car l'opérateur est intervenu immédiatement. L'employé de la centrale a alors coupé l'accès à distance au système.

Les pirates informatiques ont accédé à distance via un logiciel de bureau, appelé TeamViewer, installé sur l'ordinateur de l’opérateur de l’usine de traitement d’eau pour ensuite prendre le contrôle d'autres systèmes, a déclaré Gualtieri. TeamViewer, qui indique sur son site Web que son logiciel a été installé sur 2,5 milliards d'appareils dans le monde, permet entre autres une assistance technique à distance par des personnes autorisées.

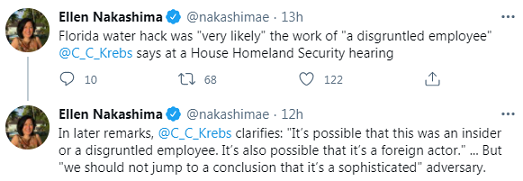

Bien que personne n'ait été touché, l'incident est un exemple inquiétant de piratages informatiques visant les infrastructures publiques avec des intentions non élucidées pour l’instant. Le comté de Pinellas enquête actuellement sur ce piratage, aux côtés du FBI et des services secrets. D'autres villes et localités voisines ont également été alertées de la menace potentielle.

Personne n'a été arrêté, a déclaré Gualtieri, bien que les enquêteurs aient quelques pistes. Ils ne savent pas pourquoi Oldsmar a été pris pour cible, a-t-il dit. Il a ajouté que d'autres municipalités de la région ont été alertées de l'attaque et encouragées à inspecter les garanties de leurs systèmes de traitement des eaux et autres infrastructures. « L'important est de mettre tout le monde au courant », a dit le shérif. « Cela devrait être un signal d'alarme ».

Le sénateur Marco Rubio a également abordé l'attaque dans un tweet lundi, disant qu'elle « devrait être traitée comme une question de sécurité nationale ».

Le nombre de cyberattaques contre les infrastructures critiques a augmenté

Le maire d'Oldsmar, Eric Seidel, a déclaré lors de la conférence de presse que l'installation de traitement de l'eau touchée avait également mis en place d'autres contrôles qui auraient empêché une quantité dangereuse de soude de pénétrer dans l'approvisionnement en eau sans être remarquée.

« Même si l'opérateur de la station n'avait pas rapidement inversé l'augmentation de la quantité d'hydroxyde de sodium, il aurait fallu entre 24 et 36 heures pour que cette eau atteigne le système d'approvisionnement en eau et il existe des redondances là où l'eau avait été contrôlée avant d'être déversée », a déclaré le shérif.

Selon l'équipe de Mandiant Threat Intelligence Transformation, le nombre d'incidents impliquant des acteurs moins qualifiés essayant d'accéder à distance à des systèmes de contrôle industriels a augmenté depuis l'année dernière.

« Beaucoup de victimes semblent avoir été choisies arbitrairement, comme les propriétaires et les exploitants de petites infrastructures critiques qui desservent un ensemble limité de population. Grâce à l'interaction à distance avec ces systèmes, les acteurs se sont engagés dans des opérations à impact limité qui comprenaient souvent la manipulation de variables provenant de processus physiques. Aucun de ces cas n'a entraîné de dommages aux personnes ou aux infrastructures étant donné que les processus industriels sont souvent conçus et surveillés par des ingénieurs professionnels qui intègrent des mécanismes de sécurité pour prévenir des modifications inattendues », a dit un porte-parole du service de renseignement sur les menaces.

Des attaques contre des installations de traitement de l'eau ont eu lieu à plusieurs reprises au cours des deux dernières décennies. L'une des plus anciennes qui a retenu l'attention du public s'est produite en 2000 dans une installation de traitement des eaux usées en Australie et était le fait d'une personne interne à l’installation. Un employé mécontent, Vitek Boden, a utilisé du matériel volé pour accéder au contrôleur SCADA et déverser 800 000 litres d'eau d'égout non traitée dans les voies navigables de Maroochy Shire, ont rapporté des médias à l’époque.

En 2011, un pirate informatique se faisant appeler "pr0f" a réagi à un rapport du DHS concernant une panne de pompe à eau à Springfield, dans l'Illinois. Le pirate a publié un lien avec des captures d'écran montrant qu'ils avaient accès à une usine de traitement des eaux usées dans le sud de Houston. En 2016, Verizon a rapporté dans son Data Breach Digest que des hacktivistes avaient réussi à pénétrer dans une compagnie d’eau dont le réseau informatique fonctionnait avec des logiciels et du matériel obsolètes.

Selon un article publié le 27 décembre dernier par l’organisation The Water Supply Association of BC, une compagnie d’eau de l'Illinois a été prise pour cible par des pirates informatiques russes présumés en novembre de l'année dernière. En mai 2020, le Washington Post a rapporté qu'une tentative de cyberattaque sur Israël l'année dernière, que des responsables des services de renseignement ont liée à l'Iran, impliquait des tentatives de manipulation de l'approvisionnement en eau.

Le contact avec l'hydroxyde de sodium peut détruire la peau et provoquer la chute des cheveux, selon le Centre national américain d'information sur les biotechnologies. L'ingestion peut être fatale. Gualtieri a déclaré qu'il ne savait pas quels effets physiologiques résulteraient de la concentration composée lors de l'attaque. En 2007, l'eau d'une ville du Massachusetts a été accidentellement traitée avec trop de lessive, causant des brûlures et une irritation de la peau chez les personnes qui se douchaient avec, selon Tampabay Times.

« Je ne suis pas chimiste », a déclaré le shérif. « Mais je peux vous dire que ce que je sais, c'est que si vous mettez une telle quantité de cette substance dans l'eau potable, ce n'est pas une bonne chose ».

Source : Vidéo

Et vous ?

Que pensez-vous de cette attaque ? Un choix arbitraire de cible ou une attaque préparée de longue date ?

Voir aussi :

Une ville de Floride accepte de payer 600 000 $ à des pirates informatiques, après qu'ils aient paralysé les systèmes informatiques de toute la ville

USA : le FBI et le DHS rapportent que des pirates auraient ciblé des entreprises de l'énergie, et de plusieurs autres secteurs critiques du pays

Piratage du réseau d'une centrale nucléaire indienne : quelles leçons pouvons nous en tirer ? Quelques pistes de réflexion

L'ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020, et estime que ces attaques ne peuvent plus être reléguées au rang de simples attaques à visée lucrative

Répondre avec citation

Répondre avec citation

Partager