Les processeurs Cascade Lake d'Intel touchés par une nouvelle attaque, Zombieload v2,

Intel dit avoir déployé une mise à jour pour répondre à cette nouvelle variante de la vulnérabilité Zombieload

Intel a indiqué ce mardi qu’une nouvelle variante de la vulnérabilité Zombieload a été découverte dans les processeurs Cascade Lake et qu’un correctif est en cours de déploiement. Cette nouvelle brèche permet à des pirates de s'emparer de données sensibles stockées dans les puces Intel, comme des mots de passe par exemple. Une fois de plus, Intel sera obligé d’appliquer un patch au microcode (microprogramme du processeur) de son CPU. Il a publié hier des mises à jour du microcode dans le cadre de son Patch Tuesday mensuel, Intel Platform Update (IPU).

En mai, un ensemble de failles de sécurité critiques étroitement liées affectant les processeurs Intel a été publié. Ces failles incluent RIDL (rogue in-flight data load), Fallout, ZombieLoad et Microarchitectural Data Sampling (MDS). Elles ont été découvertes de manière indépendante par Intel et diverses équipes de recherche, notamment le département d’informatique de l’université de Vrije aux Pays-Bas (VU d’Amsterdam), le Worcester Polytechnic Institute, l’université du Michigan, l’Université de technologie de Graz, la KU Leuven en Belgique, Cyberus, Oracle…

Intel utilise le terme « Microarchitect Data Sampling (MDS) » pour désigner ce nouvel ensemble de failles. L’entreprise a été pour la première fois informée de l’existence de cet ensemble de vulnérabilités en juin 2018. Selon la firme de Santa Clara, les nouvelles générations de processeurs sont mieux protégées contre les vulnérabilités de cet acabit. Seulement, il semble qu’Intel a parlé trop tôt. La vulnérabilité Zombieload divulguée en mai cette année a une deuxième variante qui fonctionne également contre les processeurs Intel plus récents.

En effet, ZombieLoad est une vulnérabilité matérielle qui permet à un programme non autorisé d’accéder à des données traitées par le processeur. Des pirates informatiques expérimentés peuvent ainsi en extraire des informations sensibles. Les chercheurs en sécurité sont notamment parvenus à récupérer les mots de passe et à espionner les sites Internet visités en temps réel par les utilisateurs. En revanche, ils ne savent pas si cette faille a été exploitée par des hackers. Elle n’affecte pas seulement les puces Intel plus anciennes, mais également les plus récentes.

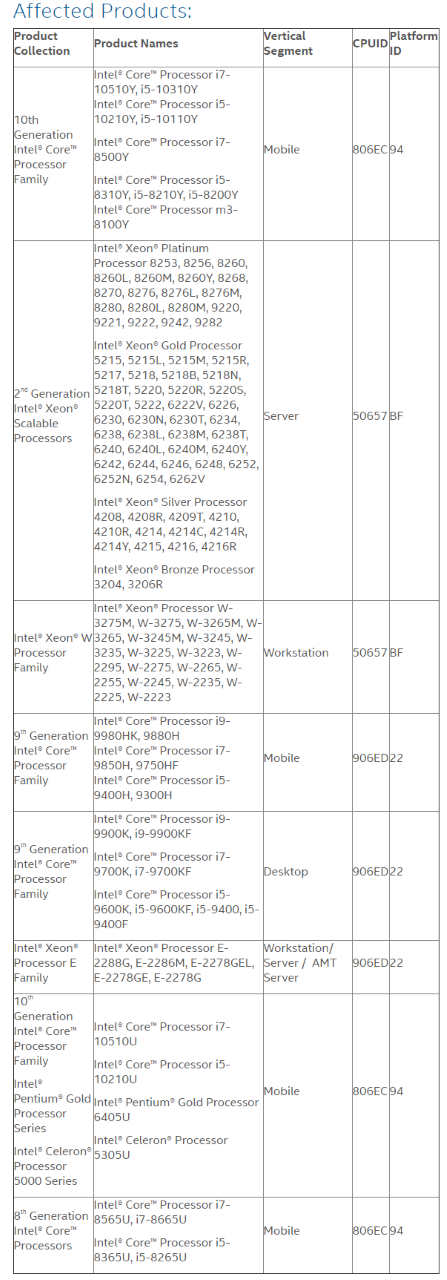

Ces processeurs comprennent également les puces Cascade Lake, la dernière gamme de processeurs haut de gamme d'Intel, initialement pensé pour avoir été non affecté. Ainsi, hier, à l’occasion du Patch Tuesday, Intel a publié des correctifs du microcode pour répondre à cette nouvelle variante d'attaque Zombieload qu’ils appellent Zombieload v2 et classé comme une vulnérabilité CVE (CVE-2019-11135). Elle permet aux pirates avec un accès physique de siphonner les données sensibles d’un terminal grâce au système de prédiction des commandes d’un processeur.

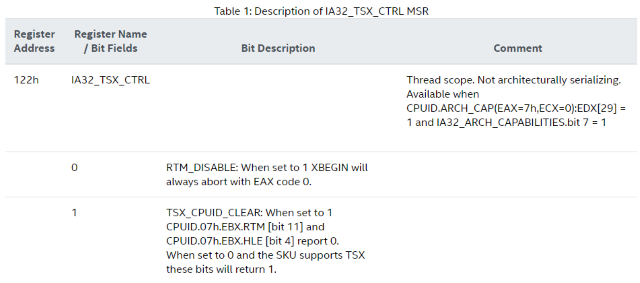

« CVE-2019-11135 est étroitement lié à l'échantillonnage de données microarchitecturales que nous avons abordé en mai dernier. L'abandon asynchrone, ou TAA, de Transactional Synchronization Extensions (TSX), ou TAA, a un score CVSS moyen de 6,5. Cette situation a été signalée à l'externe et n'affecte que les processeurs qui prennent en charge la TSX », a déclaré Intel hier dans un article publié sur son blogue. L’entreprise a assuré que la faille se situe dans le TAA (Transactional Synchronization Extensions Asynchronous Abort).

En réaction, il a déployé un correctif qui désactive tout simplement le TSX lorsqu’il n’est pas utilisé. « L'atténuation de l'AVA permet d'éliminer les données obsolètes des structures microarchitecturales à l’aide d'une instruction VERW sur les CPU qui ont déjà des mesures d'atténuation matérielles pour les SDM. Il fournit aussi au logiciel système les moyens de désactiver la TSX pour les clients qui n'utilisent pas cette fonctionnalité », a-t-il déclaré. Toutefois, la firme admet que ce correctif pourrait ne pas suffire pour protéger les terminaux équipés d’un SoC Cascade Lake.

« Nous croyons que les mesures d'atténuation du TAA et du MDS réduisent considérablement la surface d'attaque potentielle. Peu de temps avant cette divulgation, cependant, nous avons confirmé la possibilité qu'une certaine quantité de données puisse encore être déduite par un canal latéral à l'aide de ces techniques (pour le TAA, seulement si la TSX est activée) et nous en traiterons dans les futures mises à jour des microcodes », a expliqué Intel dans son billet du mardi. Ce correctif marche également pour d’autres vulnérabilités.

« Le principal avantage de cette approche est qu'elle fonctionne également sur des machines avec des corrections matérielles pour Meltdown, que nous avons vérifiées sur un i9-9900K et Xeon Gold 5218 », a déclaré l’équipe de recherche dans la version révisée de son livre blanc. La seule condition pour une attaque Zombieload v2 est que le processeur ciblé supporte l'extension de jeu d'instructions Intel TSX, qui, selon l'équipe de recherche, est disponible par défaut dans tous les CPU Intel vendus depuis 2013.

La première série de processeurs Intel à avoir pris en charge la TSX a été la plateforme Haswell. Tout ce qui est arrivé après est affecté. Cascade Lake d'Intel, que la société a lancé en avril de cette année, était censé être le premier produit de la société qui comportait des protections contre les attaques par canal latéral et d'exécution spéculative au niveau matériel. Cela dit, la société a indiqué que la vulnérabilité de Zombieload v2, qu'elle suit comme une attaque TAA dans sa propre documentation, n'est pas aussi dangereuse qu'elle le semble.

En effet, alors que toutes les attaques MDS peuvent permettre aux attaquants d'exécuter du code malveillant contre un processeur Intel, les attaquants ne peuvent pas contrôler quelles données ils peuvent cibler et extraire. Les attaques MDS, bien que très possibles, sont inefficaces par rapport à d'autres moyens de voler les données d'une cible, une opinion que d'autres experts en sécurité ont également exprimée dans le passé. Cependant, cette remarque ne signifie pas que la vulnérabilité doit être ignorée pour autant par Intel.

L'application de ces mises à jour de microcodes devrait être une priorité pour tous ceux qui gèrent des infrastructures critiques ou des centres de données en nuage. Dans le cas où les utilisateurs ne voudront pas appliquer les correctifs publiés pour ne pas faire face à une baisse de performance potentielle liée à un nouveau patch pour les attaques d'exécution spéculative, Intel recommande également de désactiver le support TSX du CPU, s’il n’est utilisé. L'équipe de recherche présentera ses conclusions révisées lors de la conférence ACM CCS à Londres.

Sources : Intel, Zombieload

Et vous ?

Qu'en pensez-vous ?

Voir aussi

MDS : de nouveaux exploits liés à l'exécution spéculative qui affectent les CPU Intel jusqu'à Kaby Lake et exposent les données des mémoires tampon

Spectre/Meltdown : de nouvelles failles dans les processeurs, elles permettent de lire les registres internes, la mémoire kernel et celle de l'hôte

PortSmash : une nouvelle faille critique qui affecte les CPU Intel exploitant l'Hyperthreading ou le SMT. Des CPU AMD pourraient aussi être touchés

Répondre avec citation

Répondre avec citation

Partager