Google va exécuter l’expérience DNS-over-HTTPS (DoH) dans Google Chrome

A partir de la version 78 du navigateur dont le lancement est prévu pour fin octobre prochain

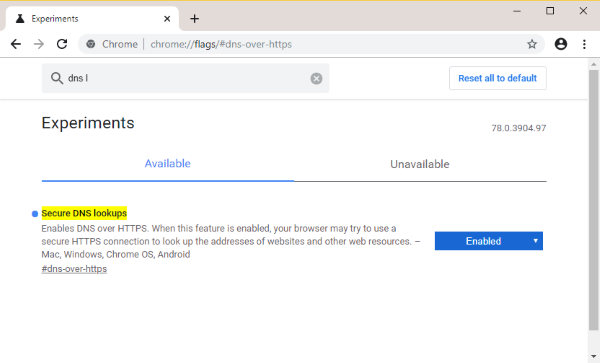

Dans sa quête de plus de sécurité et de confidentialité, Google a annoncé mardi son intention de tester officiellement le nouveau protocole DNS-over-HTTPS (DoH) dans son navigateur Google Chrome. Les tests prévus à partir de fin octobre de cette année commenceront avec la version 78 de Chrome dès sa sortie et avec un nombre limité de fournisseurs DNS. Le protocole DoH fonctionne en envoyant des requêtes DNS à des résolveurs DNS spéciaux compatibles DoH. L'un des objectifs de cette méthode est d'accroître la confidentialité et la sécurité des utilisateurs en empêchant l'écoute et la manipulation des données DNS par des attaquants qui utilisent des techniques comme le man-in-the-middle.

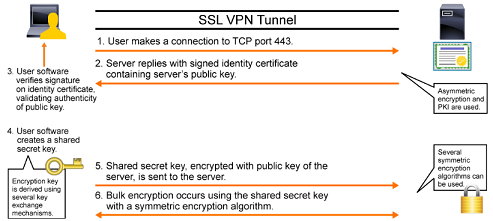

L'avantage vient du fait que les requêtes DNS sont envoyées via le port 443, comme du trafic HTTPS chiffré, plutôt qu'en texte clair, via le port 53. Ce qui permet de cacher les requêtes DoH dans le flux interminable de trafic HTTPS qui se déplace sur le Web à tout moment de la journée, et empêche les observateurs tiers de suivre l'historique de navigation des utilisateurs en enregistrant et en consultant leurs données DNS non chiffrées.

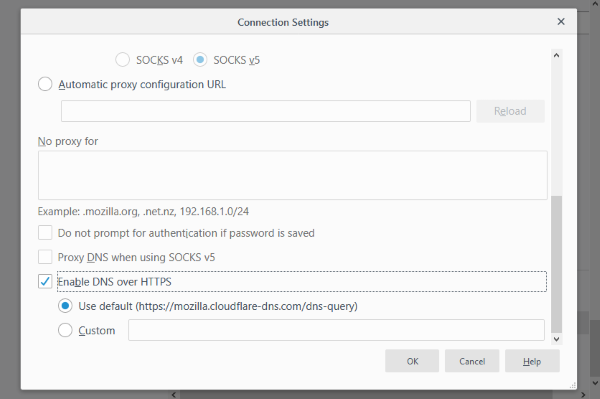

Mozilla a commencé à travailler sur le protocole le DoH depuis 2017, avant d’annoncer le vendredi dernier son intention d’en faire progressivement la norme par défaut sur son navigateur Firefox, à commencer par les États-Unis à partir de fin septembre. « Après de nombreuses expériences, nous avons démontré que nous disposons d'un service fiable dont les performances sont bonnes, que nous pouvons détecter et atténuer les principaux problèmes de déploiement et que la plupart de nos utilisateurs bénéficieront des meilleures protections du trafic DNS chiffré », a déclaré la société. Si tout se passe comme prévu, le fabricant du navigateur espère que la fonctionnalité sera activée par défaut pour tous les utilisateurs américains d'ici l'année prochaine. Mais la stratégie DoH de Google diffère de celle de Mozilla.

Plan de mise en œuvre du DNS-over-HTTPS par Google

Le plan de Google pour soutenir DoH est complètement différent à l'implémentation faite par Mozilla. La première différence est qu’alors que Firefox a supporté le DoH depuis l'année dernière, en effectuant de nombreux tests, c’est en mai dernier que les développeurs de Google l'ont ajouté à Chrome. Mozilla a même dit que plusieurs utilisateurs ont adopté le DoH sur Firefox lors des essais. « Nous avons également été surpris et enthousiasmés par les plus de 70 000 utilisateurs qui ont déjà choisi d'activer explicitement DoH dans Firefox pour l’édition d’essai », a dit le développeur de Firefox.

Selon des informations sur le projet publiées mardi, Google dit que le premier test public de Chrome DoH est prévu pour le 22 octobre, et la version 78 de Chrome qui sortira à cette date passerait automatiquement à l'utilisation du nouveau protocole au lieu de DNS classique lorsque certains critères sont remplis.

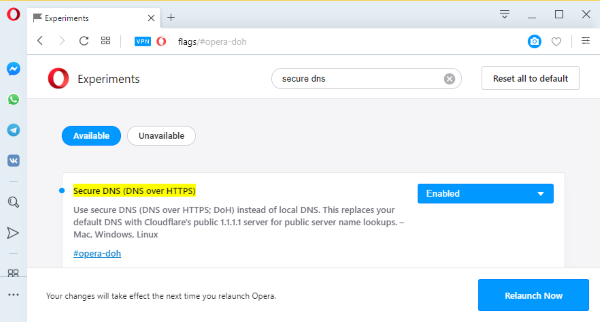

Une autre différence majeure est qu’actuellement, Mozilla met en œuvre le support DoH en canalisant tout le trafic Firefox via les serveurs Cloudflare par défaut. Cependant, les utilisateurs de Firefox peuvent modifier ce paramètre pour utiliser des résolveurs DNS DoH personnalisés, toutefois, le fabricant du navigateur a été critiqué pour avoir utilisé Cloudflare par défaut.

Dans la mise en œuvre DoH de Google, le serveur DNS est substitué par ses homologues DoH offerts par les mêmes fournisseurs DNS. En effet, si un utilisateur Chrome utilise des serveurs DNS normaux de certaines sociétés qui utilisent également des résolveurs DNS compatibles DoH, Chrome enverra des requêtes DNS aux résolveurs DNS compatibles DoH du même fournisseur au lieu de les canaliser vers les serveurs un fournisseur tiers. Par exemple, si un utilisateur utilise les serveurs DNS de Cloudflare pour des requêtes DNS normales, Chrome enverra automatiquement les requêtes DNS au résolveur DNS compatible DoH de Cloudflare. Cette décision devrait répondre à la préoccupation des FAI selon laquelle une grande partie du trafic DNS Internet est orientée vers un seul fournisseur.

Toutefois, pour ce premier test, Google a dit qu'il passerait à DoH au lieu de DNS normal seulement pour quelques fournisseurs de DNS, et pas tous. La liste des fournisseurs DNS pris en charge comprend Cleanbrowsing, Cloudflare, DNS.SB, Google, OpenDNS et Quad9. Voici ce qu’a déclaré Kenji Baheux, chef de produit Chrome, à propos des fournisseurs sélectionnés :

« Les fournisseurs inclus dans la liste ont été sélectionnés pour leur position forte sur la confidentialité et la sécurité, ainsi que pour l'état de préparation de leurs services du ministère de la Santé, et ont également accepté de participer à l'expérience ».

Aussi, comme le support DoH s'étendra plus tard pour inclure également les serveurs DNS fournis par les fournisseurs de services Internet, le mécanisme de « changement de fournisseur » adopté par Mozilla conduira le DoH à contourner les filtres DNS mis en place au niveau des FAI. Par conséquent, un autre avantage de la solution de Google de remplacer les résolveurs DNS par des alternatives DoH des mêmes fournisseurs, est que les filtres DNS et les contrôles parentaux mis en place au niveau du fournisseur de DNS, y compris les FAI, resteront intacts.

En juillet, l’ISPA britannique a nommé Mozilla l’ « Internet Villain » pour avoir ajouté le support DoH à Firefox par défaut. Un FAI a soutenu qu'il ne pouvait pas filtrer le trafic pour les sites d'abus pédosexuels parce que le DoH permettrait aux utilisateurs de contourner les filtres qu'il avait mis en place. La réaction du fournisseur est intervenue après une réaction massive du public. Par la suite, Mozilla a annoncé en juillet qu'il n'activerait pas par défaut le support DoH pour les utilisateurs Firefox au Royaume-Uni.

Chrome a prévu une solution fallback au cas où les demandes DoH échoueraient

Si votre fournisseur de DNS ne figure pas sur la liste ci-dessus, cela signifie que vous ne participerez pas l'expérience DoH de Google pour la phase des premiers tests. Pour ceux qui sont inclus dans les tests, Google dit que si le commutateur tombe en panne ou si le résolveur DoH ne répond pas en temps voulu, Chrome reviendra automatiquement au service de résolution DNS classique. Voici ce qu’a déclaré M. Baheux à e propos :

« Les objectifs de cette expérience sont de valider notre mise en œuvre et d'évaluer l'impact sur la performance ». « Notre expérience s'exécutera sur toutes les plateformes supportées (à l'exception de Linux et iOS) pour une fraction des utilisateurs de Chrome. Sur Android 9 et au-dessus, si l'utilisateur a spécifié un fournisseur DNS-over-TLS dans les paramètres DNS privés, Chrome peut utiliser le fournisseur DoH associé, et reviendra au système DNS privé en cas d'erreur », a-t-il ajouté.

Le protocole DNS-over-TLS en question fonctionne en chiffrant le trafic DNS réel envoyé sur le port 853, plutôt que de le rediriger sur le port 443. Il s'agit d'un protocole considéré comme supérieur à celui du DoH.

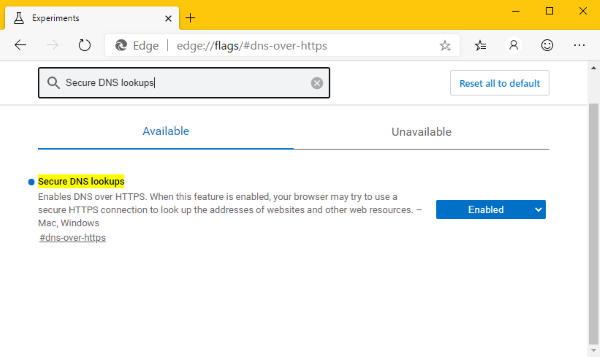

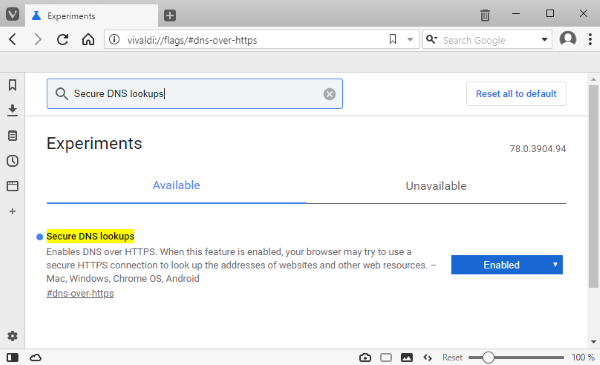

Toutefois, les utilisateurs de Chrome ne sont pas obligés de participer à l’expérience Chrome DoH annoncée par Google. Pour ceux qui ne veulent pas être inclus dans l’expérience, Google dit qu’ils peuvent basculer chez un fournisseur DNS qui n'est pas sur sa liste – ce que la plupart des utilisateurs de Chrome font déjà – ou ils peuvent désactiver le support DoH en modifiant le drapeau chrome://flags/#dns-over-https. Par contre, s'ils veulent participer à l'expérience Chrome DoH, ils doivent configurer leur système d'exploitation pour utiliser les serveurs DNS des fournisseurs énumérés ci-dessus, d’après Google.

Aussi, si vous voulez activer DoH dès maintenant et ne voulez pas attendre jusqu'en fin octobre, Google dit que la seule façon d'utiliser DoH dans Chrome est de l'activer manuellement par un processus compliqué qui consiste à ajouter un argument de ligne de commande au raccourci exécutable Chrome.

L’une des plaintes des FAI à propos de l’ajout de DoH au navigateur est qu’ils ne peuvent plus jeter un coup d'œil dans le trafic DNS, ce qu’ils pouvaient faire avec les requêtes DNS en texte clair. Chrome n’échappera pas à cette discussion. Google prévoit un lancement à grande échelle pour plus tard si tout se déroule comme prévu.

Sources : Blog Chromium, Chromium

Et vous ?

Qu'en pensez-vous ?

Quels commentaires faites-vous de l’introduction du DoH par Google ?

Selon vous, pourquoi Google a attendu longtemps avant d’ajouter le DoH à Chrome ?

Lire aussi

Trolldi : Mozilla nominé parmi les "Internet Villain" par l'ISPA britannique pour son support de DNS-over-HTTPS, aux côtés de l'article 13 et de Trump

Firefox chiffrera les requêtes de noms de domaine Web par défaut rendant vos habitudes en ligne plus privées et sécurisées, en activant le DNS-over-HTTPS à partir de fin septembre, a annoncé Mozilla

Firefox 70 vous avertira quand vos identifiants et mots de passe enregistrés sont compromis, suite à une violation de données répertoriée

Firefox empêche désormais les sites Web et les annonceurs de vous suivre, et met fin au suivi de Facebook à partir des boutons "Partager" et "J'aime"

Firefox : des chercheurs en sécurité inquiets au sujet du mécanisme de résolution d'adresse DNS, qui s'appuie par défaut sur les serveurs Cloudfare

Répondre avec citation

Répondre avec citation

Partager