Troy Hunt annonce la disponibilité de la version V2 de Pwned Passwords,

une base de données qui peut être utilisée pour mieux protéger ses systèmes

Dans des recommandations publiées par le NIST (National Institute of Standard Technology, une agence du département du Commerce des États-Unis, dont le but est de promouvoir l'économie en développant des technologies, la métrologie et des standards de concert avec l'industrie), l’autorité a expliqué que lors du traitement des demandes d'établissement et de modification de secrets mémorisés (en l’occurrence les mots de passe), les vérificateurs DOIVENT comparer les secrets potentiels avec une liste contenant des valeurs connues pour être couramment utilisées, attendues ou compromises. Par exemple, la liste PEUT inclure, mais n'est pas limitée à :

- des mots de passe obtenus à partir de corpus de violation antérieurs ;

- des mots du dictionnaire ;

- des caractères répétitifs ou séquentiels (par exemple 'aaaaaa', '1234abcd') ;

- des mots spécifiques au contexte, tels que le nom du service, le nom d'utilisateur et ses dérivés.

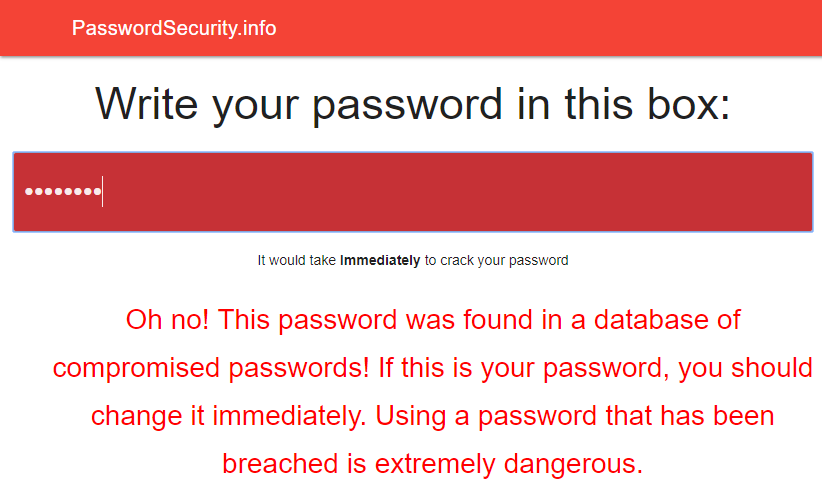

Si le secret choisi est trouvé dans la liste, le vérificateur DOIT informer l'abonné qu'il doit sélectionner un secret différent, DOIT fournir la raison du rejet, et DOIT obliger l'abonné à choisir une valeur différente.

Cela prend tout son sens dans la mesure où si quelqu'un s'inscrit à un service avec un mot de passe apparu précédemment dans une violation de données, il est possible que ce soit la même personne qui l’utilise sur plusieurs services ou deux personnes qui, par coïncidence, ont choisi exactement le même mot de passe.

C’est à la lumière de ces conseils que Troy Hunt a lancé en août dernier Pwned Passwords, une liste de 320 millions de mots de passe provenant de différentes violations de données que les organisations pouvaient utiliser pour mieux protéger leurs propres systèmes et qui est incorporée à son site HIBP (Have I Been Pwned).

Aujourd’hui, le chercheur a annoncé le passage à la version V2 de Pwned Passwords qui apporte plus de fonctionnalités, mais également plus de confidentialité.

Lors du lancement de la version V1, il a expliqué que l'ensemble de données d'origine comprenait des sources telles que les listes déroulantes Anti Public et Exploit.in ainsi qu’une « variété d'autres sources de données ». Avec la version V2, il a étendu cet ensemble qui inclut désormais d’autres sources, notamment :

- les 711 millions d’enregistrements du dump Onliner Spambot. Hunt assure que cela a été accompli après beaucoup de travail d’analyse de différents formats de données ;

- « Si vous lisez les commentaires sur ce billet de blog, vous aurez une idée de combien les gens voulaient cela (et pourquoi c'était problématique) » ;

- les informations d'identification en texte clair de 1.4B issues du Dark Web. « Ces données ont engendré de nombreux reportages totalement démesurés (et ont contribué à mon article sur le blog « FUD » publié la semaine dernière), mais ils ont servi de référence utile pour V2. Ces données ont également eu un tas de problèmes d'intégrité, ce qui signifie que le nombre réel était un peu moindre. Par exemple, les mêmes paires de nom d'utilisateur et de mot de passe apparaissent avec différents délimiteurs ».

Mais Hunt n’a pas seulement ajouté des données, il en a supprimé quelques-unes.

Pwned Passwords V2 apporte également un compteur à côté de chaque mot de passe. Pour en expliquer l’importance, Hunt avance que :

« Le mot de passe "abc123" est-il pire que "acl567"? La plupart des outils de mesure des forces de mot de passe les considèrent comme équivalents, car mathématiquement, ils le sont. Mais comme je l'ai déjà dit, les indicateurs de force de mot de passe aident les gens à faire des choix mal informés et c'est un parfait exemple de cela. Ils sont tous deux de mauvais mots de passe – ne vous méprenez pas –, mais un schéma de clavier prévisible rend le premier pire et cela se reflète maintenant dans les données Pwned Passwords.

« Maintenant, d'une part, vous pourriez faire valoir qu'une fois qu'un mot de passe est apparu brisé même une seule fois, il est impropre à une utilisation future. Il va dans les dictionnaires de mots de passe, être testé en combinaison avec un nom d'utilisateur et ne va plus être le meilleur choix. Cependant, j'ai reçu beaucoup de commentaires suite à la version V1 sur le fait que “se contenter de bloquer 320M de mots de passe est un cauchemar d'utilisabilité”. Bloquer un demi-milliard peut l’être encore plus.

« Dans V2, chaque mot de passe a un nombre à côté. Ce que cela signifie est qu'à côté de "abc123" vous verrez 2 670 319 – qui représente le nombre de fois qu’il est apparu dans mes sources de données. Évidemment, avec un nombre aussi élevé, il est apparu plusieurs fois dans les mêmes sources, car beaucoup de gens choisissaient le même mot de passe. Le mot de passe "acl567", d'autre part, n'est apparu qu'une seule fois. Une fois que vous avez une visibilité sur la prévalence, cela signifie que vous pouvez, par exemple, décider de bloquer tous les mots de passe qui sont apparus au moins 100 fois et obliger l'utilisateur à en choisir un autre (il y en a 1 858 690 dans l'ensemble de données), qui sont apparus entre 20 et 99 fois (il y en a 9 985 150 de plus), et vous contenter de prévenir l’utilisateur si le mot de passe figure dans les données sources moins de 20 fois. Bien sûr, le mot de passe "acl567" peut être considéré comme trop faible par les exigences du site même sans Pwned Passwords, ce n'est donc pas le seul test qu'un site doit appliquer. »

Source : billet Troy Hunt, recommandations NIST

Et vous ?

Que pensez-vous de cette initiative ?

Répondre avec citation

Répondre avec citation

Partager