La fonctionnalité DDE de Windows ouvre la voie à des attaques sans exécution de macros sous Word

Microsoft répond à la firme SensePost

Le protocole Dynamic Data Exchange (DDE) de Windows est bien connu de ceux qui développent des applications dans des langages comme Visual Basic, notamment, par le biais de la spécification Object Linking and Embedding (OLE) qui lui a succédé. DDE permet l’échange de données entre applications dans un modèle client-serveur. Ainsi, un fichier Word (le client) peut maintenir une table de données en son sein à jour en faisant appel à Excel (le serveur) chaque fois qu’il est ouvert. D’après les chercheurs de la firme de sécurité SensePost, cette fonctionnalité introduit des failles de sécurité.

Dans une vidéo postée en guise de preuve de concept, les chercheurs de la firme soulignent le fait que l’exploitation de ce mécanisme d’échange de données peut donner lieu à l’exécution de code malicieux sur un ordinateur cible depuis un serveur d’attaque. « Le pire est que l’attaque ne nécessite pas l’activation des macros et ne génère pas d’avertissement de sécurité, etc. », écrivent les chercheurs qui, au passage, dressent une longue liste d’outils antivirus inefficaces face à cette menace.

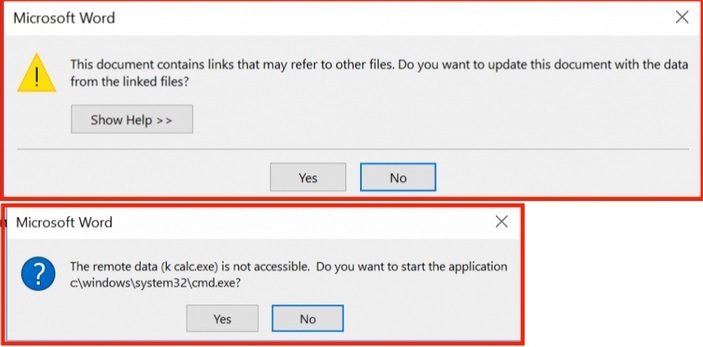

Les chercheurs rapportent avoir contacté Microsoft et d’après la firme de Redmond, il ne s’agit pas d’une situation qui requiert modification de ses produits. Il faut en effet rappeler, comme le soulignent les chercheurs de SensePost dans leur billet de blog, que toute tentative d’exploitation de ce mécanisme génère deux avertissements. Les chercheurs mettent de l’emphase sur la possibilité de supprimer la deuxième invite (confère deuxième boîte de dialogue sur l’image ci-dessous), toute chose qui, d’après ces derniers, est de nature à renforcer la furtivité de l’attaque.

Vesselin Bontchev, expert en sécurité chez Vess, est du même avis que la firme de Redmond. « Je suis d’accord avec Microsoft. Ce problème est aussi vieux que le monde (antérieur à la problématique des macros), la fonctionnalité tourne comme attendu et l’utilisateur reçoit un avertissement. Rien à corriger », déclare-t-il. Il faut souligner que l’exploitation de ce mécanisme à des fins malicieuses requiert que l’attaquant « arme » un fichier Word avec du code DDE malicieux et trouve le moyen de le faire ouvrir par un utilisateur. C’est connu, les cybercriminels ont désormais recours aux techniques d’ingénierie sociale pour atteindre de tels objectifs. Il semble donc opportun de rappeler aux utilisateurs du célèbre outil de bureautique de se méfier des pièces jointes reçues de correspondants inconnus via une adresse email.

Source : SensePost

Et vous ?

Que pensez-vous du positionnement de Vesselin Bontchev ?

Y a-t-il de votre point de vue des actions à entreprendre par Microsoft pour améliorer la sécurité des utilisateurs dans ce cas ?

Voir aussi :

Microsoft corrige la faille zero-day d'Office qui a été exploitée par le Trojan bancaire Dridex et est liée à la fonctionnalité Windows OLE

Une faille zero-day menace les utilisateurs de Word et est déjà exploitée par les pirates, elle concerne toutes les versions de Microsoft Office

Répondre avec citation

Répondre avec citation

Partager