Les lecteurs multimédias exposent les utilisateurs aux attaques par le biais des sous-titres piégés

La preuve en vidéo

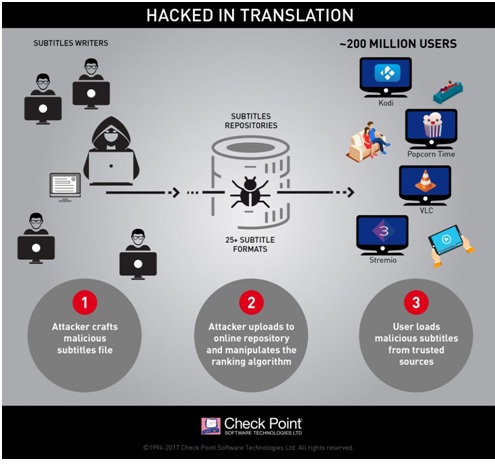

Les chercheurs en sécurité de la firme Check Point ont découvert que de populaires lecteurs multimédias comme VLC, Kodi, Popcorn Time ou Stremio sont vulnérables à des attaques par le biais de sous-titres malicieux. Compte tenu du fait que le streaming connaît un boom ces dernières années, la firme estime à 200 millions le nombre de potentielles victimes.

Les lecteurs multimédias donnent la possibilité à leurs utilisateurs de télécharger des sous-titres à partir de dépôts dédiés. La firme Check Point explique que ces dépôts recèlent un potentiel énorme pour les hackers. En effet, il suffit, d’après les explications des experts, qu’un hacker manipule les algorithmes de classement de la plateforme de dépôt pour s’assurer de ce qu’un lecteur multimédia ou un humain, trompé par le rang du sous-titre le télécharge.

Le problème est d’autant plus grave que les fichiers de sous-titres sont traités par les lecteurs comme de simples fichiers textes puisqu’ils ne sont pas considérés par ces derniers comme des vecteurs d’attaques. En effet, indépendamment du format de fichier d’un sous-titre, les informations en son sein ne diffèrent pas trop de celles qu’un fichier texte classique contiendrait. Il s’agit généralement d’une chaîne de caractères (qui correspond à une traduction) et l’instant auquel elle doit apparaître à l’écran.

Or, rien n’exclut que les fichiers de sous-titres puissent contenir du code malicieux qui pourrait permettre à un hacker de prendre le contrôle total d’un appareil. Le terme appareil est générique de ce qui pourrait être un ordinateur de type PC, une tablette, un téléviseur connecté, bref, tout dispositif sur lequel on peut se servir d’un de ces lecteurs. Le potentiel de dommage pour sa part dépendrait du « génie » du hacker qui pourrait extirper des informations sensibles, installer un rançongiciel ou même perpétrer une attaque par déni de service. D’après ce que rapporte la firme, rien n’indique que cette faille ait déjà été exploitée par des hackers. Elle a cependant publié une preuve de concept pour convaincre les sceptiques.

La firme indique que la liste des lecteurs mentionnés n’est pas exhaustive, d’autres pourraient exhiber la même faille. Pour ce qui est du cas spécifique des lecteurs VLC, Kodi, Popcorn Time et Stremio, la firme déclare avoir prévenu les équipes de développement concernées. Les équipes de développement de Kodi, VLC et Stremio ont déjà réagi avec des versions corrigées de leurs lecteurs, celle de Popcorn Time pour sa part a, d’après ce que rapporte Check Point, développé une version corrigée qui n’est pas encore officiellement disponible en téléchargement.

Source : Check Point

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

La CIA s'est servie de VLC et de plusieurs autres logiciels portés par la communauté du libre, pour mener ses opérations d'espionnage

Répondre avec citation

Répondre avec citation

Partager