La faille dans Apache Struts 2 a affecté plus de 29 millions de sites

parmi lesquels des sites gouvernementaux français

Au début du mois de mars, Apache a fait un communiqué sur une faille dans un composant d’Apache Struts 2, son infrastructure servant au développement d’applications web en Java, qui était déjà exploitée et permettait une exécution de code à distance. Pour être plus précis, la faille était identifiée au niveau du parseur Jakarta Multipart : si un cybercriminel parvenait à lui faire lire des données spécialement conçues et comportant une certaine valeur Content-Type, une exception était alors générée et pouvait être utilisée pour afficher un message d’erreur à l’utilisateur. Dès lors, le cybercriminel était en mesure de lancer une attaque à distance avec des valeurs malveillantes du Content-Type, comme l’a expliqué Apache.

Certaines des attaques observées par Talos, la branche de Cisco dédiée à la cybersécurité, étaient bénignes. Par exemple, un attaquant a exécuté une simple commande 'whoami', qui pourrait être lancée pour voir quel type d’utilisateur a lancé le service, idéalement un utilisateur racine. « Une fois que l’utilisateur a été identifié, l'attaquant pourrait retourner avec un ensemble plus sophistiqué de commandes. Talos a également observé d'autres commandes en cours d'exécution, parmi lesquelles un simple «ifconfig» pour rassembler les configurations réseau sur le serveur ».

D’autres attaques étaient agressives, comme celle qui a provoqué l’arrêt du pare-feu Linux et SUSE Linux puis le téléchargement d’un logiciel malveillant. Certaines ont même tenté d’être persistantes en copiant leurs fichiers dans un répertoire bénin et en s'assurant que l'exécutable se lance et que le service de pare-feu soit désactivé lors du démarrage du système.

Pour ne pas arranger les choses, un kit d’exploit développé en Python pour exploiter la faille a été diffusé sur le Web.

Apache a publié un correctif qu’il a rendu disponible dans une mise à jour.

Dans une alerte, le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (CERT-FR) a d’ailleurs vivement encouragé à effectuer cette mise à jour : « Une vulnérabilité dans Struts permet une exécution de code arbitraire à distance. Le 6 mars 2017, Apache a publié le bulletin de sécurité S2-045 (cf. section Documentation) afin de fournir un correctif de sécurité. Depuis, cette vulnérabilité est activement exploitée. Au vu de l'impact et du faible niveau de technicité nécessaire à l'exploitation de cette vulnérabilité, le CERT-FR recommande donc le déploiement du correctif dans les plus brefs délais. Si les applications vulnérables contiennent des données sensibles, il est également fortement conseillé de les désactiver tant que la mise à jour n'a pas été appliquée ».

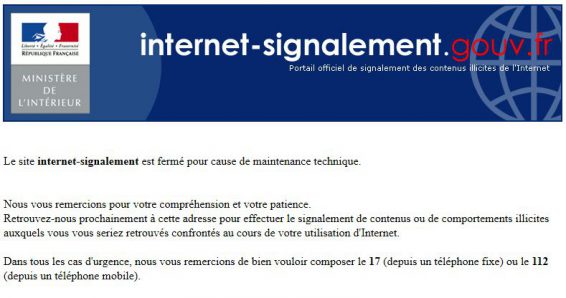

Il faut dire que la vulnérabilité, référencée comme étant CVE-2017-5638, affectait plus de 29 millions de sites dont plus de 250 en .fr. Parmi les espaces importants qui ont été touchés figuraient des assurances et des ministères comme l’espace « e-services », dédié aux professionnels de santé libéraux, l’espace Pro Douane, pour les déclarations DES, ou encore le portail gouvernemental dédié aux réseaux et canalisation [Ineris] ou encore de l’espace Déclaration de la CNIL. Notons également que le site internet-signalement.gouv.fr a été fermé le temps de la correction suite à une attaque.

Il est donc urgent pour les webmasters qui n'ont pas encore appliqué le correctif de le faire.

faire une mise à jour vers Apache Struts 2.3.32 ou Struts 2.5.10.1

Source : CERT-FR, Apache, Talos

Voir aussi :

Les tests de conformité pour OpenGL et OpenGL ES deviennent open source, sous licence Apache 2

NetBeans en voie de devenir un projet de la fondation Apache, le projet vient d'être accepté dans Apache Incubator

Apache Spot : l'outil pour combattre les menaces avancées par un modèle ouvert de données, une initiative d'Intel et Cloudera

Répondre avec citation

Répondre avec citation

Partager