Des chercheurs dévoilent un nouvel algorithme de chiffrement inspiré de la fonction couplée cardio-respiratoire

il serait incassable via une attaque par force brute

Au fil des années, la sécurité informatique prend une dimension de plus en plus importante, cela est illustré en premier lieu par le développement de méthodes de chiffrement de plus en plus robustes, capables de résister aux assauts des cybercriminels et des agences gouvernementales comme la NSA et le GCHQ.

L’une des méthodes les plus utilisées pour casser un chiffrement est l’attaque par force brute, où l’attaquant teste toutes les clés de chiffrement possibles jusqu’à retrouver les bonnes. Le nombre de clés possibles est fini, connu à l’avance.

Toutefois, des chercheurs à l’Université de Lancaster au Royaume-Uni, viennent de développer un nouvel algorithme de chiffrement qui ne peut être cassé par des méthodes d’attaques par force brute, car l'algorithme n'impose pas de limite au nombre de clés possible.

« Nous offrons une nouvelle méthode de chiffrement dérivée de la biologie, radicalement différente par rapport à toutes méthodes précédentes. Inspirée par la nature variante dans le temps de la fonction couplée cardio-respiratoire découverte chez l’homme, nous proposons une nouvelle méthode résistante aux attaques basées sur des techniques conventionnelles. », explique un chercheur de l’équipe.

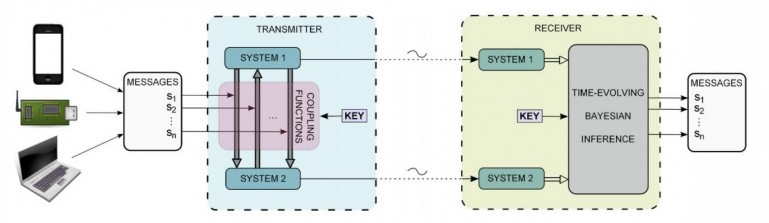

Ainsi, cette déclaration révèle que la nouvelle méthode s’inspire de la fonction couplée cardio-respiratoire, où le cœur et les poumons coordonnent leur rythme. De la même manière, l’émetteur et le récepteur s'inspirent de la biologie et communiquent plusieurs fois pour établir un chiffrement.

« Un nombre de signaux d'information venant de différents canaux ou équipements de communication est transmis en simultanée », ont déclaré les scientifiques, avant d’ajouter. « le nombre de fonctions de couplage utilisées sera toujours fini, dépendant du nombre de canaux de communication nécessaires. Toutefois, le choix de la forme que va prendre la fonction couplée (qui forme la clé privée) n'est pas limité. »

Pour ceux qui souhaitent mieux comprendre le fonctionnement de cet algorithme de chiffrement, les chercheurs ont publié un document intitulé « Coupling Functions Enable Secure Communications », qui détaille leur approche.

Source : Annonce des chercheurs

Et vous ?

Qu’en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager