Le ransomware WannaCrypt a rapporté 80 000 dollars à ses auteurs

Le collectif Résistance Cyber appelle à revoir le modèle de sécurité en France

Vendredi dernier, le ransomware WannaCrypt s’est propagé dans le monde affectant les entreprises, les gouvernements et les particuliers. Cette souche de ransomware causée par un exploit découvert par la NSA a infecté plus de 300 000 ordinateurs dans plus de 150 pays. Le ransomware WannaCrypt (ou Wcry, WanaCry, WanaCrypt, Wanna Decryptor) exige 300 $ en bitcoins pour le déverrouillage des fichiers qu’il a chiffrés, une rançon qui double après trois jours. Les utilisateurs sont également menacés de voir tous leurs fichiers supprimés en permanence si la rançon n'est pas payée dans l’intervalle d’une semaine.

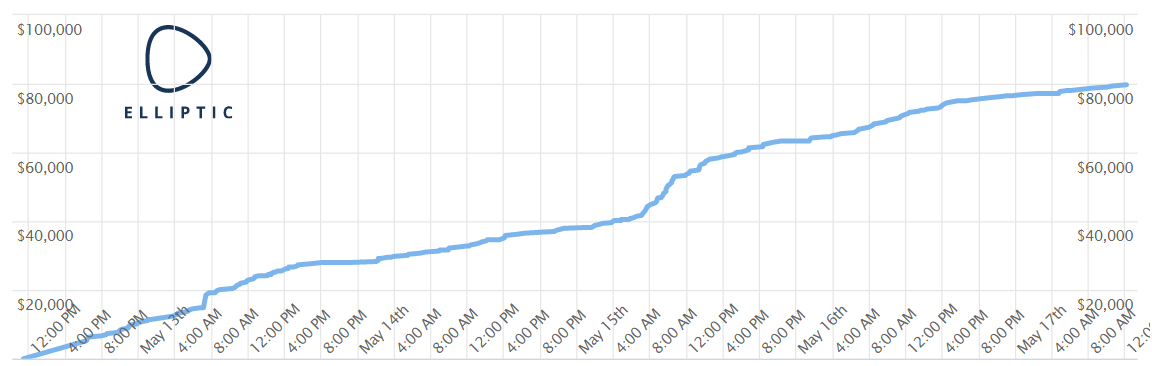

Malgré l’ampleur de l’attaque, WCry n’a rapporté que 20 000 dollars en rançons payées par les victimes durant le weekend. Mais à partir du lundi, les paiements ont augmenté pour atteindre 80 000 dollars depuis le 12 mai, jour du début de l’attaque. Jusqu’à présent, 288 paiements ont été envoyés aux portefeuilles liés au code du malware.

En jetant un coup d’œil sur l’historique des paiements de chaque portefeuille, on se rend compte que les transactions individuelles vont de 0,16 à 0,34 Bitcoin (environ 300 et 600 dollars), avec l’accroissement des paiements d’une valeur plus grande avec le temps. Il faudrait aussi savoir que le prix du bitcoin a considérablement augmenté la semaine dernière, ce qui a affecté la valeur des paiements envoyés par les victimes.

Selon des chercheurs de Symantec Security Response, le traçage des transactions aurait été difficile sans un bogue dans le code du malware destiné à assigner un portefeuille bitcoin individuel pour chaque victime. À cause de ce bogue, les trois portefeuilles ont été assignés par défaut, ce qui laisse suggérer que WCry n’a pas été testé entièrement avant sa propagation.

Savoir combien génère WannaCry en temps réel

Rançons payées par les victimes de WCry depuis le début de l'attaque

Le ransomware WannaCry constitue la cyberattaque la plus réussie et aussi la plus dévastatrice enregistrée durant ces dernières années, et ce malgré le fait qu’elle a été mal exécutée.

En raison de l’ampleur de l’attaque, certains seraient tentés de savoir combien a généré le ransomware en paiements de rançons. Elliptic surveille actuellement la balance des trois adresses Bitcoin associées au ransomware Wannacry. Les données sont mises à jour toutes les 30 secondes. Vous pouvez voir les résultats ici, jusqu’à présent, le ransomware a généré près de 80 000 dollars.

Un jeune chercheur de sécurité anglais stoppe accidentellement WannaCry

Un jeune anglais, devenu un héros national, est parvenu à stopper la propagation rapide de WannaCry après avoir analysé le code source du ransomware. En effet, le chercheur de sécurité a découvert une mesure d’urgence “kill switch” pour ralentir les infections et les dégâts causés par le rançongiciel.

La méthode du jeune anglais, qu’il a découverte par hasard a consisté à enregistrer une adresse web, qui a aussitôt stoppé la propagation du malware. La raison est simple, les auteurs du malware ont implémenté un frein d’urgence dans le code, qui fait que WCry essaie d’établir une connexion avec un site web non enregistré. MalwareTech (pseudonyme Twitter du jeune anglais) a vite remarqué ça et a entrepris d’enregistrer le nom de domaine en question (en l’occurrence : iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Aussitôt, le ransomware cessa de se propager les fichiers ne furent plus pris en otages sur les ordinateurs contaminés. Cette erreur de la part des pirates laisse présager que WCry était encore en phase de développement avant son lancement précoce.

Il n’en reste pas moins que grâce à sa découverte, MalwareTech est devenu un héros malgré lui et a reçu l’éloge des médias qui ont tenté de dévoiler sa véritable identité. Pour le remercier de son acte, l’initiative HackerOne, qui est une plateforme qui connecte les entreprises et les chercheurs de sécurité, a offert une récompense de 10 000 dollars au chercheur. Cette somme, le jeune hacker ne compte pas la garder pour lui, en effet, il a fait savoir sur son Twitter qu’il compte la diviser entre des organismes de bienfaisance et d’éducation. « Par éducation, je veux dire que je prévois d’acheter des livres basés sur la sécurité informatique pour les donner aux étudiants qui ne peuvent pas se le permettre », précise-t-il.

En revanche, il ne compte partager avec personne une autre récompense offerte par Just Eat, l’équivalent britannique d’Alloresto. MalwareTech aura droit à un an de pizzas gratuites en guise de remerciements pour son exploit.

Résistance Cyber : un collectif pour revoir le modèle de sécurité des entreprises en France

Si l’attaque de WCry a été jugée comme étant basique par certains experts, sa propagation rapide nous pousse à nous poser des questions sur l’état de santé des dispositifs de sécurité des entreprises et des organisations touchées, surtout que le ransomware s’appuie sur des failles de sécurité existantes depuis mars 2017. Des entreprises comme Renault ont dû carrément suspendre leur production après que leur équipement industriel a été infecté.

Pire encore, cette attaque aurait été beaucoup plus dévastatrice si elle avait touché des infrastructures beaucoup plus sensibles comme les aéroports, les contrôles aériens, les gares et les centrales nucléaires. S’il est vrai que le chercheur anglais est parvenu à ralentir l’attaque après deux jours, les chercheurs et les experts de sécurité eux ne sont pas rassurés et pensent que cette attaque n’est que la prémisse d’une opération de plus grande envergure.

Pour cette raison, le collectif Résistance Cyber, qui regroupe des spécialistes français en sécurité informatique, vient de voir le jour. Ensemble, ces experts veulent forcer le changement dans la sécurité informatique et revoir le modèle de sécurité des entreprises en France.

« Nous avons laissé la main aux professionnels de l’attaque par notre conservatisme et nos doctrines défensives dépassées et des entreprises de sécurité obnubilées par des intérêts économiques maintenant d’un autre âge », a écrit le collectif. « Les nouvelles techniques d’attaque utilisent des méthodes de dissimulation contre lesquelles une doctrine de protection périmétrique ne peut rien. Les solutions sont simples, mais les outils obsolètes... Des outils dépassés (1), des attaques ciblées (2), des alertes en trop grand nombre (3) constituent les trois éléments qui font que les entreprises seront de plus en plus dépassées et attaquées. »

Le collectif veut inciter les entreprises à revoir leur système de maintenance du parc informatique et adopter une approche préventive qui consiste à mettre à jour chaque machine de façon automatique ou le plus tôt possible.

Sans ces mesures, Résistance Cyber pense que d’autres attaques informatiques feront plus de dégâts et continueront à se développer en raison de trois enjeux économiques :

- la professionnalisation des attaquants qui perçoivent des revenus substantiels en volant ou bloquant des entreprises ;

- la récupération de données personnelles ou d’entreprises constitue le moteur de la guerre économique que se livrent les grands groupes numériques. Quand un produit est gratuit, c’est que « vous êtes le produit ». En substance, l’enjeu se trouve être la collecte de données pouvant être valorisées. Les pirates l’ont, eux, bien compris ;

- le manque de moyens et de ressources des entreprises qui doivent faire face aux enjeux de la transition numérique et voient arriver de nouveaux risques inconnus ! Particulièrement dans les secteurs à risques (santé, industrie, finance et assurances) et les startups/TPE/PME.

Source : Global Security Mag - Elliptic

Et vous ?

Pensez-vous qu'il y a un réel besoin de revoir les dispositifs de sécurité des entreprises en France ?

Pensez-vous qu'il y a un réel besoin de revoir les dispositifs de sécurité des entreprises en France ?

Voir aussi :

Ransomware WannaCrypt : Microsoft publie en urgence des Maj de sécurité pour ses OS, XP reçoit ainsi son premier patch en trois ans

Ransomware WannaCrypt : Microsoft publie en urgence des Maj de sécurité pour ses OS, XP reçoit ainsi son premier patch en trois ans

WannaCrypt : Microsoft rappelle aux utilisateurs l'importance de mettre à jour leurs systèmes et aux gouvernements leurs responsabilités

WannaCrypt : Microsoft rappelle aux utilisateurs l'importance de mettre à jour leurs systèmes et aux gouvernements leurs responsabilités

WannaCrypt : Poutine blâme les services de renseignement des États-Unis et dément toute implication russe

WannaCrypt : Poutine blâme les services de renseignement des États-Unis et dément toute implication russe

Pensez-vous qu'il y a un réel besoin de revoir les dispositifs de sécurité des entreprises en France ?

Ransomware WannaCrypt : Microsoft publie en urgence des Maj de sécurité pour ses OS, XP reçoit ainsi son premier patch en trois ans

WannaCrypt : Microsoft rappelle aux utilisateurs l'importance de mettre à jour leurs systèmes et aux gouvernements leurs responsabilités

WannaCrypt : Poutine blâme les services de renseignement des États-Unis et dément toute implication russe

Répondre avec citation

Répondre avec citation

Partager