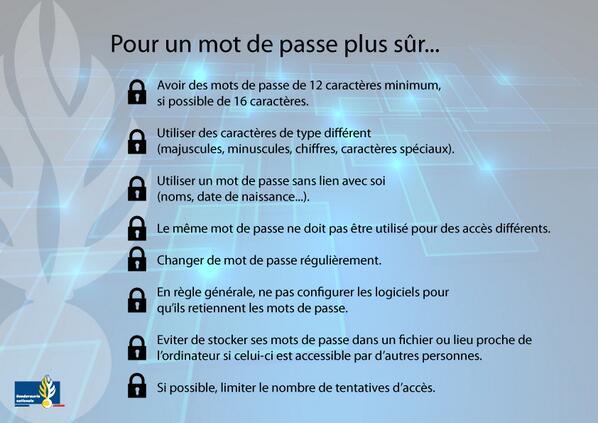

<Neckara> Un mot de passe "fort", ne peut pas être retrouvé par force brute.

<Neckara> le plus important, ce n'est pas la durée d'un test mais de la complexité de l'attaque.

<Neckara> Généralement, on ne fait pas une attaque par brute force directement, c'est beaucoup trop long

<Neckara> Une attaque par brute force sur un SHA512, c'est 2^512 possibités à tester !

VS

<Neckara> Pour une attaque par force brute, qu'on mette 1seconde ou 1nano secondes à calculer un hash, cela ne fait aucune différence si l'espace de départ (sans collisions) est suffisamment grand.

<Neckara> Une telle protection (tenter de rallonger la durée de calcul d'une possibilité) ne vaut rien face à des attaques par force brute.

Répondre avec citation

Répondre avec citation

) :

) : .

.

Partager