Fansmitter : des chercheurs exploitent les ventilateurs de PC pour voler des données

en régulant leur bruit pour communiquer avec un smartphone à proximité

Des chercheurs de l’université Ben Gourion ont mis au point un malware capable de dérober les données en exploitant le bruit émis par les ventilateurs de PC. En effet, les chercheurs ont trouvé un moyen de manipuler le bruit émis par ces ventilateurs pour l’exfiltration des données.

Les chercheurs basés à Néguev (Israël) avaient déjà mené plusieurs exploits sur des ordinateurs dits « air-gapped ». En sécurité informatique, un air gap aussi appelé air wall est une mesure de sécurité consistant à isoler physiquement un système à sécuriser de tout réseau informatique. Cette mesure, lorsqu'elle est correctement implémentée, rend toute tentative de piratage à distance impossible, quelle que soit sa sophistication. En exploitant les fréquences radio, la chaleur et un firmware qui module et transmet des signaux électromagnétiques sur les fréquences GSM, ces chercheurs avaient déjà réussi à dérober des données de PC isolés auparavant.

Les chercheurs ont mis au point une nouvelle méthode capable de prendre pour cible les systèmes isolés, cette fois en envoyant des ondes sonores générées par les ventilateurs du PC. Le malware en question s’appelle Fansmitter. Il est capable de réguler la vitesse des ventilateurs internes pour adapter le son émis par l’ordinateur. Une variété d’ondes sonores peut alors être générée pour transmettre des données.

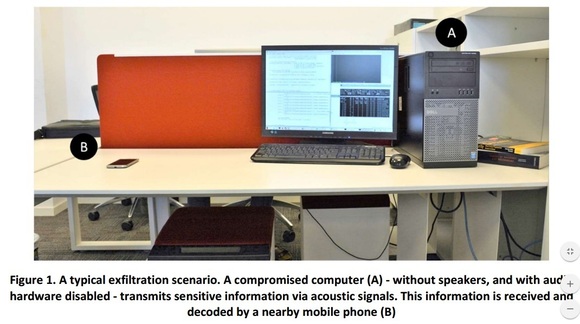

Comme ces systèmes sont isolés, il faudrait au préalable les infecter. L’attaquant devrait avoir un accès physique aux cibles afin d’installer le malware, avec une clé USB par exemple. Les données binaires peuvent alors être modulées et transmises via ces signaux audio vers un microphone distant ou un smartphone à proximité.

Des données binaires d'un ordinateur infecté (A) sont transmises via des signaux audio vers un smartphone à proximité B.

Une fois le bruit émis décodé, le smartphone peut alors envoyer les données aux hackers. Cette méthode a ses limitations. Le malware ne peut transférer que 15 bits par minute, mais c’est largement suffisant pour transmettre les mots de passe et les clés de chiffrement, des données qui sont sensibles dans la plupart des cas.

Si on considère le fait que tous les PC aujourd’hui sont dotés de ventilateurs, alors tous ces systèmes sont vulnérables selon les chercheurs. Pour prévenir tout risque, ils préconisent de recourir au water cooling (refroidissement à eau) pour pallier cette vulnérabilité. Bien sûr, il y aura toujours la possibilité de bannir les smartphones à proximité de systèmes isolés dits « air-gapped ».

Source : Fansmitter

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Forum sécurité

Répondre avec citation

Répondre avec citation

Partager