KeRanger, le premier ransomware pleinement fonctionnel sur OS X,

a infecté l'installateur du client Transmission BitTorrent

« Le 4 mars, nous avons détecté que l'installateur du client Transmission BitTorrent pour OS X était infecté par un ransomware, seulement quelques heures après que ces installateurs avaient été publiés », ont indiqué les chercheurs de Palto Alto Networks qui l'ont baptisé KeRanger. Le seul ransomware sur OS X dont nous sommes au courant est FileCoder, découvert par Kaspersky Lab en 2014. « Puisque FileCoder était incomplet au moment de sa découverte, nous pensons que KeRanger est le premier ransomware complètement fonctionnel qui arrive sur la plateforme OS X », ont-ils poursuivi.

Typiquement, les ransomware chiffrent les données de la machine cible et exigent un paiement (la rançon) pour remettre la clé aux victimes afin qu'elles puissent récupérer leurs données. Les experts en sécurité évaluent les rançons à des centaines de millions de dollars par an, les cybercriminels frappant particulièrement des utilisateurs sur Windows.

Mais comment cela a-t-il pu se produire ? « Transmission est un projet open source » rappellent les chercheurs, qui estiment qu'il est possible que « le site web officiel de Transmission ait été compromis et que les fichiers aient été remplacés par des versions malveillantes recompilées ». Des suppositions puisque les chercheurs ont admis ne pas être en mesure de confirmer comment l'infection a eu lieu.

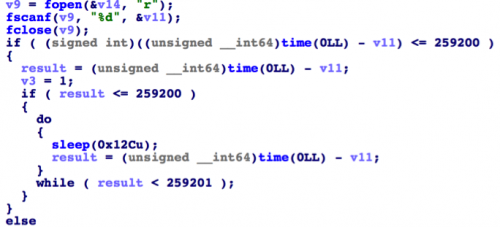

Quoi qu'il en soit, l'application KeRanger s'est vue signée avec un certificat de développement Mac valide et a donc été en mesure de contourner la protection Gatekeeper d'Apple. Le logiciel malveillant KeRanger est transmis avec la version 2.9 du logiciel BitTorrent Transmission qui est disponible depuis vendredi. La première fois qu'il s'exécute, KeRanger va créer trois fichiers, « .kernel_pid », « .kernel_time » et « .kernel_complete » dans ~/Library et va noter le temps actuel dans « kernel_time ». « Par la suite, il va entrer en veille pendant trois jours », préviennent les chercheurs. En clair, il va commencer à chiffrer les données des utilisateurs trois jours après sa première exécution ; pour ceux qui l'ont téléchargé vendredi, il devrait commencer à chiffrer les dossiers ce lundi. Les chercheurs précisent que dans d'autres échantillons, bien que le logiciel malveillant entre en veille pendant trois jours, il fait des requêtes au serveur C&C toutes les cinq minutes.

KeRanger entre en veille pendant trois jours avant de s'exécuter pleinement

Après avoir terminé le processus de chiffrement, le malware va demander à la victime de payer 1 bitcoin (environ 400 dollars vendredi) à une adresse spécifique. Les chercheurs notent également que le logiciel tente de chiffrer les restaurations système.

Le logiciel installe également un fichier nommé General.rtf, ce dernier va collecter le nom du modèle du Mac infecté ainsi que son UUID (Universally Unique IDentifier), des informations qui seront par la suite transmises à l'un de ses serveurs C&C. Ces serveurs ne sont accessibles que par le réseau Tor.

Pendant le processus de chiffrement, KeRanger crée une version du fichier chiffrée qui utilise l'extension .encrypted (exemple : le fichier monDocument.doc devient monDocument.doc.encrypted). Pour chiffrer les fichiers, KeRanger commence par générer un nombre aléatoire et chiffre ce nombre aléatoire avec une clé RSA envoyée par le serveur C&C. Une fois que c'est fait, le logiciel garde le nombre aléatoire dans le fichier résultant (le fichier avec l'extension .encrypted). Un vecteur d'initialisation sera généré en se servant du contenu original du fichier et lui aussi gardé dans le fichier résultant. Le nombre aléatoire et le vecteur d'initialisation seront mélangés pour servir de clé AES, clé qui sera utilisée sur le contenu des fichiers originaux.

Les chercheurs en ont déjà fait part à Apple qui s'est empressé de révoquer le certificat utilisé par l'application, mis à jour la liste des signatures de sa solution Xprotect. Transmission Project pour sa part a confirmé avoir enlevé hier l'installateur malveillant de son site. Il exhorte également les utilisateurs à effectuer la mise à jour vers la version 2.91 puis vers la version 2.92 de son logiciel (la version 2.91 ne supprimant pas automatiquement la version corrompue), qui est disponible sur son site, ou alors de supprimer la version malveillante. Il faut rappeler que Transmission est l'une des applications Mac les plus populaires qui est utilisée pour télécharger des vidéos, des photos, des audio via le réseau P2P.

Source : blog Palto Alto Networks, site Transmission BitTorrent

Voir aussi :

forum Mac OS X

Un ransomware mal programmé devient incapable de déchiffrer les données des victimes après le paiement de la rançon

USA : l'hôpital victime de l'attaque par ransomware paye une rançon de 17 000 $ aux pirates pour reprendre le contrôle de son système informatique

Ransom32 : le premier ransomware JavaScript, il est capable de s'exécuter sur Windows, Linux et Mac OS X

Répondre avec citation

Répondre avec citation

Partager