Une nouvelle variante de CryptoLocker ciblerait les jeux vidéo

Le malware vise 185 extensions de fichiers

Vous avez probablement déjà entendu parler de CrytoLocker, ce malware de type Cheval de Troie qui chiffre les données personnelles des utilisateurs avant de leur demander une rançon pour pouvoir les déchiffrer. S'il n'a jamais disparu de la circulation, il refait surface sous une nouvelle variante avec pour cible principale les joueurs de jeux vidéo.

La firme de sécurité Bromium Labs a en effet dévoilé l'activité d'une nouvelle variante de cryto-ransomware qui s'en est pris à plus de 20 jeux y compris des logiciels de développement de jeux tels que RPG Maker, Unity3D, et Unreal Engine. La plateforme de jeux Steam serait également affectée.

En ce qui concerne les jeux affectés par cette menace, Bromium Labs cite Call of Duty, StarCraft, Diablo, Fallout, Minecraft, Assassin 's Creed, Half Life 2 et Bioshock 2, entre autres.

La nouvelle variante de CryptoLocker a précédemment été reportée par Bleeping Computer, sous le nom de TeslaCrypt, mais l'analyse de Bromium vient apporter des détails supplémentaires sur la menace.

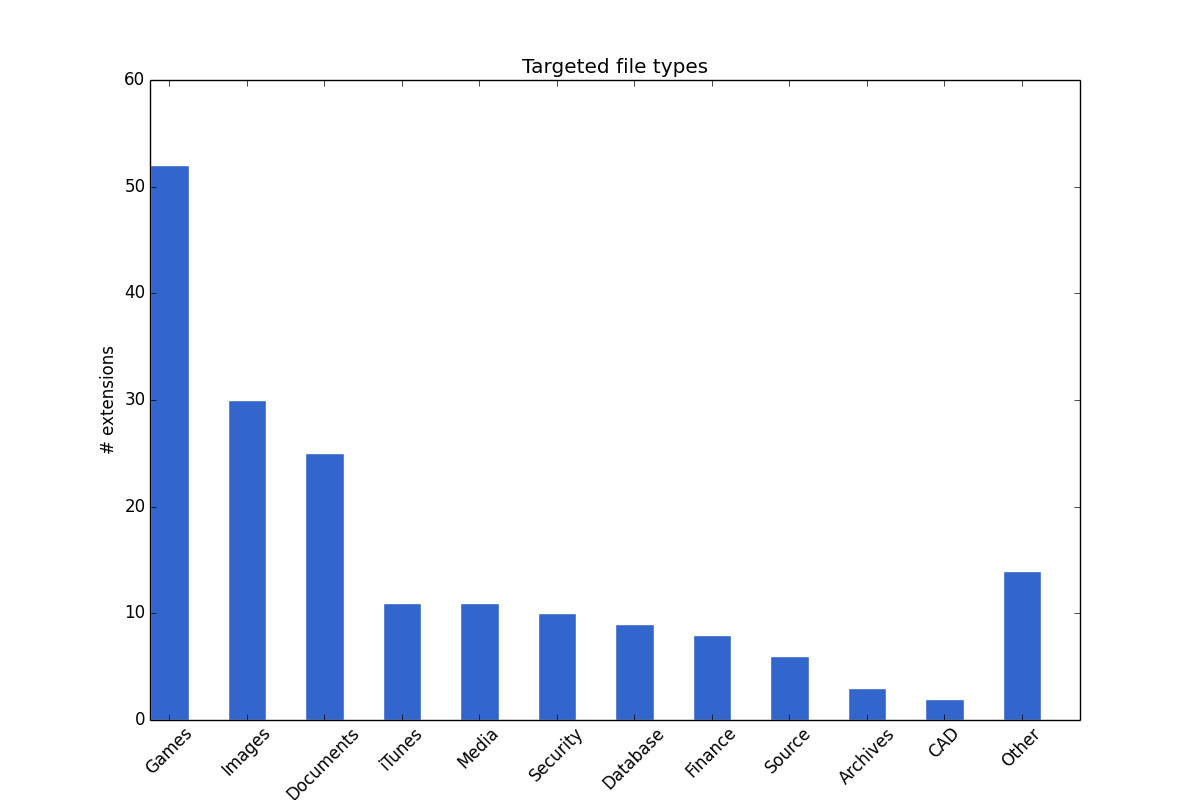

La firme de sécurité note que le malware cible 185 extensions de fichiers, mais jamais auparavant ce type de menace n'avait autant visé les types de fichiers associés aux jeux vidéo.

Une fois sur le système à infecter, le malware « énumère tous les disques logiques visibles », a déclaré Vadim Kotov, chercheur chez Bromium Labs. « Puis il parcourt l'arborescence des dossiers de chaque lecteur et chiffre les fichiers correspondant à l'une des 185 extensions. Le chiffrement AES est utilisé pour chiffrer les fichiers et nos expériences montrent que la clé est générée aléatoirement pour chaque fichier (des mêmes fichiers conduisent à des résultats de chiffrement différents). Les fichiers chiffrés sont renommés pour <nom du fichier>.ecc. » A-t-il ajouté.

Le malware chiffre les sauvegardes de jeu, replays, et d'autres contenus de jeu générés par l'utilisateur; et il n'est pas possible de récupérer les données même si le jeu est réinstallé.

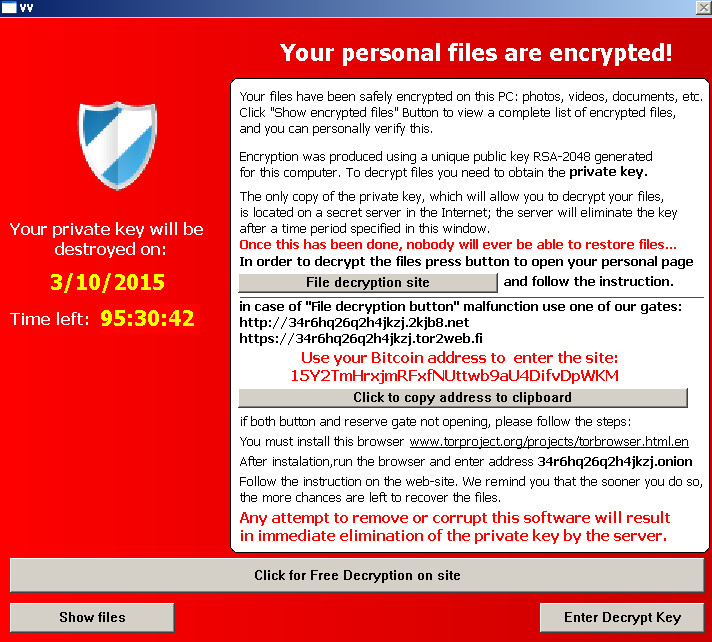

Après avoir chiffré les fichiers de jeux, le CryptoLocker demande aux joueurs de payer une rançon en bitcoin pour des jeux dont ils sont déjà propriétaires. La procédure de paiement est gérée par un site situé dans le domaine TOR.

Le malware est distribué via une attaque par téléchargement caché à partir d'un site Web qui redirige les utilisateurs vers le Kit d'exploit Angler en utilisant un clip Flash.

Il est aussi important de noter que les types de fichiers associés aux jeux vidéo ne sont pas les seules cibles de la nouvelle variante de CryptoLocker. Les documents, images, fichiers iTunes et bien d'autres sont également visés.

Pour protéger vos données, Kotov suggère donc de sauvegarder vos fichiers sur un disque dur externe. Etant donné que le malware énumère tous les disques visibles lorsqu'il infiltre un système, le chercheur insiste sur la nécessité de déconnecter le disque dur externe avant d'aller en ligne au risque de le compromettre.

Source : Bromium Labs

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager