ZeusVM, une variante du malware Zeus qui charge du code malveillant dans des images

afin de voler des informations de comptes bancaires

Des pirates ont trouvé un nouveau moyen pour exploiter le cheval de Troie Zeus. Zeus est un malware ayant pour objectif de dérober des informations bancaires lors des transactions en ligne. Il utilise des attaques « Man-In-The-Browser » pour opérer ses vols. « Le cheval de Troie Zeus est un des chevaux de Troie bancaires les plus célèbres jamais créés. Il est si populaire qu'il a donné naissance à de nombreuses ramifications et imitations », affirme Jerome Segura, chercheur sénior en sécurité chez Malwarebytes.

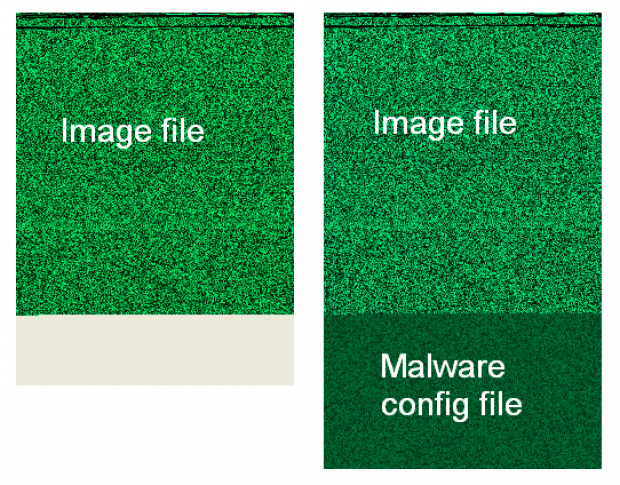

La nouvelle variante de Zeus récemment découverte s’appelle ZeusVM. Elle utilise une technique sténographique qui consiste à « dissimuler des données à l’intérieur d’un fichier existant sans l’endommager ». Le comportement de ZeusVM aurait été remarqué par un chercheur français en sécurité connu sous le nom de Xylitol.

Jerome Segura explique que le malware « récupérait une image JPG hébergée sur le même serveur que les autres composants du logiciel malveillant ». La technique consisterait à intégrer du code malveillant dans une image pour pouvoir voler les informations désirées comme dans l’image ci-dessous. Ainsi, les chances qu’un logiciel de sécurité laisse libre court à l’opération sont fortes. « Ce n'est pas la première fois que nous voyons des données des logiciels malveillants dans des fichiers inoffensifs », affirme Jerome Segura. La technique serait très ancienne. La résolution de l’énigme derrière cette technique est donc plaisante.

Alors, pour vérifier si une image est truquée ou non, il suffit de retrouver la même image avec les mêmes caractéristiques (nom, dimension, extension) sur Internet et de faire une comparaison côte à côte en mode bitmap, soit faire une comparaison du code hexadécimal pour voir les informations qui ont été ajoutées par rapport au fichier original. Toutefois, Jerome Segura précise que cette pratique d’identification ne marche pas à tous les coups.

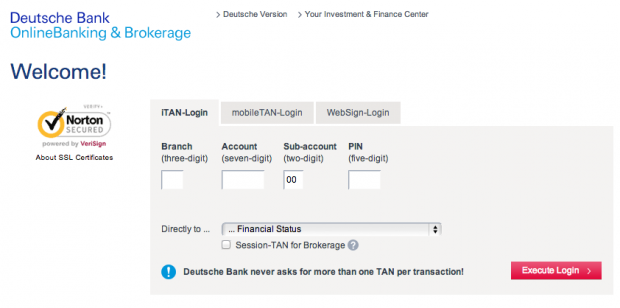

Les pirates ont eu l’ingénieuse idée de crypter les informations supplémentaires avec les algorithmes d’encodage Base64, RC4 et XOR pour « rendre l’identification plus difficile ». Une fois qu’on arrive à déchiffrer les informations en surplus dans le fichier truqué, on peut savoir les banques visées par le malware. L’une de ces banques serait la Banque allemande (Deutsch Bank).

Lorsqu’un utilisateur est infecté par ZeusVM, les informations de son compte bancaire sont dérobées. Ainsi, le pirate peut vider le compte de l’utilisateur sans qu’il ne s’en rende compte. La banque n’a cependant aucun moyen de détecter si l’utilisateur est le vrai ou non.

Source : blog Malwarebytes

Et vous ?

Avez-vous déjà remarqué un fichier truqué ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager