Les machines Linux et Raspberry Pi deviennent des cibles privilégiées pour le piratage des données d'identification, les pirates accèdent régulièrement à des serveurs avec les mêmes mots de passe par défaut

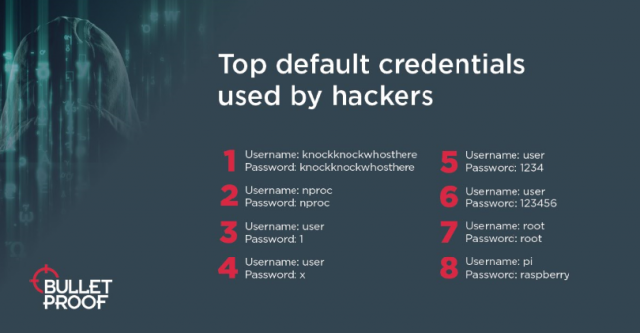

Les données de Bulletproof révèlent également que les noms d'utilisateur et les identifiants par défaut des Raspberry Pi figurent en bonne place sur la liste des principales informations d'identification par défaut utilisées par les pirates.

Les recherches menées tout au long de l'année 2021 à l'aide de honeypots montrent que 70 % de l'activité totale du Web est actuellement constituée de trafic de robots. Les hackers déployant de plus en plus de méthodes d'attaque automatisées, les informations d'identification par défaut sont les mots de passe les plus couramment utilisés par ces mauvais acteurs, agissant en fait comme un "passe-partout" pour les accès criminels.

"Sur la liste figurent les informations d'identification par défaut du Raspberry Pi (un:pi/pwd:raspberry). Il y a plus de 200 000 machines sur Internet qui utilisent le système d'exploitation standard Raspberry Pi, ce qui en fait une cible raisonnable pour les mauvais acteurs. Nous pouvons également voir ce qui ressemble à des informations d'identification utilisées sur des machines Linux (un:nproc/pwd:nproc). Cela met en évidence un problème essentiel : les informations d'identification par défaut ne sont toujours pas modifiées", déclare Brian Wagner, directeur de la technologie chez Bulletproof. L'utilisation d'informations d'identification par défaut constitue l'un des points d'entrée les plus faciles pour les attaquants et sert de "passe-partout" pour de multiples piratages. L'utilisation d'informations d'identification légitimes peut permettre aux pirates d'éviter la détection et rend l'enquête et la surveillance des attaques beaucoup plus difficiles."

Un quart des mots de passe encore utilisés par les attaquants aujourd'hui proviennent de la fuite de la base de données RockYou de décembre 2009. Ces mots de passe restent viables, les testeurs de pénétration de Bulletproof tentent également d'utiliser ces mots de passe lors des tests, car ils ont toujours un taux de réussite élevé.

"Dans les millisecondes qui suivent la mise en ligne d'un serveur sur Internet, celui-ci est déjà scanné par toutes sortes d'entités. Des botnets le ciblent et une foule de trafic malveillant est alors acheminé vers le serveur", ajoute M. Wagner. "Bien que certaines de nos données montrent que des sociétés de recherche légitimes scannent l'internet, la plus grande partie du trafic que nous avons rencontré vers notre pot de miel provenait d'acteurs de la menace et d'hôtes compromis."

Source : Bulletproof

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

La NASA piratée à cause d'un Raspberry Pi non autorisé connecté à son réseau, selon un rapport

Le nombre d'infections par des logiciels malveillants ciblant les appareils Linux a augmenté de 35 % en 2021, XorDDoS, Mirai et Mozi étaient les plus répandues, représentant 22 % des attaques

Les logiciels malveillants ciblant les systèmes d'exploitation basés sur Linux augmentent à la fois en volume et en complexité, dans un contexte d'évolution rapide du paysage des menaces

Partager